В операційних системах сімейства Windows присутня безліч оснасток і політик, що представляють собою набір параметрів для налаштування різних функціональних складових ОС. Серед них знаходиться оснащення під назвою &171; місцева політика безпеки & 187; і відповідає вона за редагування захисних механізмів Віндовс. В рамках сьогоднішньої статті ми обговоримо компоненти згаданого інструменту і розповімо про їх вплив на взаємодію з системою.

Налаштування & 171; локальної політики безпеки & 187; у Windows 10

Як Ви вже знаєте з попереднього абзацу, згадана політика складається з декількох компонентів, кожен з яких зібрав в собі параметри з регулювання захищеності самої ОС, користувачів і мереж при обміні даними. Логічно буде приділити час кожному розділу, тому давайте відразу ж почнемо детальний розбір.

Запускається &171; місцева політика безпеки & 187; одним з чотирьох способів, кожен буде максимально корисний певним користувачам. У статті за наступним посиланням ви можете ознайомитися з кожним методом і вибрати відповідний. Однак хочемо звернути вашу увагу, що всі наведені сьогодні скріншоти зроблені в самому вікні інструменту, а не в редакторі локальних групових політик, через що слід враховувати особливості інтерфейсів.

Детальніше: розташування локальної політики безпеки в Windows 10

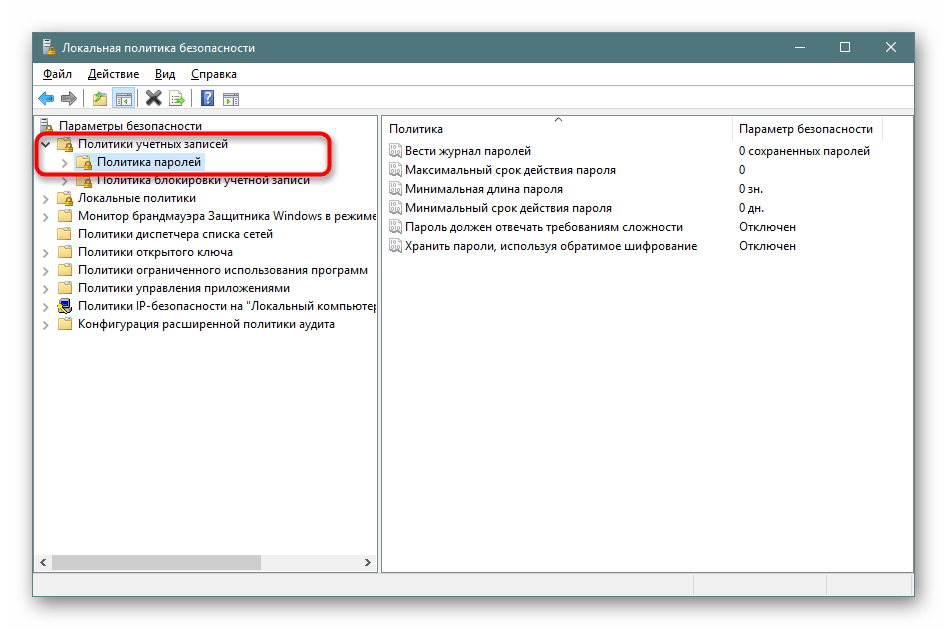

Політики облікових записів

Почнемо з першої категорії під назвою &171;політики облікових записів&187; . Розгорніть її і відкрийте розділ &171; політика паролів & 187; . Праворуч ви бачите перелік параметрів, кожен з яких відповідає за обмеження або виконання дій. Наприклад, в пункті &171;Мінімальна довжина пароля & 187; ви самостійно вказуєте кількість знаків, а в & 171; мінімальний термін дії пароля & 187; &8212; кількість днів на блокування його зміни.

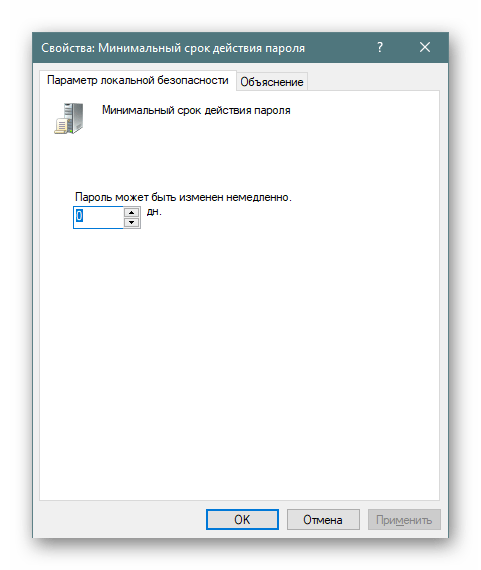

Двічі клацніть на одному з параметрів, щоб відкрити окреме вікно з його властивостями. Як правило, тут присутня обмежена кількість кнопок і налаштувань. Наприклад, в &171; мінімальний термін дії пароля & 187; ви виставляєте лише кількість днів.

У вкладці & 171; пояснення&187; знаходиться детальний опис кожного параметра від розробників. Зазвичай воно розписано досить широко, але велика частина інформації є марною або ж очевидною, тому її можна опустити, виділивши тільки основні моменти особисто для себе.

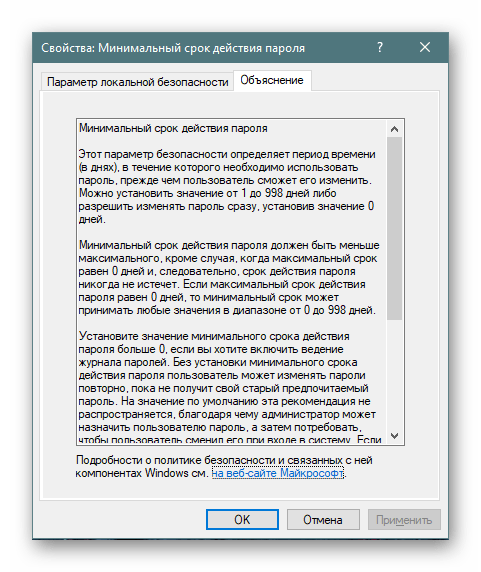

У другій папці &171; Політика блокування облікового запису & 187; присутні три політики. Тут доступна установка часу до скидання лічильника блокування, порогове значення блокування (кількість помилок введення пароля при вході в систему) і тривалість блокування профілю користувача. Про те, як встановлюються кожні параметри, ви вже дізналися з інформації вище.

Локальні політики

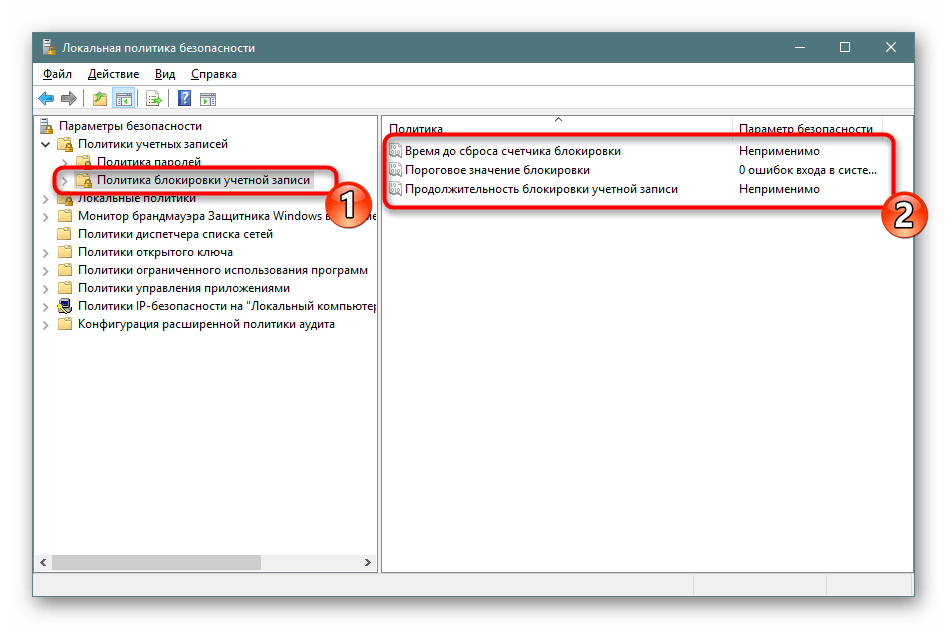

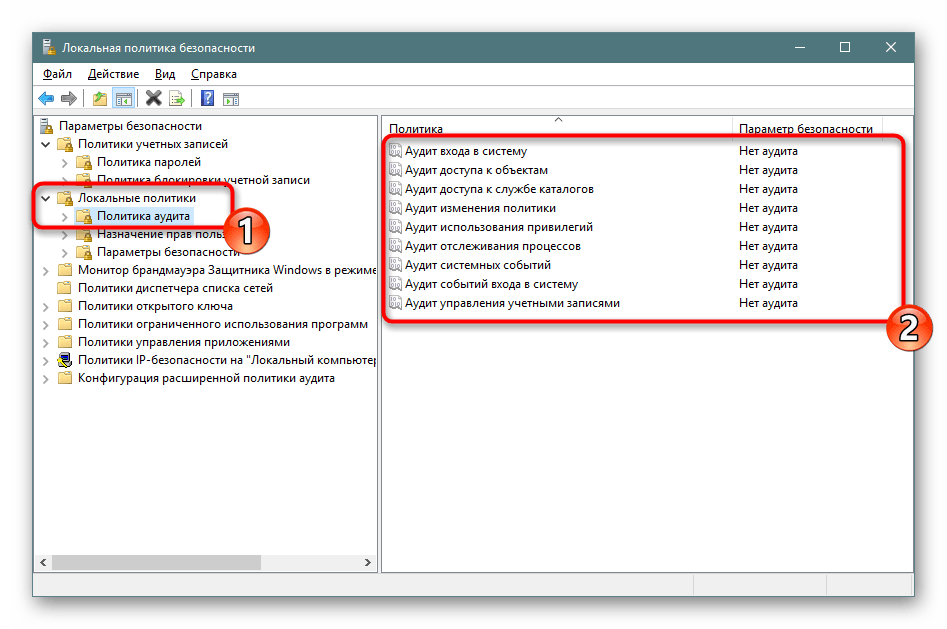

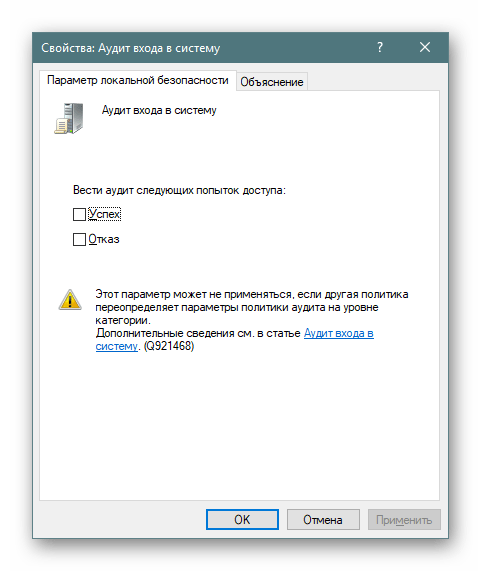

У розділі & 171; місцеві політики & 187; зібрано відразу кілька груп параметрів, розділених по директоріях. Перша має назву &171;політика аудиту & 187; . Якщо говорити просто, аудит & 8212; процедура стеження за діями користувача з подальшим занесенням їх в журнал подій і безпеки. Праворуч ви бачите кілька пунктів. Їх назви говорять самі за себе, тому окремо зупинятися на кожному немає ніякого сенсу.

Якщо значення встановлено & 171; немає аудиту&187; , дії відслідковуватися не будуть. У властивостях ж на вибір надається два варіанти &8212; & 171; відмова&187; і & 171; успіх&187; . Поставте галочку на одному з них або відразу на обох, щоб зберігати успішні і перервані дії.

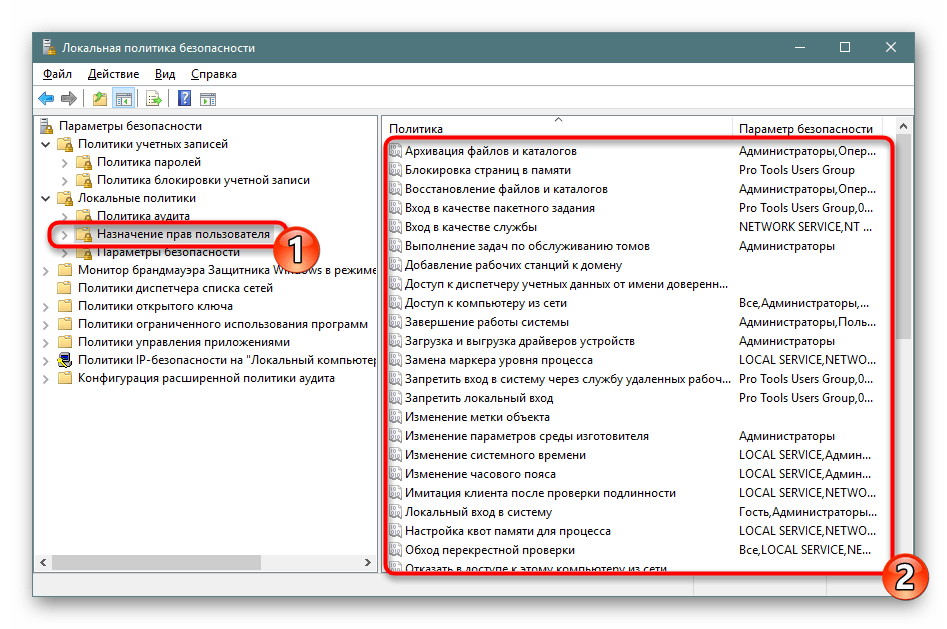

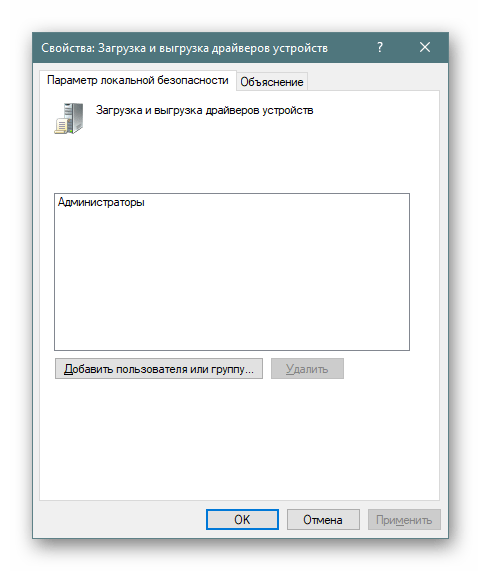

В папці &171; Призначення прав користувача & 187; зібрані настройки, що дозволяють надати групам користувачів доступ для виконання певних процесів, наприклад, вхід в якості служби, можливість підключення до Інтернету, установка або видалення драйверів пристроїв і багато іншого. Ознайомтеся з усіма пунктами і їх описом самостійно, в цьому немає нічого складного.

В &171; властивості&187; Ви бачите перелік груп користувачів, яким дозволено здійснення заданої дії.

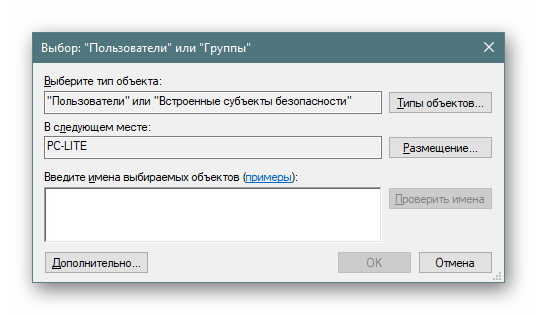

В окремому вікні відбувається додавання груп користувачів або тільки деяких облікових записів з локальних комп'ютерів. Від вас вимагається лише вказати тип об'єкта і його розміщення, а після перезавантаження комп'ютера всі зміни вступлять в силу.

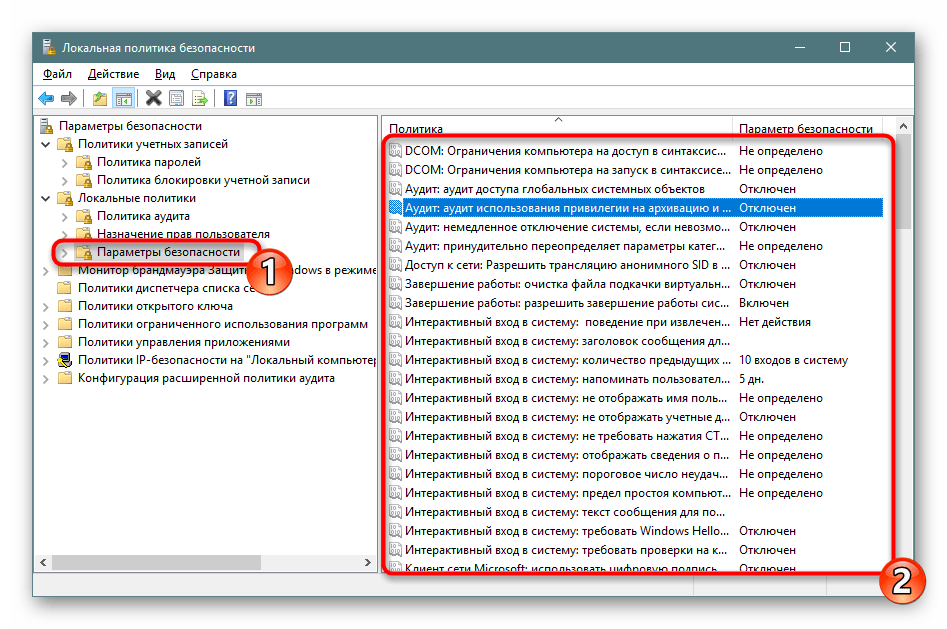

Розділ &171; параметри безпеки & 187; присвячений забезпеченню захищеності двох попередніх політик. Тобто тут ви можете налаштувати аудит, який буде відключати систему при неможливості додавання відповідного запису аудиту в журнал, або ж встановити обмеження на кількість спроб введення пароля. Параметрів тут налічується більше тридцяти. Умовно їх можна розділити на групи & 8212; аудити, інтерактивний вхід, контроль облікових записів, доступ до мережі, пристрої та безпека мережі. У властивостях вам дозволено активувати або вимкнути кожне з цих налаштувань.

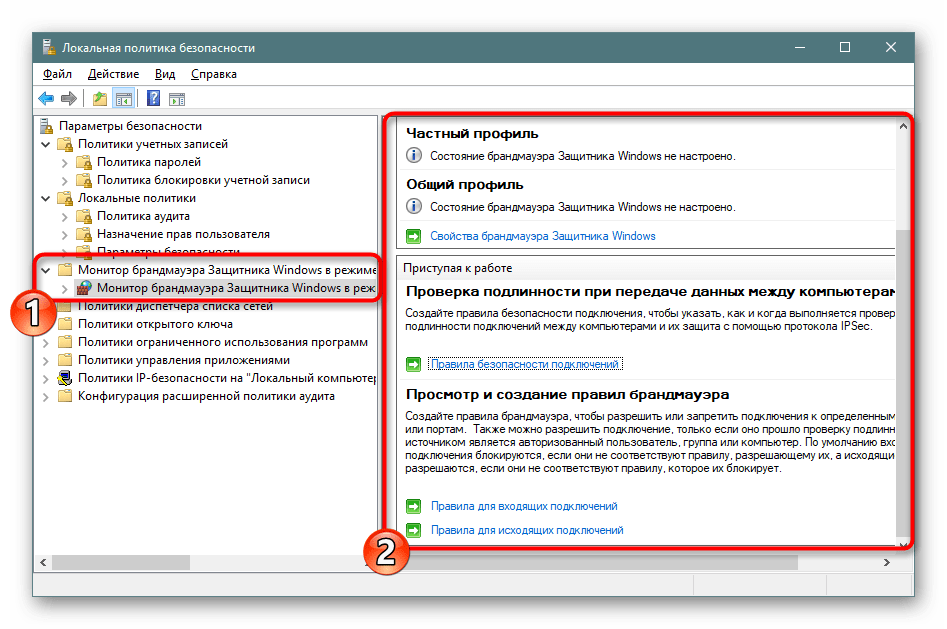

Монітор брандмауера Windows Defender у підвищеній безпеці

&171;монітор брандмауера Windows Defender Advanced Security&187; & 8212; один з найскладніших розділів & 171; локальної політики безпеки & 187; . Розробники спробували спростити процес налагодження вхідних і вихідних підключень за допомогою додавання майстра настройки, проте початківці користувачі все одно насилу розберуться з усіма пунктами, але ці параметри і вкрай рідко потрібні такій групі користувачів. Тут доступно створення правил для програм, портів або зумовлених з'єднань. Ви блокуєте або дозволяєте підключення, вибравши при цьому мережу і групу.

У цьому ж розділі відбувається визначення типу безпеки підключення &8212; ізоляція, сервер-сервер, тунель або звільнення від перевірки автентичності. Зупинятися на всіх налаштуваннях немає сенсу, адже це стане в нагоді тільки досвідченим адміністраторам, а вони в змозі самостійно забезпечити надійність вхідних і вихідних з'єднань.

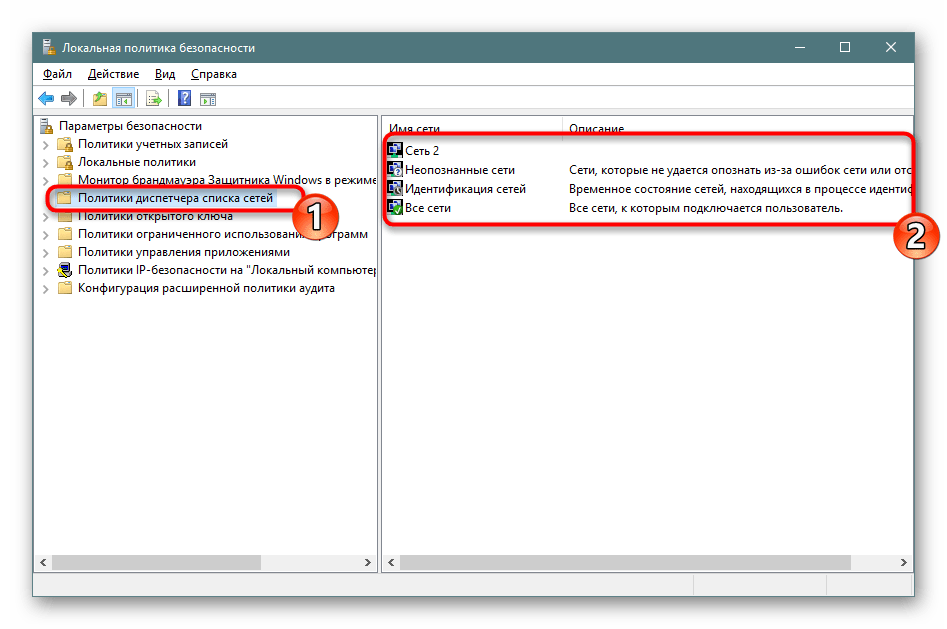

Політики менеджера списку мереж

Зверніть увагу на окрему директорію &171; політики диспетчера списку мереж & 187; . Кількість параметрів, що відображаються тут, залежить від активних та доступних Інтернет-з'єднань. Наприклад, пункт & 171; невідомі мережі & 187; або & 171; ідентифікація мереж & 187; буде присутній завжди, а & 171; мережа 1&187; , & 171; мережа 2&187; і так далі &8212; залежно від реалізації вашого оточення.

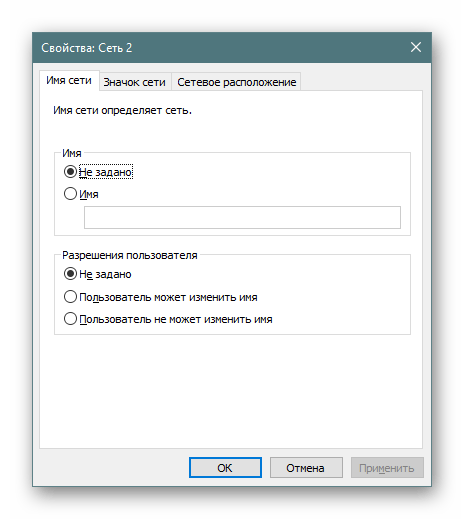

У властивостях ви можете вказати ім'я мережі, додати дозволи для користувачів, встановити власний значок або задати розташування. Все це доступно для кожного параметра і має застосовуватися окремо. Після виконання змін не забувайте їх застосовувати і перезавантажувати комп'ютер, щоб вони вступали в силу. Іноді може знадобитися і перезавантаження роутера.

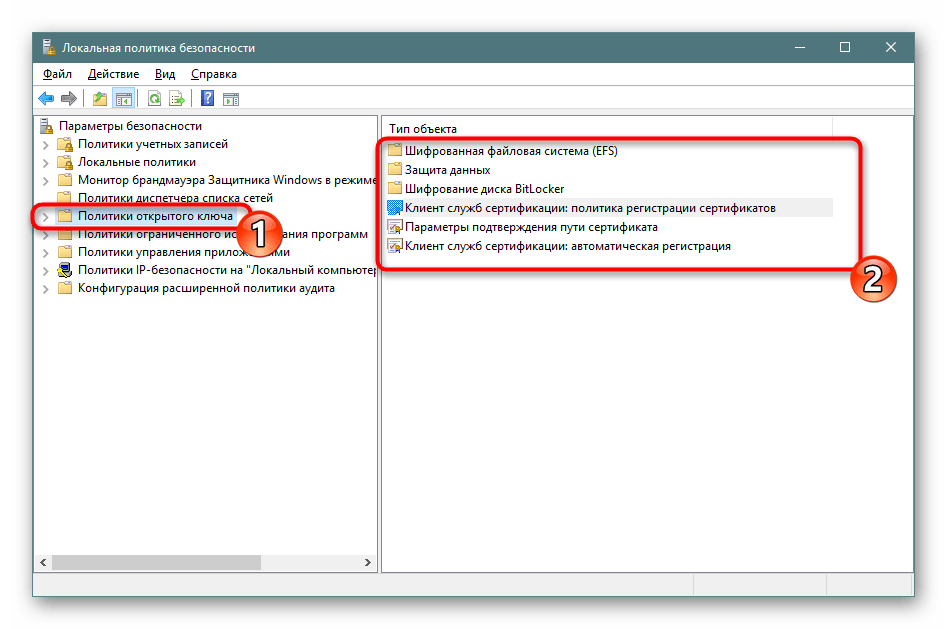

Політики відкритого ключа

Корисним розділ & 171; політики відкритого ключа & 187; буде тільки для тих, хто використовує комп'ютери на підприємстві, де для здійснення криптографічних операцій або інших захищених маніпуляцій задіяні відкриті ключі і центри специфікацій. Все це дозволяє гнучко проводити контроль довірчих відносин між пристроями, забезпечивши стабільну і безпечну мережу. Внесення змін залежать від активного на підприємстві центру довіреності.

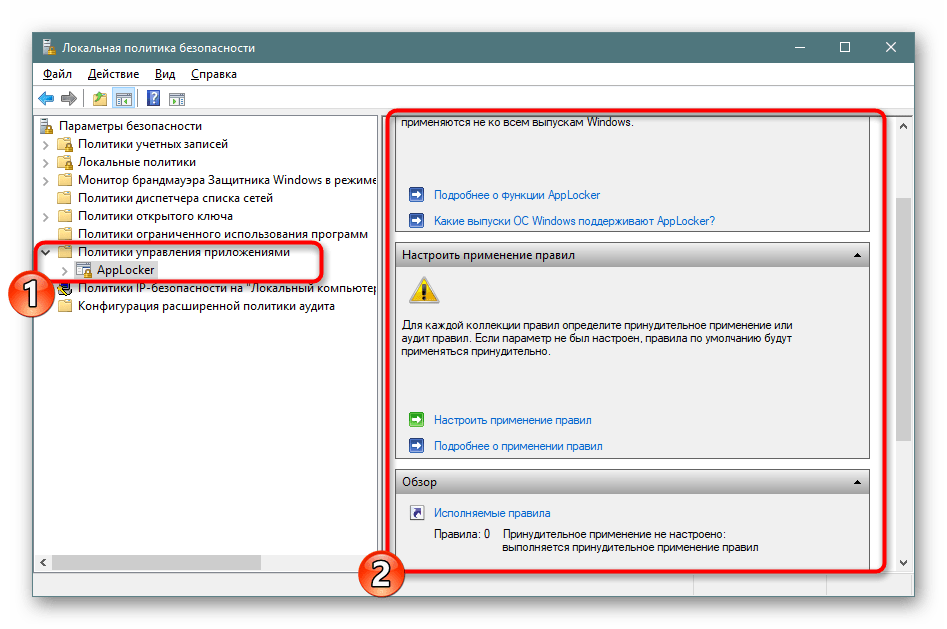

Політики управління додатками

В & 171; політики управління додатками & 187; знаходиться інструмент &171;AppLocker&187; . Він включає в себе безліч найрізноманітніших функцій і налаштувань, що дозволяють регулювати роботу з програмами на ПК. Наприклад, він дозволяє створити правило, що обмежує запуск всіх додатків, крім зазначених, або встановити обмеження на зміну файлів програмами, задавши окремі Аргументи і виключення. Повну інформацію з приводу згаданого інструменту ви можете отримати в офіційній документації компанії Microsoft, там все розписано максимально детально, з поясненням кожного пункту.

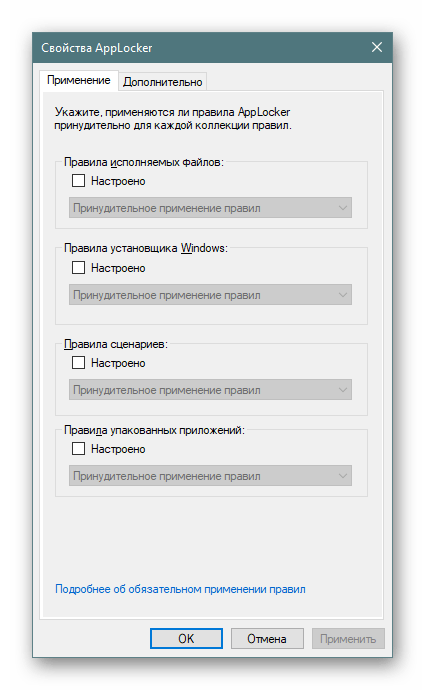

Що ж стосується меню &171; властивості&187; , то тут застосування правил налаштовується для колекцій, наприклад, виконувані файли, установник Windows, сценарії і упаковані додатки. Кожне значення може застосовуватися примусово, в обхід іншим обмеженням &171; локальної політики безпеки & 187; .

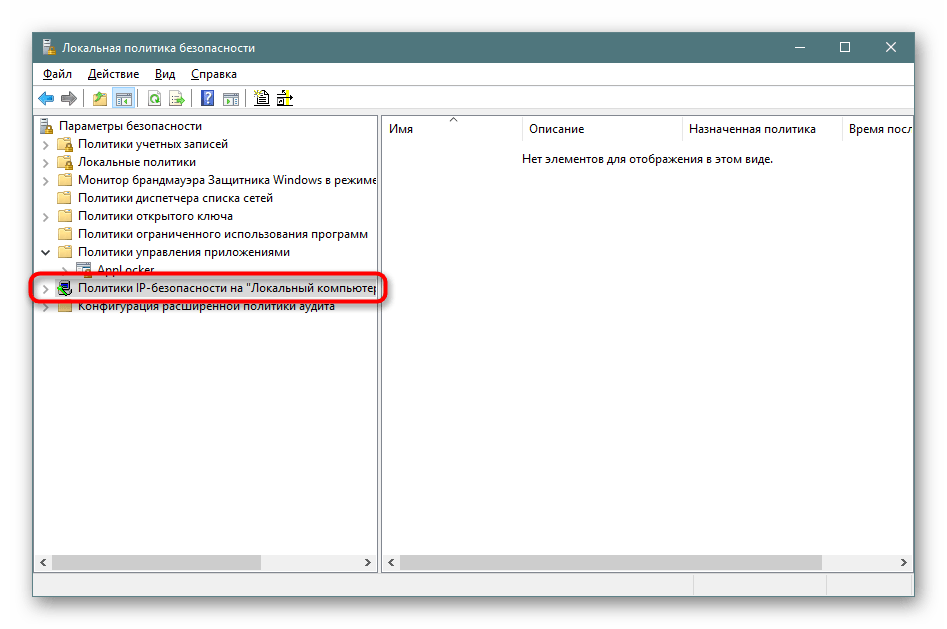

Політики IP-безпеки на&171; локальний комп'ютер & 187;

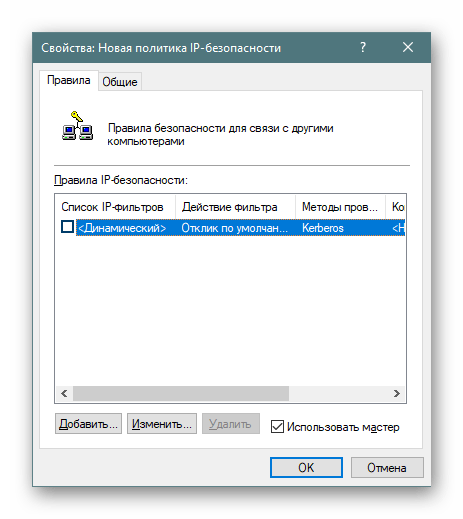

Налаштування в розділі &171;політики IP-безпеки на & 171; локальний комп'ютер & 187;&187; мають деяку схожість з тими, що доступні в веб-інтерфейсі роутера, наприклад, Включення шифрування трафіку або його фільтрація. Користувач сам створює необмежену кількість правил через вбудований майстер створення вказує там методи шифрування, обмеження на передачу і прийом трафіку, а також активує фільтрацію по IP-адресами (дозвіл або заборона на підключення до мережі).

На скріншоті нижче ви бачите приклад одного з таких правил зв'язку з іншими комп'ютерами. Тут присутній список IP-фільтрів, їх дія, методи перевірки, кінцева точка і тип підключення. Все це задається користувачем вручну, виходячи з його потреб у забезпеченні фільтрації передачі і прийому трафіку з певних джерел.

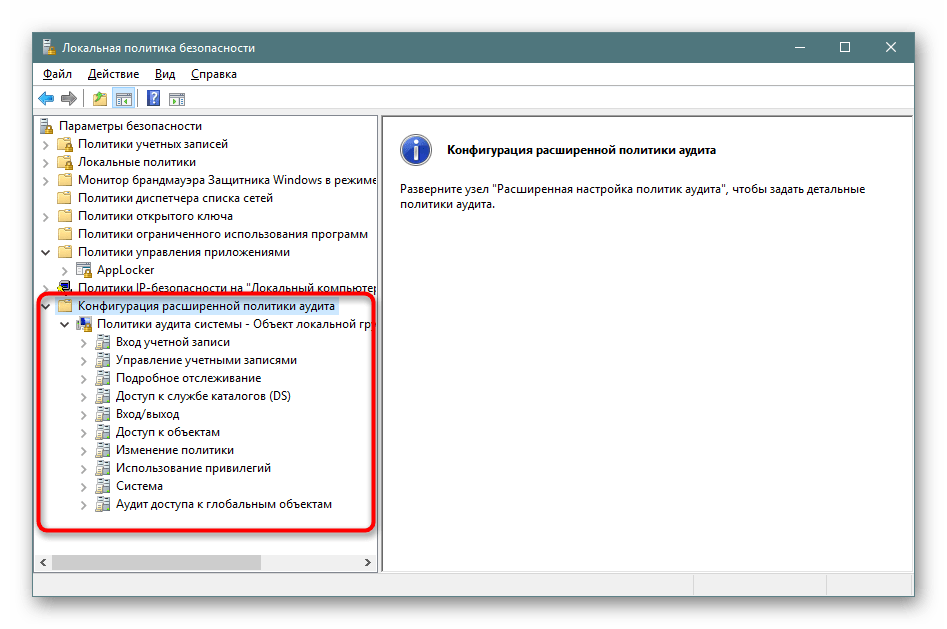

Конфігурація розширеної політики аудиту

В одній з попередніх частин сьогоднішньої статті ви вже були ознайомлені з аудитами і їх налаштуванням, проте існують ще додаткові параметри, які винесені в окремий розділ. Тут вже ви бачите більш широке дію аудитів & 8212; Створення/завершення процесів, зміна файлової системи, реєстру, політик, управління групами облікових записів користувачів, додатків і багато іншого, з чим можете ознайомитися самостійно.

Коригування правил здійснюється точно так же &8212; потрібно лише відзначити галочкою &171;успіх&187; , & 171; відмова&187; , щоб запустити процедуру стеження і записи в журнал безпеки.

На цьому ознайомлення з &171;локальної політикою безпеки & 187; у Windows 10 завершено. Як бачите, тут присутня безліч найкорисніших параметрів, що дозволяють організувати хороший захист системи. Ми настійно радимо перед внесенням певних змін уважно вивчити опис самого параметра, щоб зрозуміти його принцип роботи. Редагування деяких правил іноді призводить до серйозних проблем роботи ОС, тому робіть все вкрай обережно.