Роутери компанії Mikrotik досить популярні і встановлені в будинках або офісах у багатьох користувачів. Основний безпеки роботи з таким обладнанням є вірно налаштований firewall. Він включає в себе набір параметрів і правил, що дозволяють убезпечити мережу від сторонніх з'єднань і зломів.

Налаштовуємо firewall роутера Mikrotik

Налаштування маршрутизатора здійснюється за допомогою особливої операційної системи, яка дозволяє використовувати веб-інтерфейс або спеціальну програму. У двох цих версіях присутні все необхідне для редагування фаєрвола, тому не має значення, чому ви віддасте перевагу. Ми ж зупинимося на браузерної версії. Перед початком вам необхідно виконати вхід:

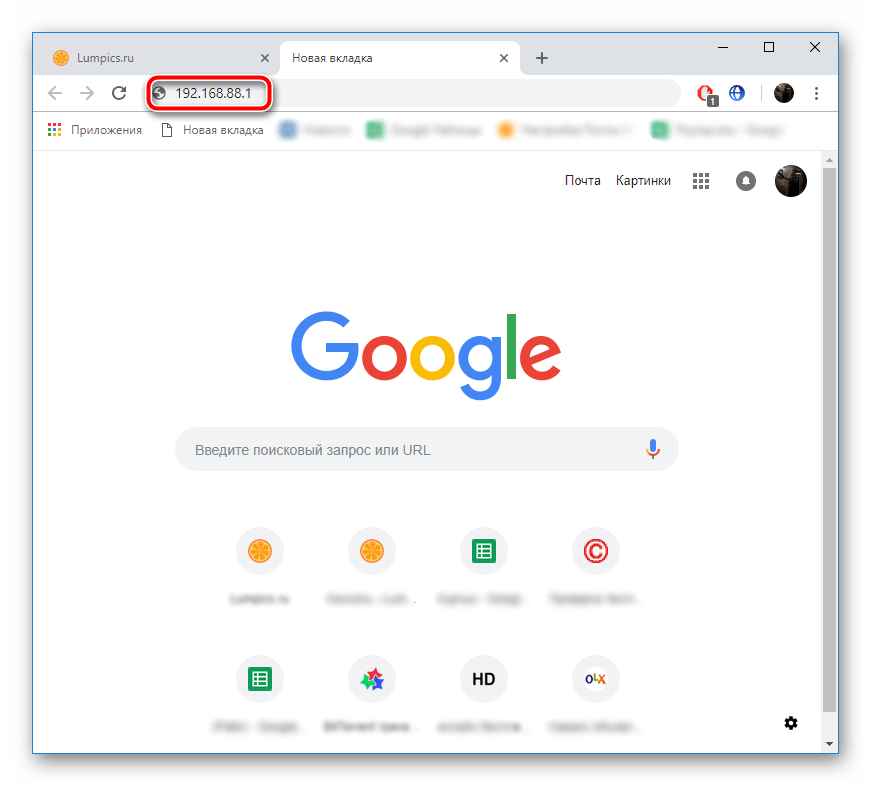

- Через будь-який зручний браузер перейдіть за адресою

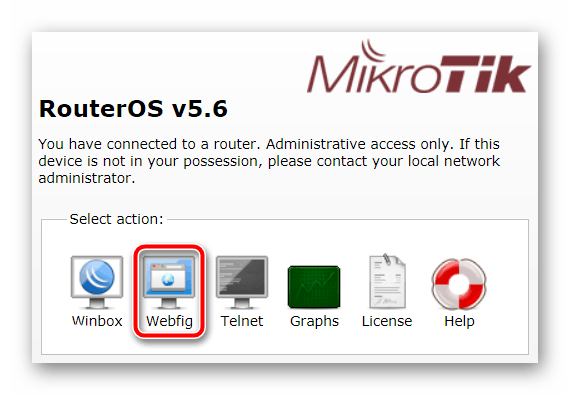

192.168.88.1. - У стартовому вікні веб-інтерфейсу роутера виберіть &171;Webfig&187; .

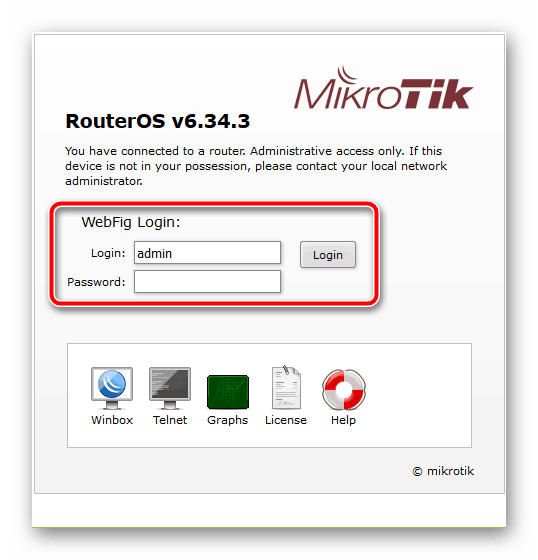

- Перед вами відобразиться форма для входу. Введіть в рядках логін і пароль, які за замовчуванням мають значення

admin.

Детальніше про повну настройку роутерів даної компанії ви можете дізнатися в іншій нашій статті за посиланням нижче, а ми перейдемо безпосередньо до конфігурації захисних параметрів.

Детальніше: Як налаштувати маршрутизатор Mikrotik

Очищення аркуша правил та створення нових

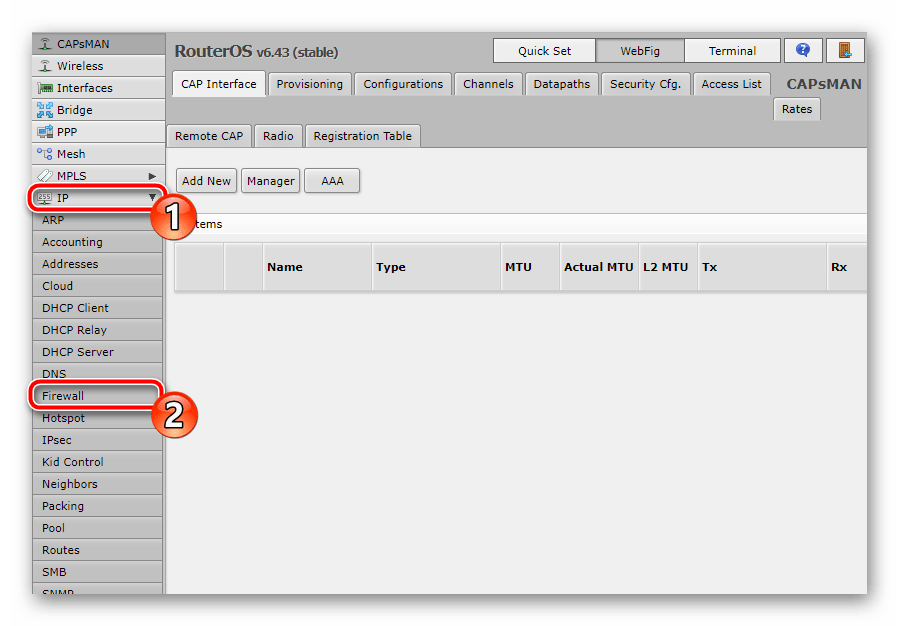

Після входу перед вами відобразиться головне меню, де зліва присутній панель з усіма категоріями. Перед додаванням власної конфігурації вам потрібно виконати наступне:

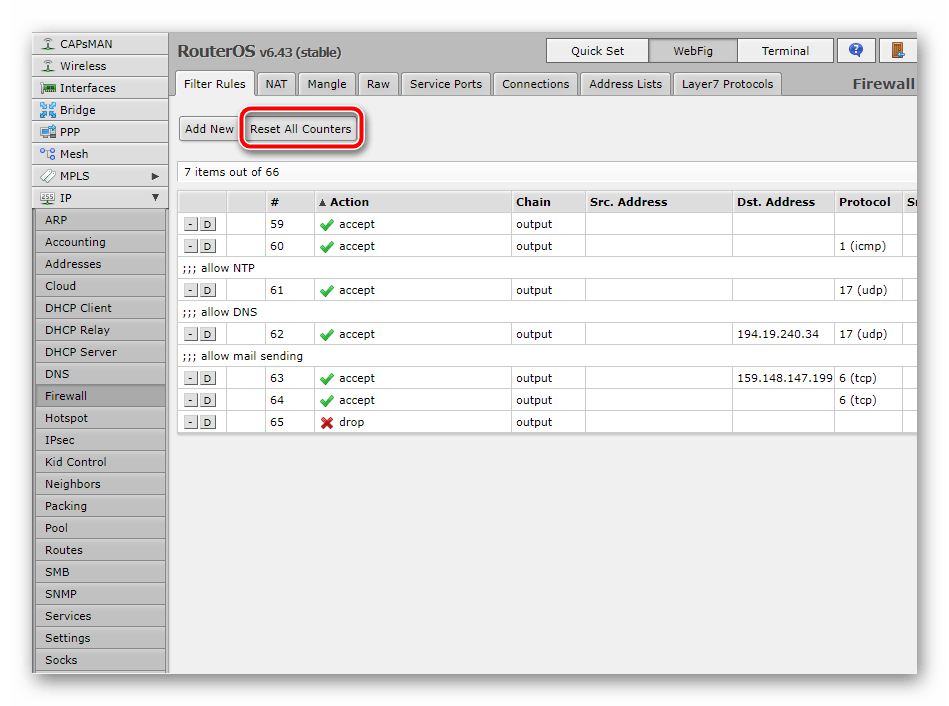

- Розгорніть категорію «IP» і перейдіть до розділу «Firewall» .

- Очистіть всі присутні правила натисканням на відповідну кнопку. Зробити це необхідно для того, щоб в подальшому не виникало конфліктів при створенні власної конфігурації.

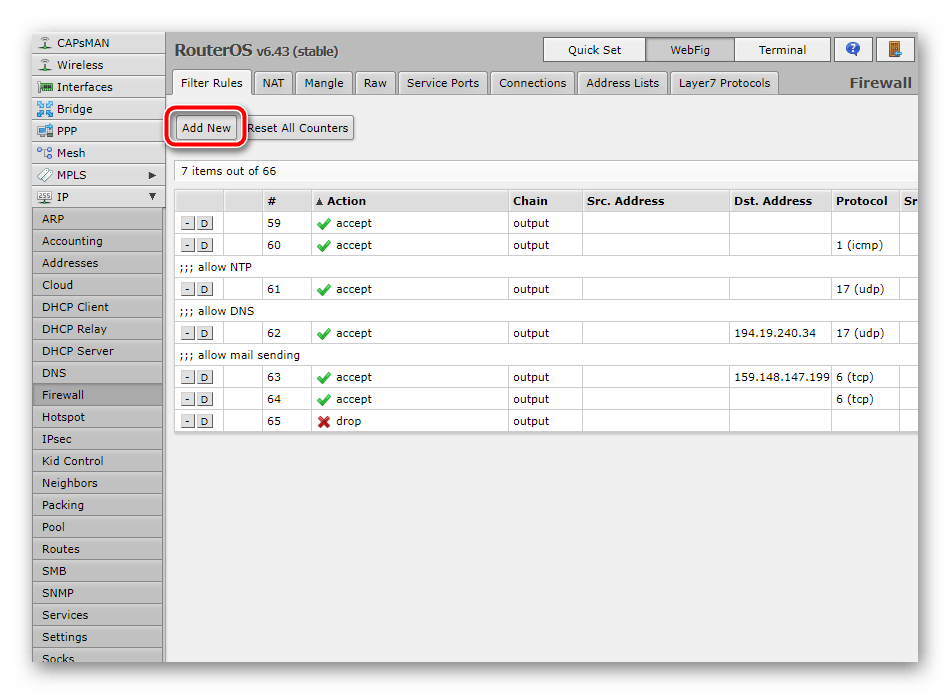

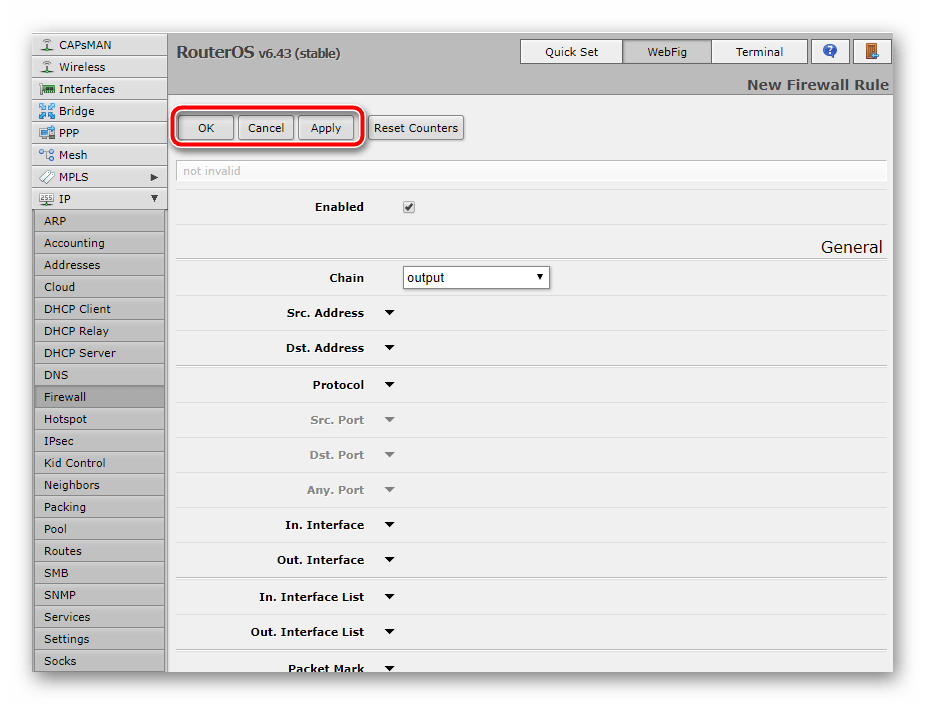

- Якщо ви увійшли в меню через браузер, перехід до вікна створення настройки здійснюється через кнопку «Add» , в програмі ж вам слід натиснути на червоний плюс.

Тепер, після додавання кожного правила, вам потрібно буде клікати на ці ж кнопки створення, щоб заново розгорнути вікно редагування. Давайте докладніше зупинимося на всіх основних параметрах безпеки.

Перевірка зв'язку пристрою

З'єднаний з комп'ютером роутер іноді перевіряється операційною системою Windows на наявність активного підключення. Запустити такий процес можна і вручну, проте доступно це звернення буде тільки в тому випадку, якщо в фаєрволі присутній правило, що дозволяє зв'язок з ОС. Налаштовується воно наступним чином:

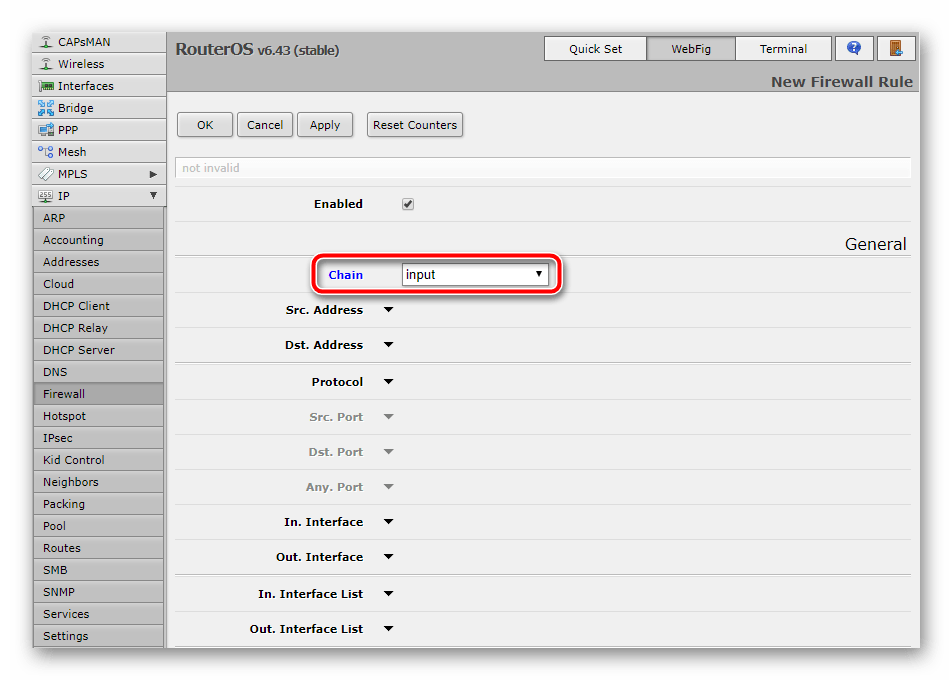

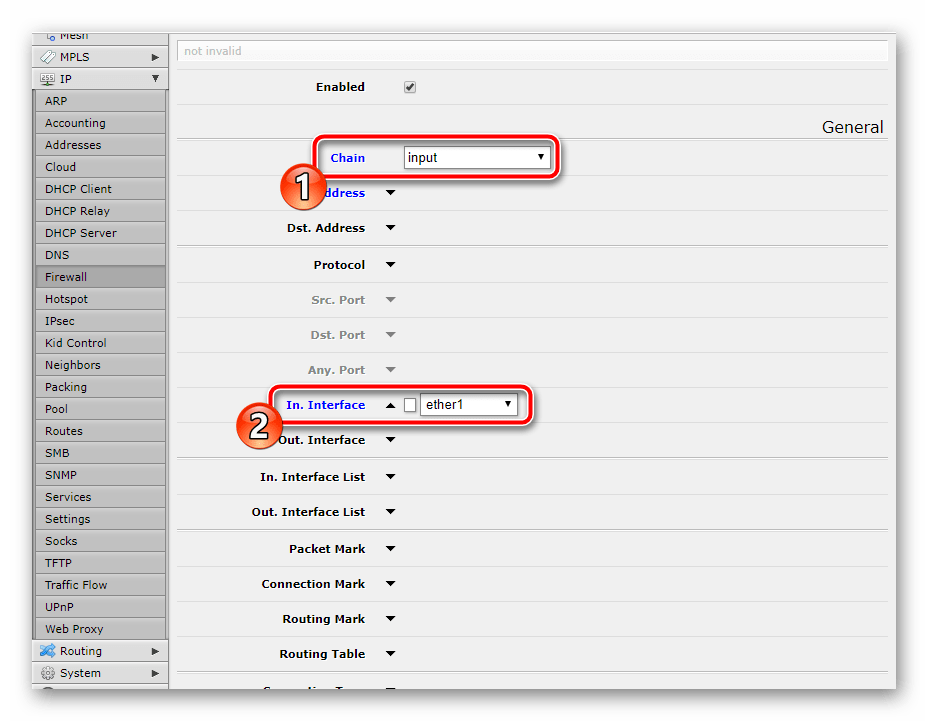

- Натисніть на «Add» або червоний плюс для відображення нового вікна. Тут в рядку «Chain» , що перекладається як "Мережа" вкажіть «Input» - вхідний. Так це допоможе визначити, що система звертається до маршрутизатора.

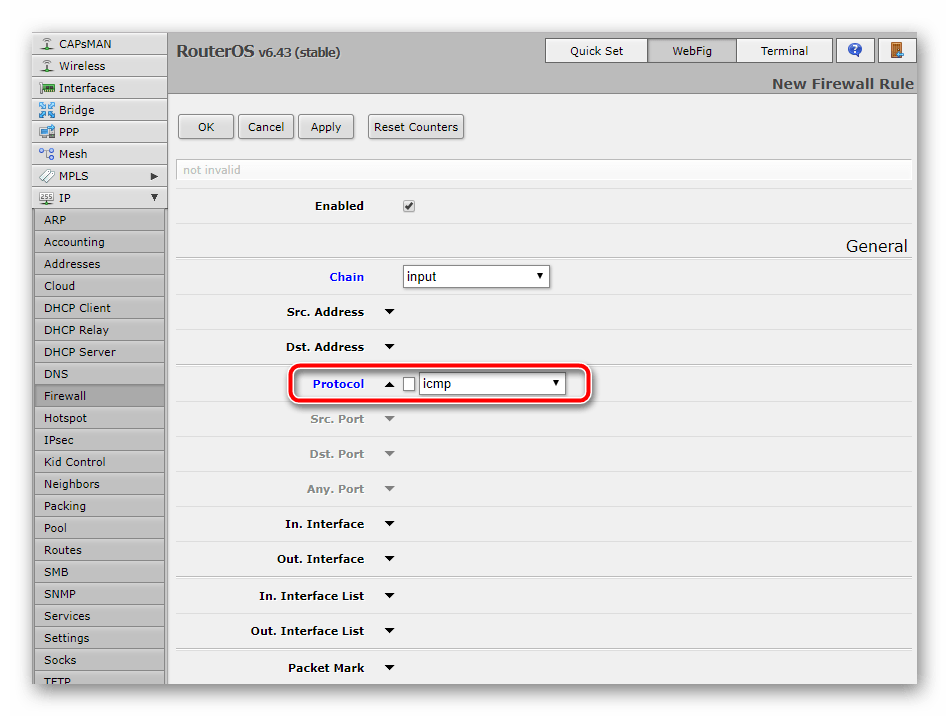

- На пункт «Protocol» встановіть значення «icmp» . Даний тип служить для передачі повідомлень, пов'язаних з помилками та іншими нестандартними ситуаціями.

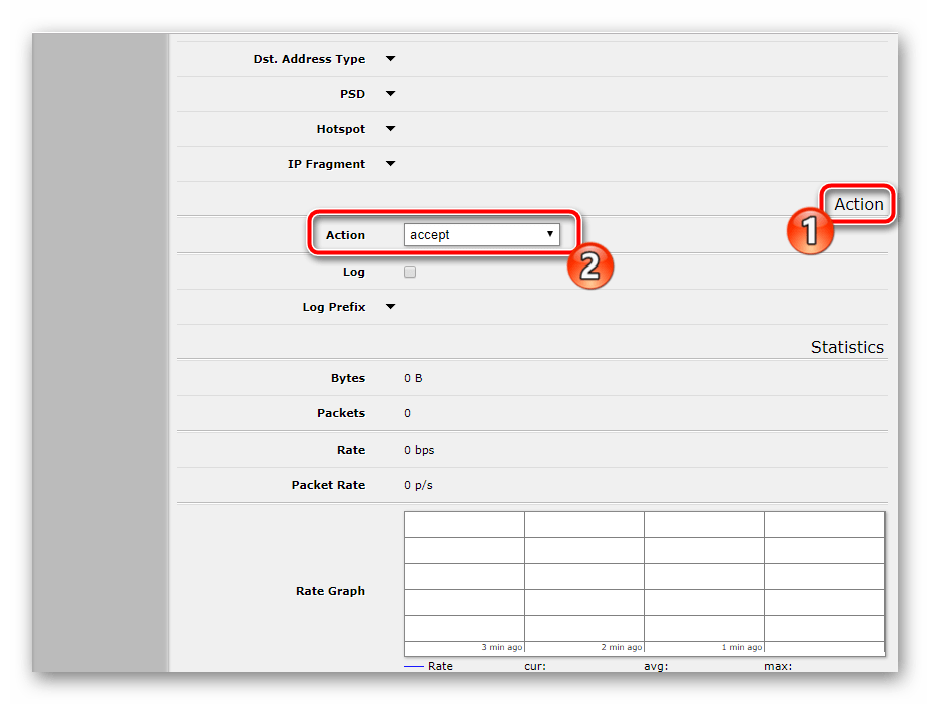

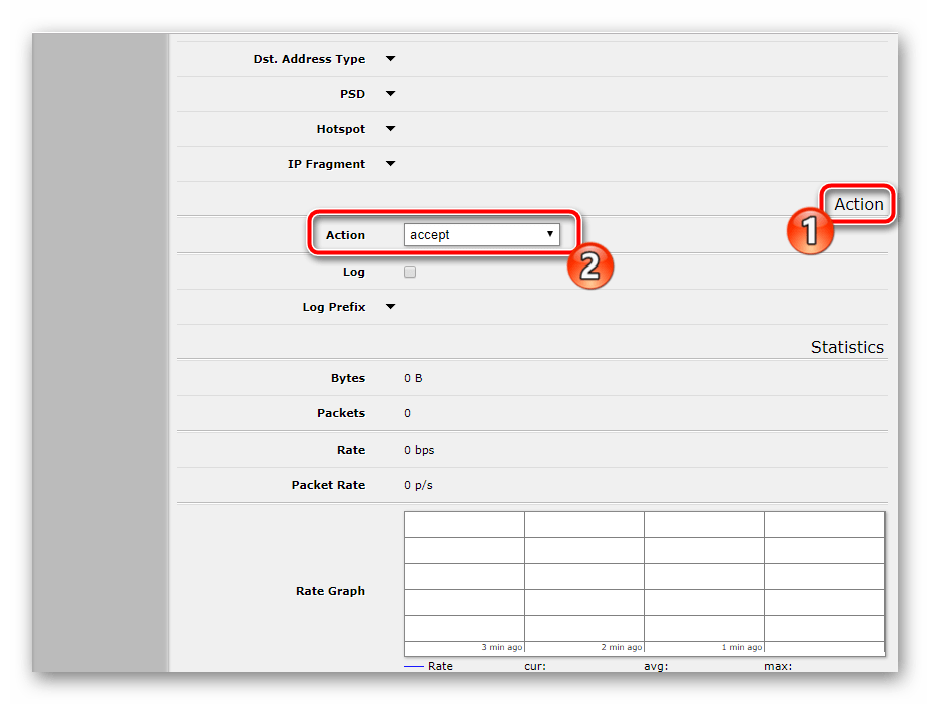

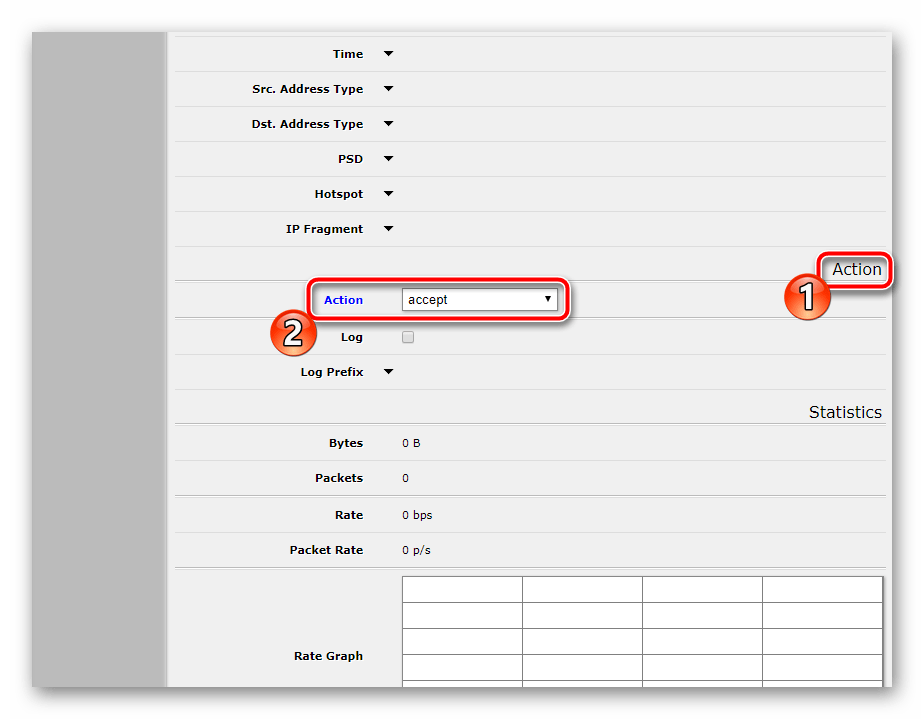

- Перейдіть до розділу або вкладки «Action» , де поставити «Accept» , тобто таке редагування дозволяє проводити пинговку пристрою Windows.

- Підніміться вгору, щоб застосувати зміни та завершити редагування правила.

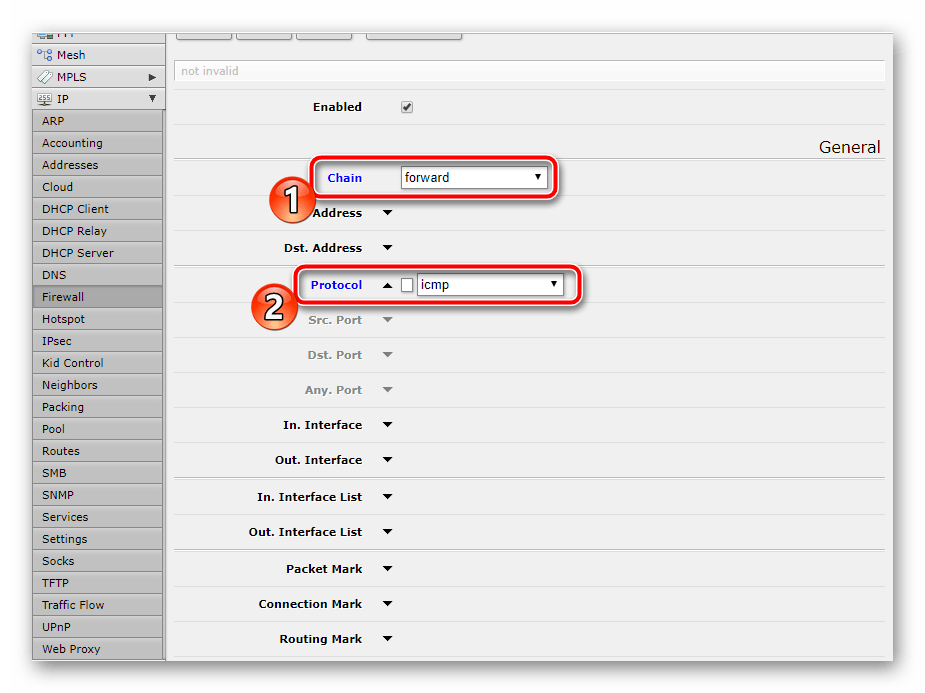

Однак на цьому весь процес обміну повідомленнями та перевірки обладнання через ОС Віндовс не закінчується. Другим пунктом є передача даних. Тому створіть новий параметр, де вкажіть " Сһаіп» &8212; «Forward» , а протокол задайте таким, як це зробили на попередньому кроці.

Не забудьте перевірити «Action» , щоб там було поставлено «Accept» .

Дозвіл встановлених підключень

До роутера іноді підключаються інші пристрої за допомогою Wi-Fi або кабелів. Крім цього може використовуватися домашня або корпоративна група. В такому випадку буде потрібно дозволити встановлені підключення, щоб не виникало проблем з доступом в інтернет.

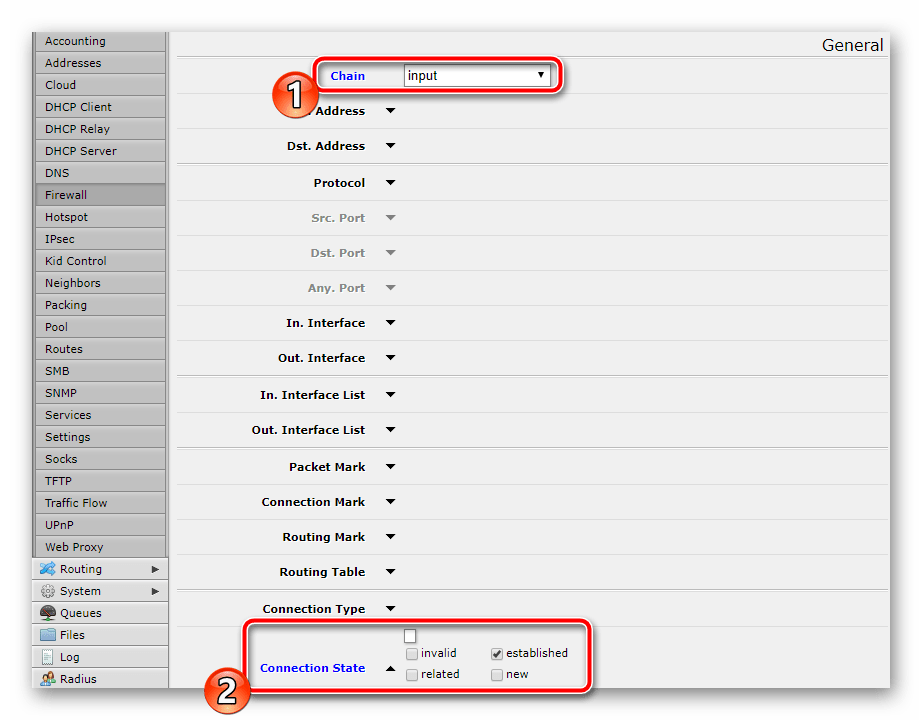

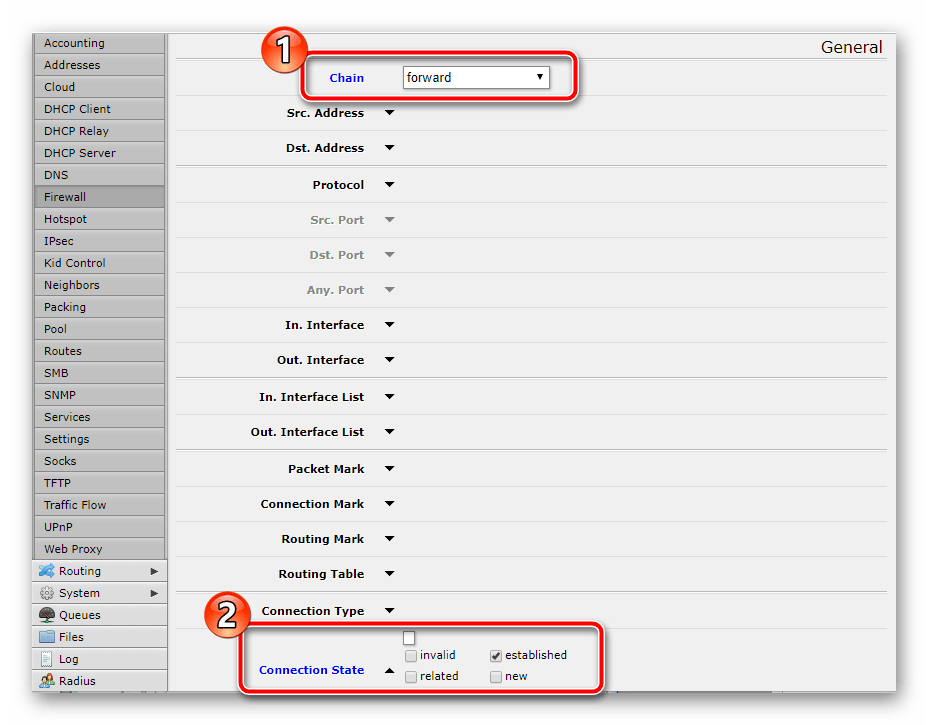

- Натисніть «Add» . Знову вкажіть тип вхідний тип мережі. Опустіться трохи вниз і поставте галочку «Established» навпроти «Connection State» , щоб вказати встановлене з'єднання.

- Не забудьте перевірити «Action» , щоб там був обраний необхідний нам пункт, як і в попередніх конфігураціях правил. Після цього можна зберегти зміни і перейти далі.

Ще в одному правилі поставте «Forward» біля «Chain» і відзначте галочкою той же пункт. Дія також слід підтвердити, вибравши «Accept» , тільки після цього переходите далі.

Дозвіл пов'язаних підключень

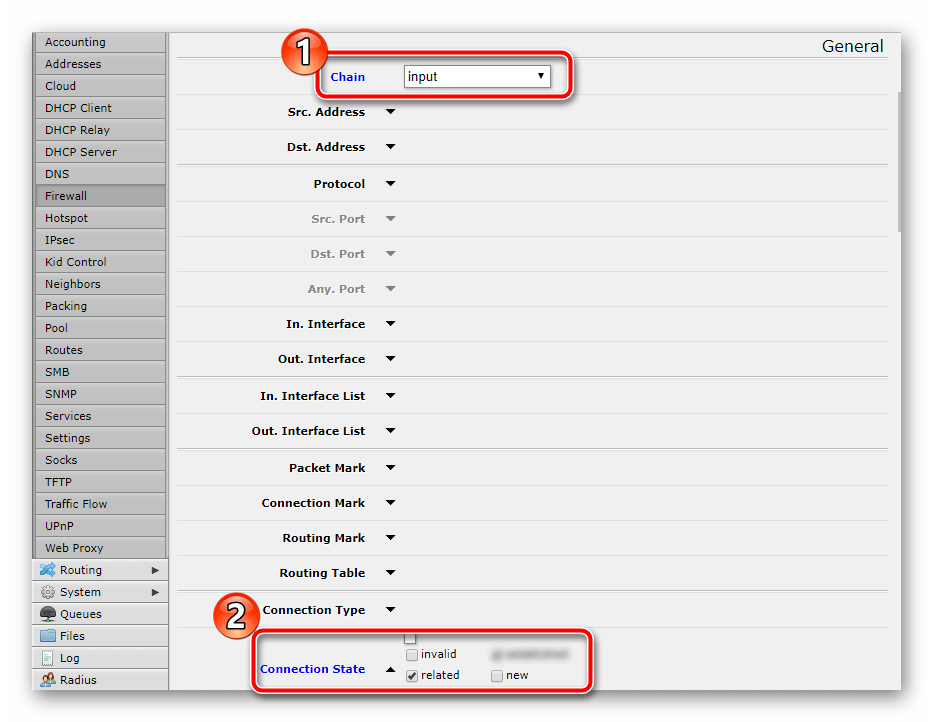

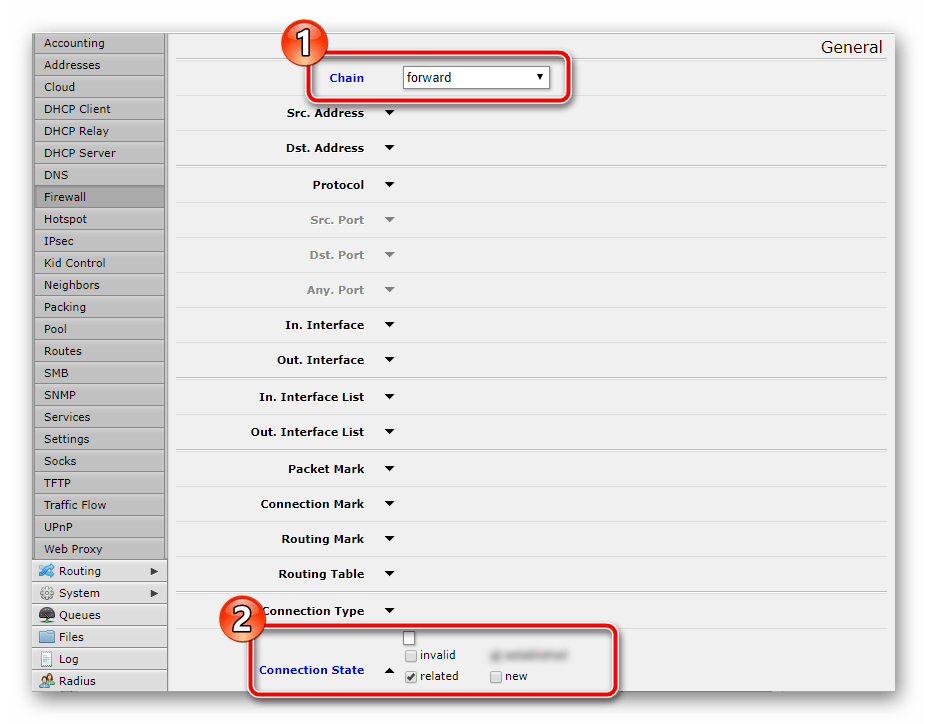

Приблизно такі ж правила потрібно створити і для пов'язаних підключень, щоб не виникало конфліктів при спробі аутентифікації. Весь процес здійснюється буквально в кілька дій:

- Визначте для правила значення «Chain» &8212; «Input» , опустіться вниз і поставте галочку «Related» навпроти напису «Connection State» . Не забудьте і про розділ «Action» , де активується все той же параметр.

- У другій новій настройці тип з'єднання залиште такий же, а ось мережу встановіть «Forward» , також в розділі Дії вам необхідний пункт «Accept» .

Обов'язково зберігайте зміни, щоб правила додавалися до списку.

Дозвіл підключень з локальної мережі

Користувачі локальної мережі зможуть підключатися лише тоді, коли це встановлено в правилах брандмауера. Для редагування вам спочатку потрібно дізнатися, куди підключений кабель провайдера (в більшості випадків це ether1), а також IP-адреса вашої мережі. Детальніше про це читайте в іншому нашому матеріалі за посиланням нижче.

Детальніше: як дізнатися IP-адресу свого комп'ютера

Далі потрібно налаштувати всього один параметр. Робиться це наступним чином:

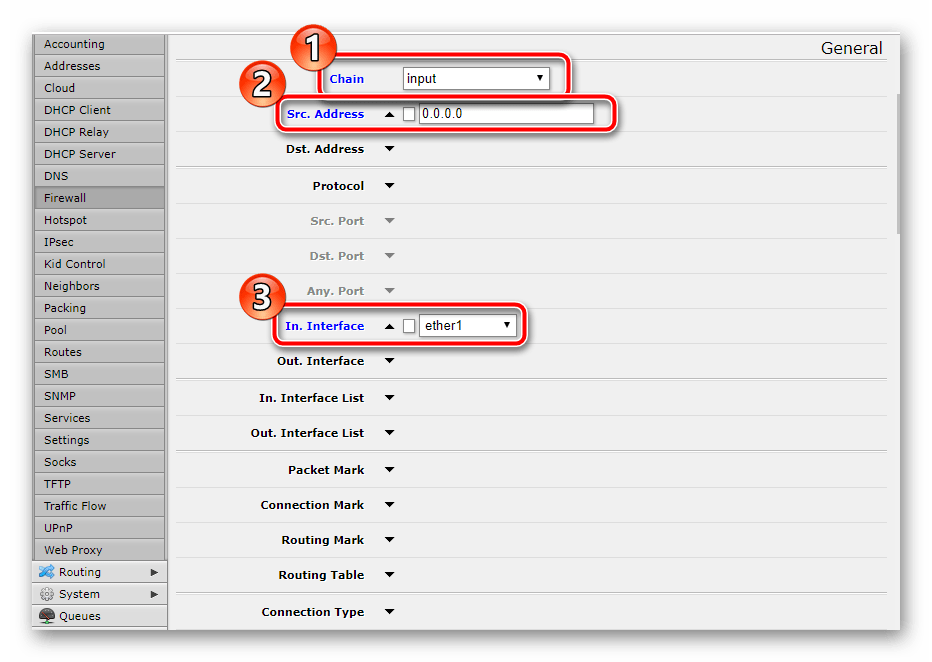

- У першому рядку поставте «Input» , після чого опустіться до наступної «Src. Address» і надрукуйте там IP-адресу. «In. Interface» вкажіть «Ether1» , якщо вхідний кабель від провайдера підключений саме до нього.

- Перейдіть на вкладку «Action» , щоб проставити Там Значення «Accept» .

Заборона помилкових з'єднань

Створення цього правила допоможе вам запобігти помилковим з'єднанням. Відбувається автоматичне визначення недостовірних підключень за певними факторами, після чого проводиться їх скидання і їм не буде надано доступ. Вам потрібно створити два параметри. Робиться це наступним чином:

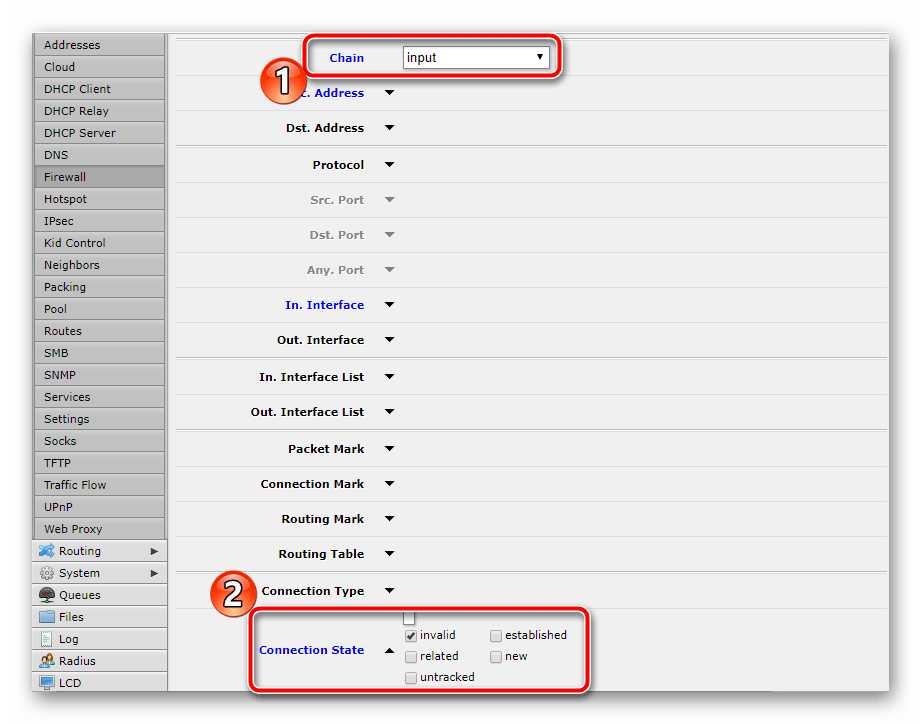

- Як і в деяких попередніх правилах, спочатку вкажіть «Input» , після чого опустіться вниз і поставте галочку «invalid» біля «Connection State» .

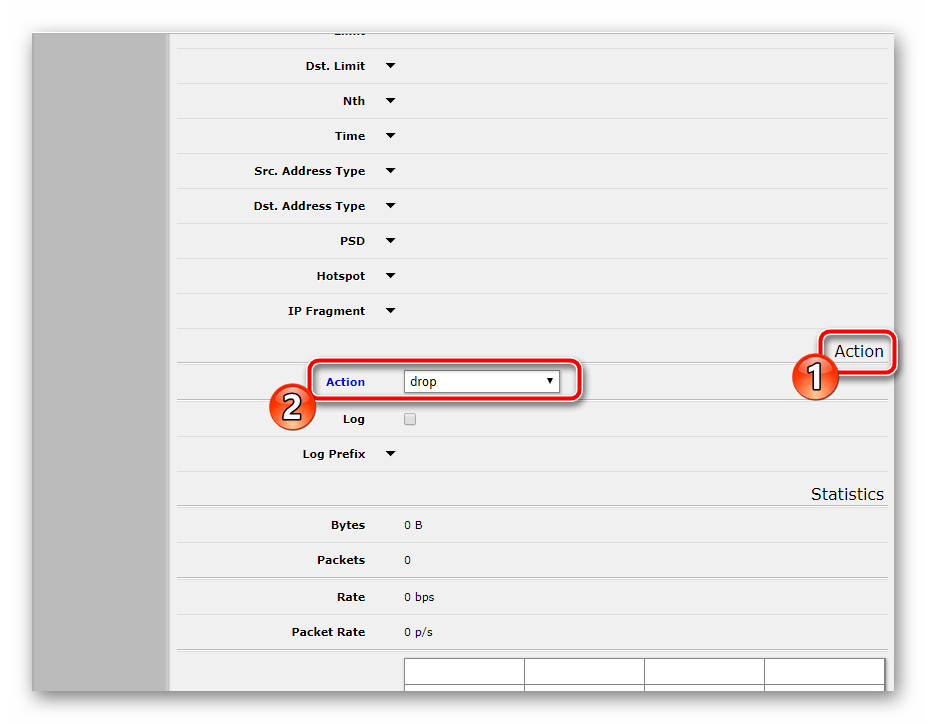

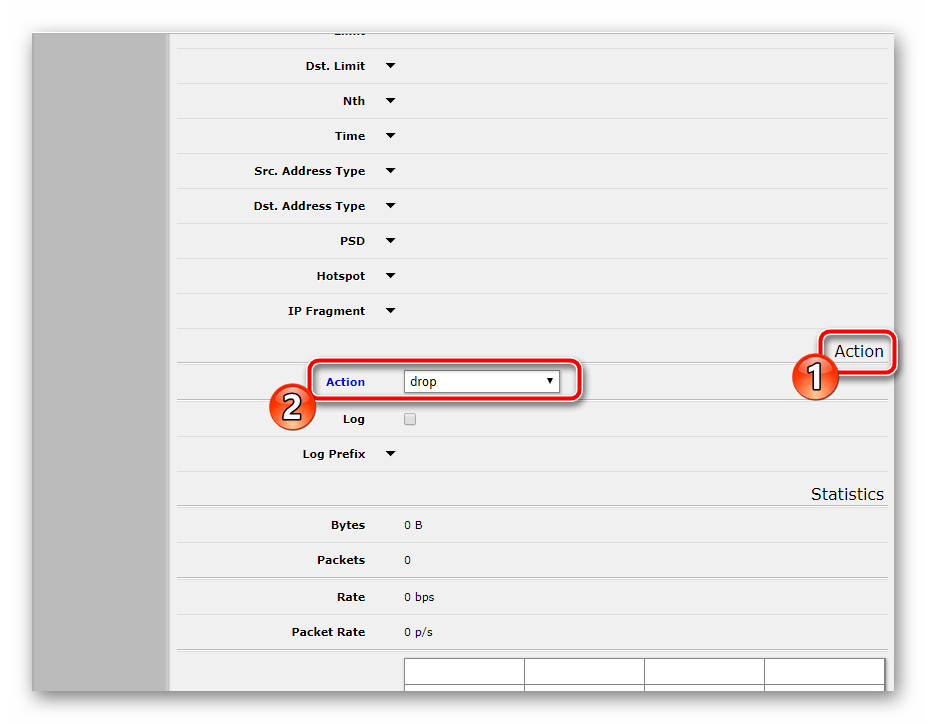

- Перейдіть у вкладку або розділ «Action» і встановіть значення «Drop» , що означає скидання з'єднань такого типу.

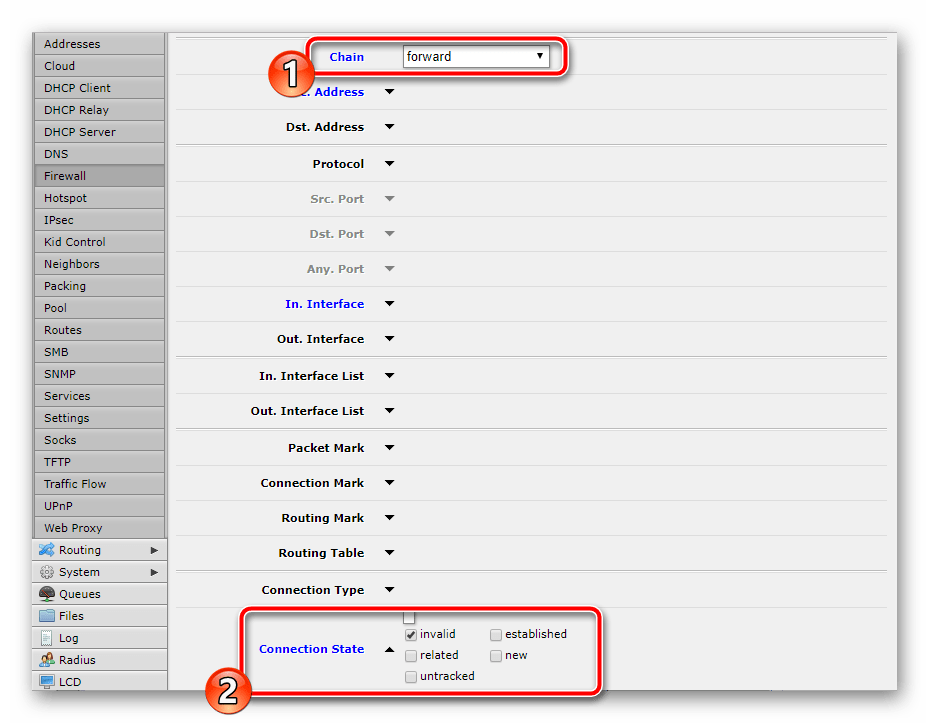

- У новому вікні змініть лише «Chain» на «Forward» , решту виставте так, як і в попередньому, включаючи дію «Drop» .

Можна також заборонити і інші спроби з'єднання з зовнішніх джерел. Здійснюється це налаштуванням всього одного правила. Після «Chain» &8212; «Input» проставте «In. Interface» &8212; «Ether1» і «Action» &8212; «Drop» .

Дозвіл проходження трафіку з локальної мережі в інтернет

Робота в операційній системі RouterOS дозволяє розробляти безліч конфігурацій проходження трафіку. Ми не буде зупинятися на цьому, оскільки звичайним користувачам такі знання не знадобляться. Розглянемо тільки одне правило фаєрвола, що дозволяє проходити трафіку з локальної мережі в інтернет:

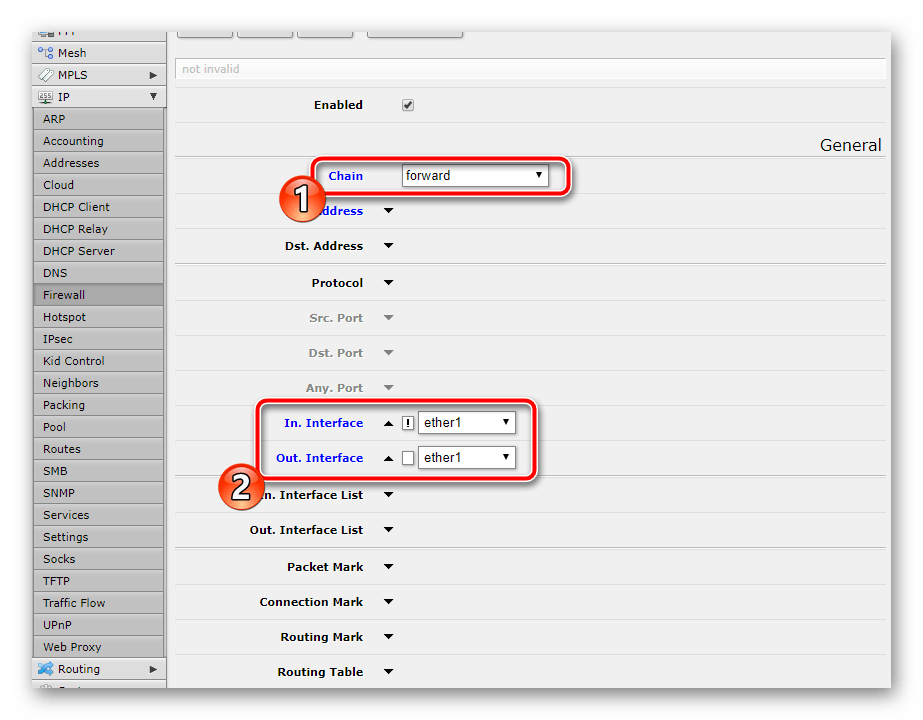

- Виберіть «Chain» &8212; «Forward» . Задавати «In. Interface» і «Out. Interface» значення «Ether1» , після чого відзначте знаком оклику «In. Interface» .

- В розділі «Action» виберіть дію «Accept» .

Заборонити інші підключення ви можете теж всього одним правилом:

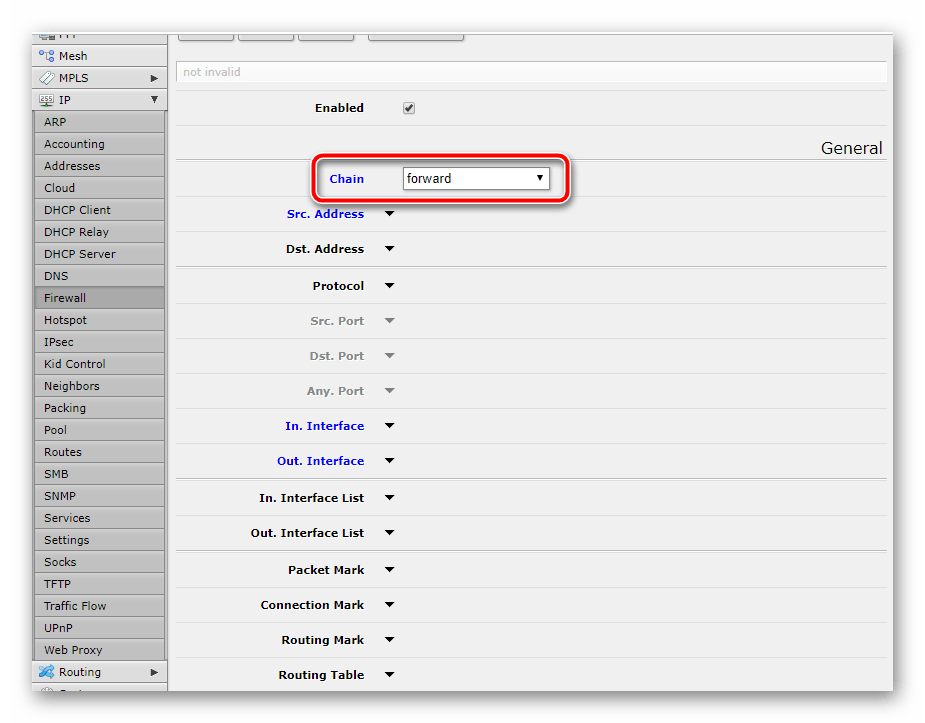

- Виберіть лише мережу «Forward» , не виставляючи більше нічого.

- В «Action» переконайтеся, що варто «Drop» .

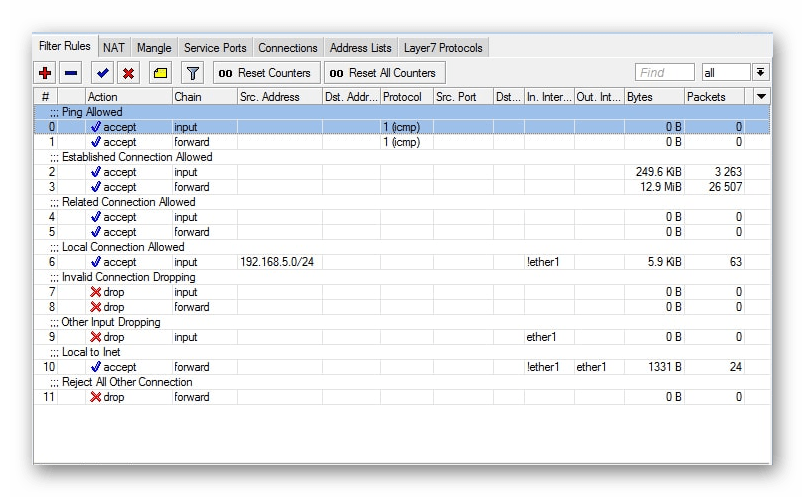

За підсумком конфігурації у вас повинна вийде приблизно така схема firewall, як на скріншоті нижче.

На цьому наша стаття підходить до логічного завершення. Хотілося б відзначити, що вам не обов'язково застосовувати всі правила, адже не завжди вони можуть знадобитися, проте ми продемонстрували основну настройку, яка підійде більшості рядових користувачів. Сподіваємося, надана інформація була корисною. Якщо у вас залишилися питання по цій темі, задавайте їх в коментарях.