Практично кожен досвідчений користувач Ubuntu зацікавлений у забезпеченні безпеки для своєї мережі. До того ж багато хто використовує певні мережеві утиліти, які будуть коректно функціонувати тільки після внесення конкретних правил в міжмережевий екран. Сьогодні ми хочемо поговорити про налаштування Firewall на прикладі UFW (Uncomplicated Firewall). Це найпростіший інструмент реалізації правил міжмережевого екрану, тому він рекомендується початківцям користувачам і тим, кого не влаштовує занадто складна функціональність iptables. Давайте покроково розглянемо всю процедуру настройки, розібравши кожен етап максимально докладно.

Налаштування UFW в Ubuntu

Встановлювати UFW в операційну систему не потрібно, оскільки він присутній там за замовчуванням. Однак в стандартному своєму вигляді він неактивний і не має взагалі ніяких правил. Спочатку займемося активацією, а потім розглянемо основні дії. Однак першочергово слід вивчити синтаксис, і особливо це стосується тих користувачів, хто планує задіяти даний міжмережевий екран на постійній основі.

Крок 1: вивчення синтаксису

Як відомо, UFW &8212; консольна утиліта, а це значить, що управління нею здійснюється через стандартний &171;Термінал&187;

або будь-який інший користувач. Взаємодія такого роду здійснимо за допомогою спеціально встановлених команд. Всі вони завжди є в документації, проте читати величезну купу матеріалів не має сенсу, особливо у випадку з сьогоднішнім інструментом. Принцип введення виглядає так:

sudo UFW опції дія параметри

.

sudo

відповідає за запуск від імені суперкористувача,

ufw

&8212; стандартний аргумент, що позначає викликається програму, а інші фрази і визначають встановлюються правила. Саме на них ми і хочемо зупинитися більш детально.

| Команда | опис |

|---|---|

| enable | стандартний параметр, відповідальний за ввімкнення брандмауера. При цьому він буде автоматично доданий в автозавантаження |

| disable | відключає UFW і прибирає його з автозавантаження |

| reload | використовується для перезавантаження Firewall. Особливо актуально після установки нових правил |

| default | позначає, що наступна опція встановиться за замовчуванням |

| logging | активує створення лог-файлів, в яких буде зберігатися вся основна інформація про дію міжмережевого екрану |

| reset | скидає всі налаштування до стандартних |

| status | використовується для перегляду поточного стану |

| show | Швидкий Перегляд звітів про роботу фаєрвола. До цього параметру застосовні додаткові опції, але про них ми поговоримо в окремому кроці |

| allow | задіяний при додаванні дозвільних правил |

| deny | задіяний при додаванні запрешающих правил |

| reject | додає правило відкидання |

| limit | встановлення лімітуючих правил |

| delete | видаляє вказане правило |

| insert | вставляє правило |

Як бачите, команд не так вже й багато. Їх точно менше, ніж в інших доступних міжмережевих екранах, а запам'ятати синтаксис можна вже через кілька спроб взаємодії з UFW. Залишилося тільки розібратися з прикладом конфігурації, чому і будуть присвячені наступні етапи сьогоднішнього матеріалу.

Крок 2: увімкнення/вимкнення / Скидання налаштувань

Ми вирішили виділити кілька конфігураційних моментів в один етап, оскільки вони частково пов'язані між собою і схожі по реалізації. Як Ви вже знаєте, UFW спочатку перебуває у вимкненому стані, тому давайте активуємо його, застосувавши лише одну команду.

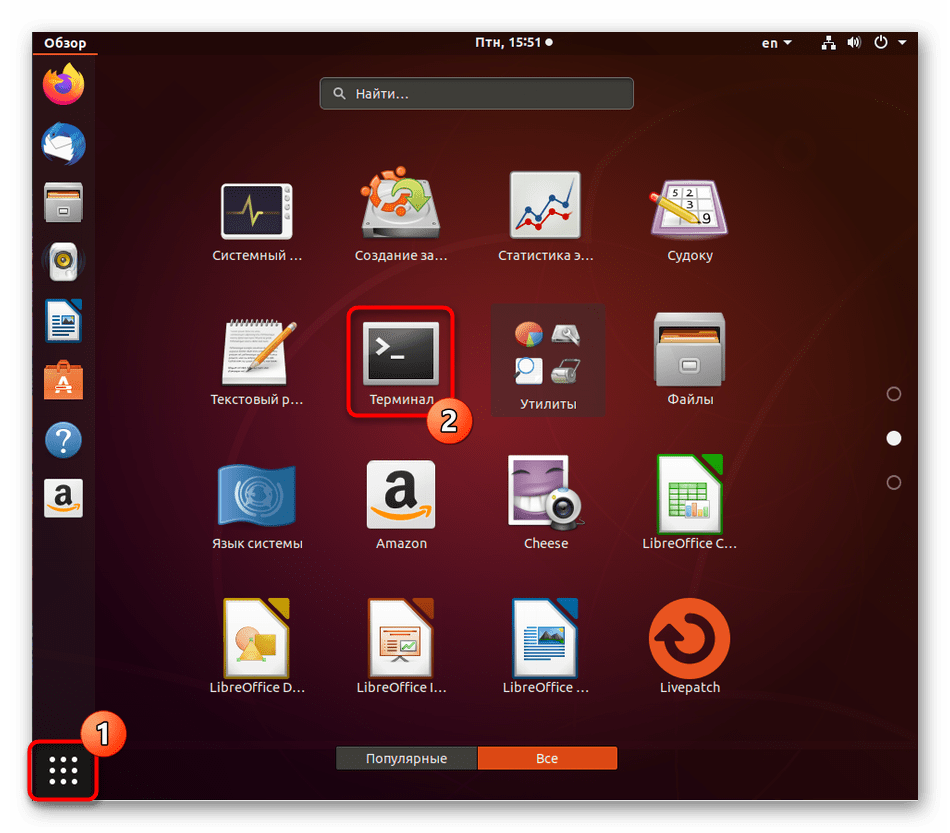

- Відкрийте панель із програмами та запустіть&171; Термінал & 187; . Ви можете відкрити консоль і іншим зручним для вас способом.

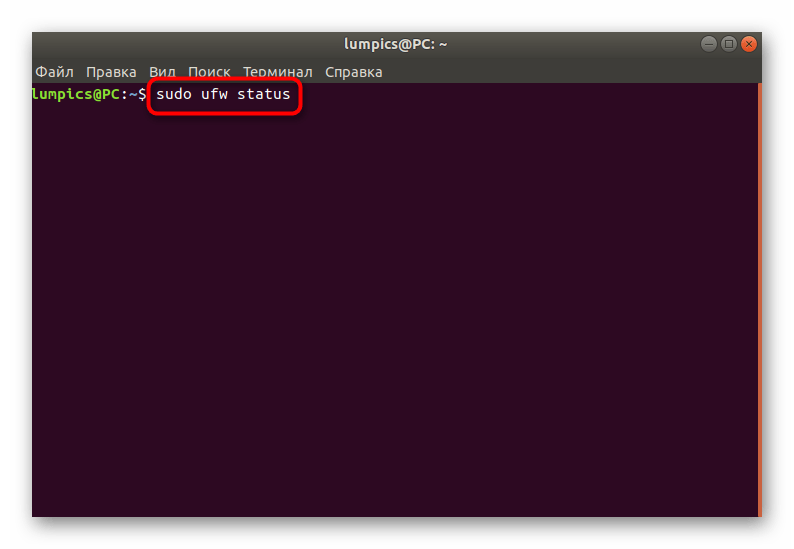

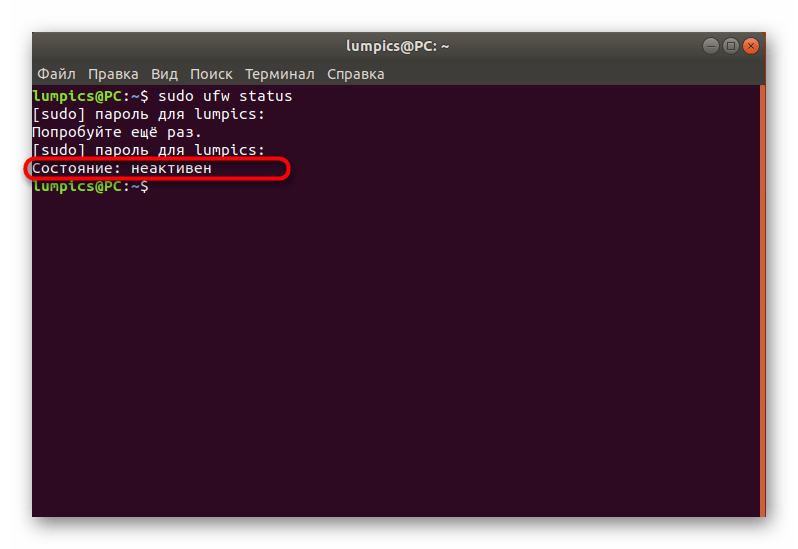

- Перш ніж виконувати активацію, перевірте, можливо, раніше ви або інший додаток вже активувало міжмережевий екран. Здійснюється це шляхом введення команди

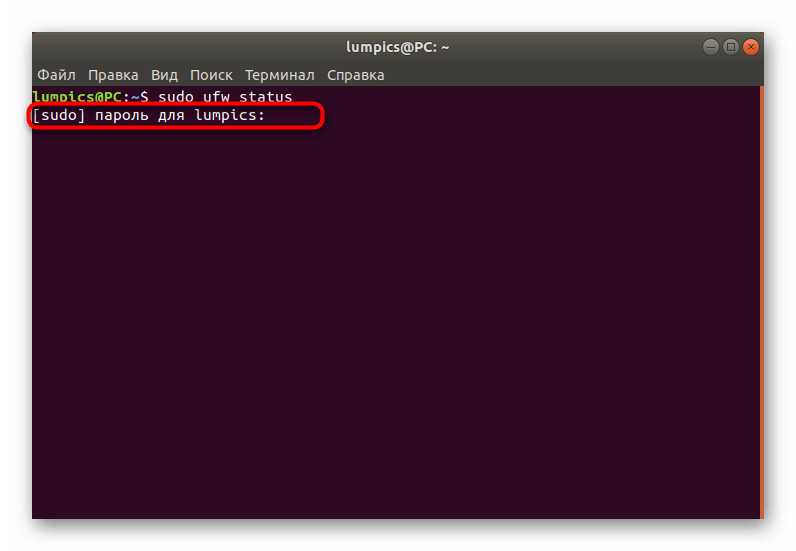

sudo ufw status. - Введіть пароль для отримання прав суперкористувача та натисніть Enter . Врахуйте, що при цьому методі введення Символи не відображаються в рядку з метою безпеки.

- У новому рядку ви отримаєте інформацію про поточний стан UFW.

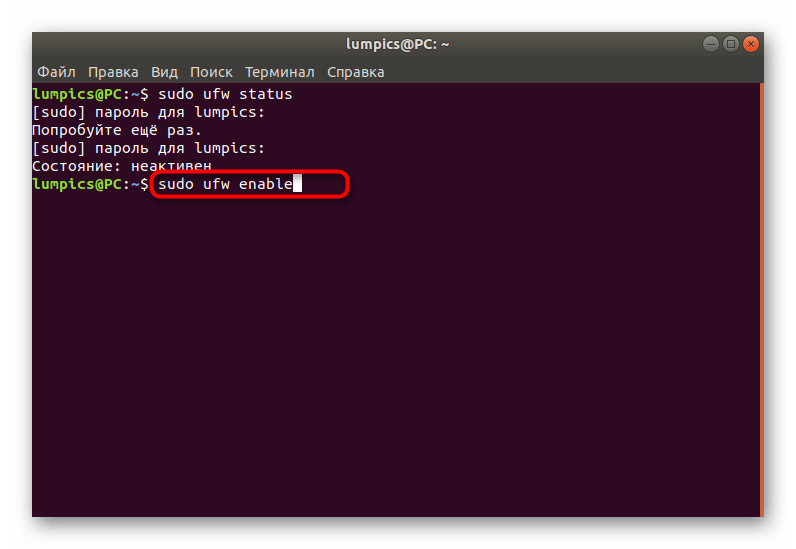

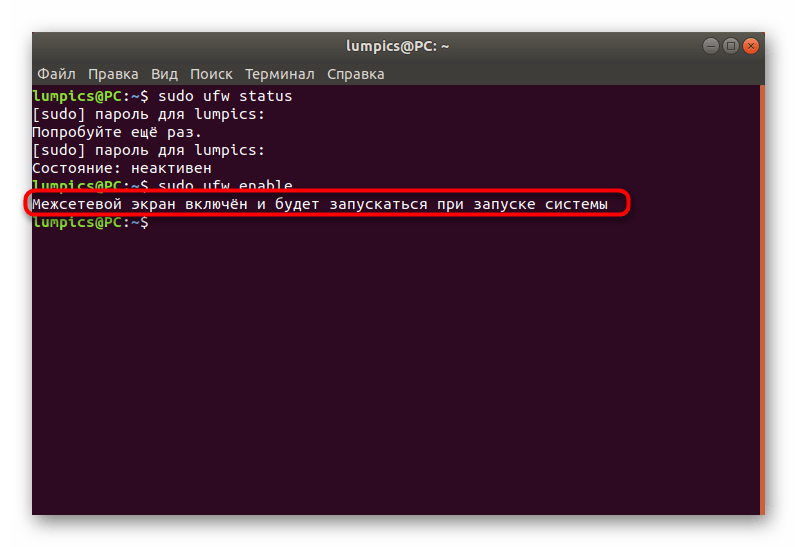

- Активація фаєрвола виконується через вже згаданий вище параметр, а вся команда виглядає так:

sudo ufw enable. - Вас повідомить про те, що брандмауер включений і буде запускатися разом з операційною системою.

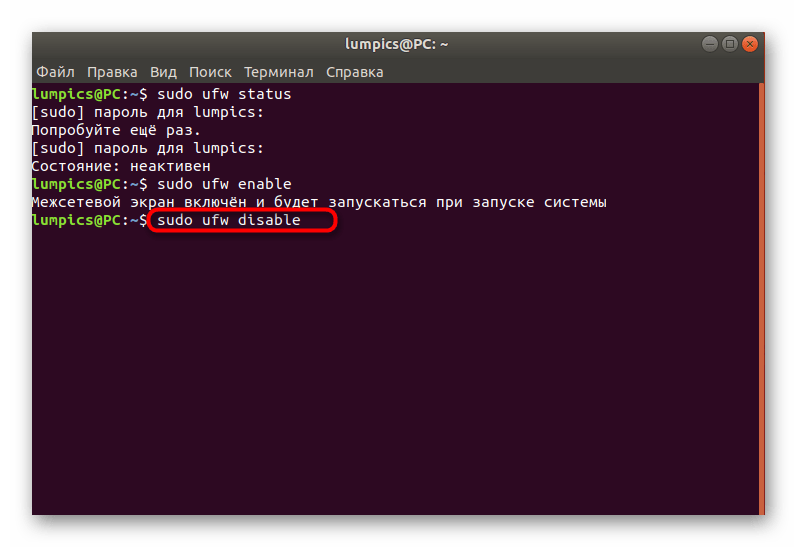

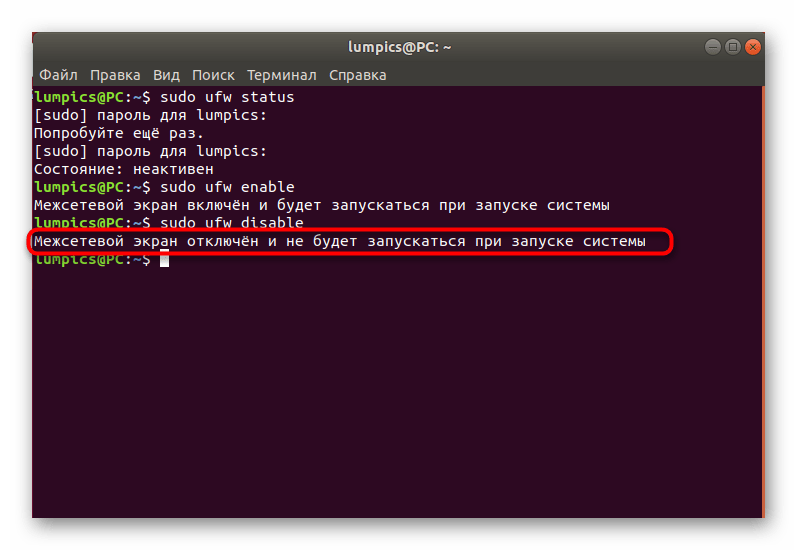

- Для відключення використовуйте

sudo ufw disable. - Про деактивацію повідомить практично таке ж повідомлення.

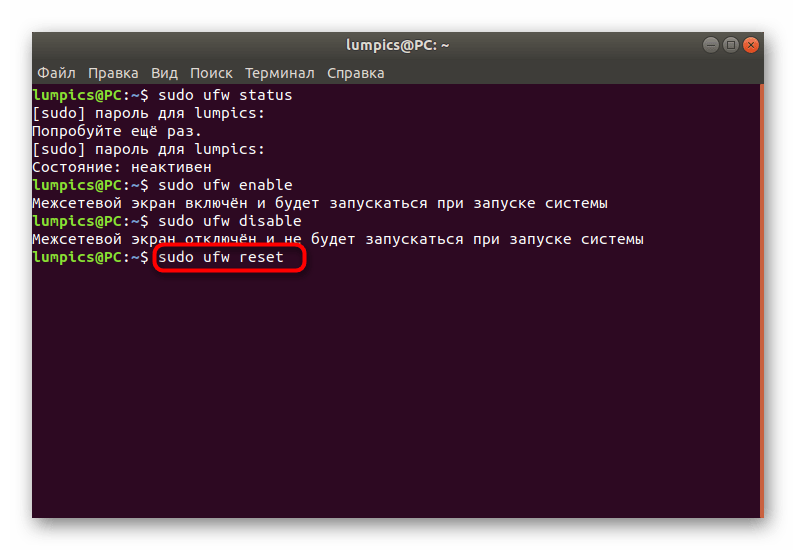

- У майбутньому, якщо потрібно скинути правила або це потрібно зробити вже зараз, вставте команду

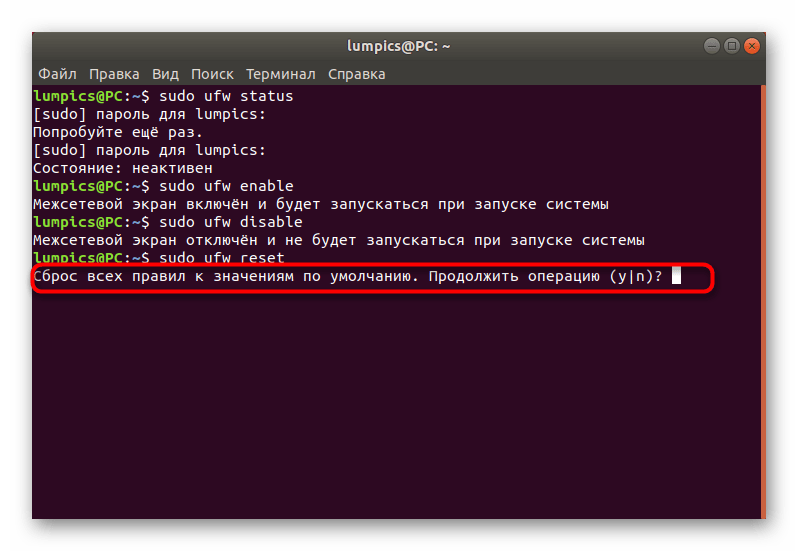

sudo ufw resetі натисніть на клавішу Enter . - Підтвердьте скидання, вибравши відповідний варіант відповіді.

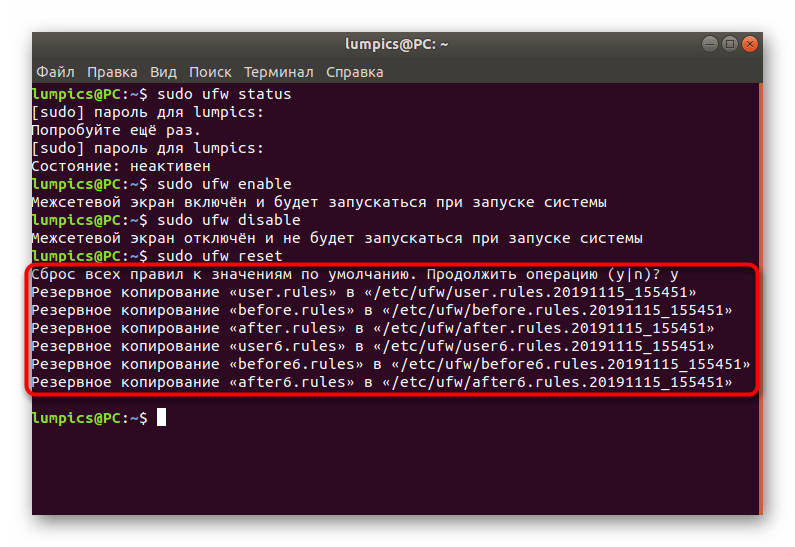

- Ви побачите шість різних рядків із адресами резервних копій. Можете в будь-який момент переміститися до цього розташування, щоб відновити параметри.

Тепер Ви знаєте про те, які саме команди відповідають за управління загальною поведінкою розглянутого сьогодні Firewall. Всі інші етапи будуть націлені виключно на конфігурацію, а самі параметри наведені як приклад, тобто ви повинні змінювати їх, відштовхуючись від своїх потреб.

Крок 3: встановлення правил за замовчуванням

В обов'язковому порядку слід застосувати правила за замовчуванням, які будуть ставитися до всіх вхідних і вихідних з'єднань, не згаданих окремо. Це означає, що всі вхідні підключення, не позначені вручну, будуть заблоковані, а вихідні при цьому проходять успішно. Вся схема реалізується наступним чином:

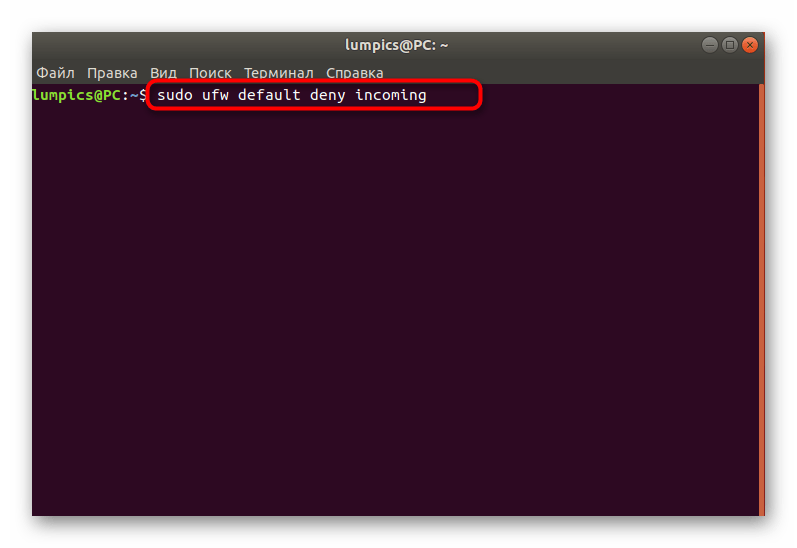

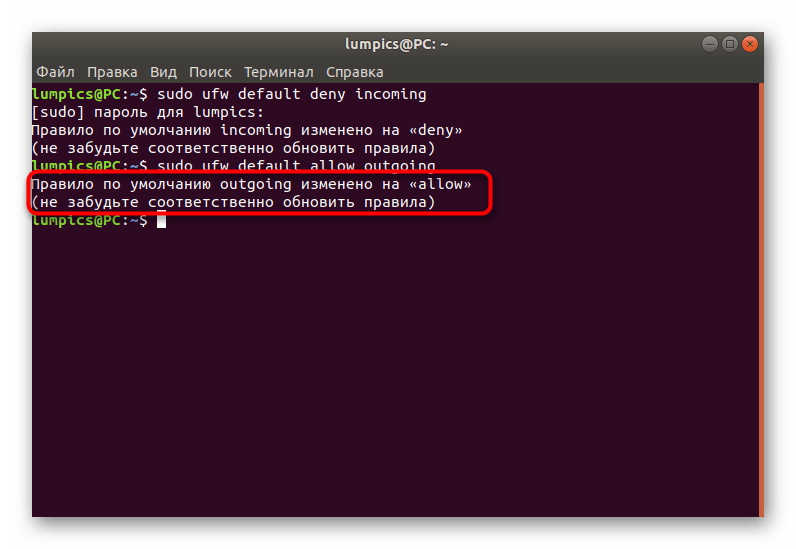

- Запустіть нову сесію консолі та введіть команду

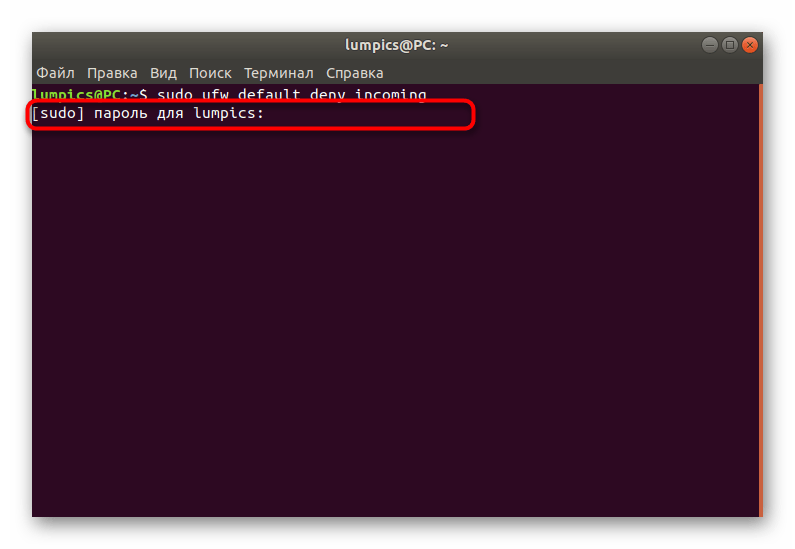

sudo ufw default deny incoming. Активуйте її натисканням на клавішу Enter . Якщо ви вже ознайомилися з зазначеними вище правилами синтаксису, то знаєте, що це означає Блокування всіх вхідних з'єднань. - В обов'язковому порядку потрібно ввести пароль суперкористувача. Ви будете його вказувати кожен раз при запуску нового сеансу консолі.

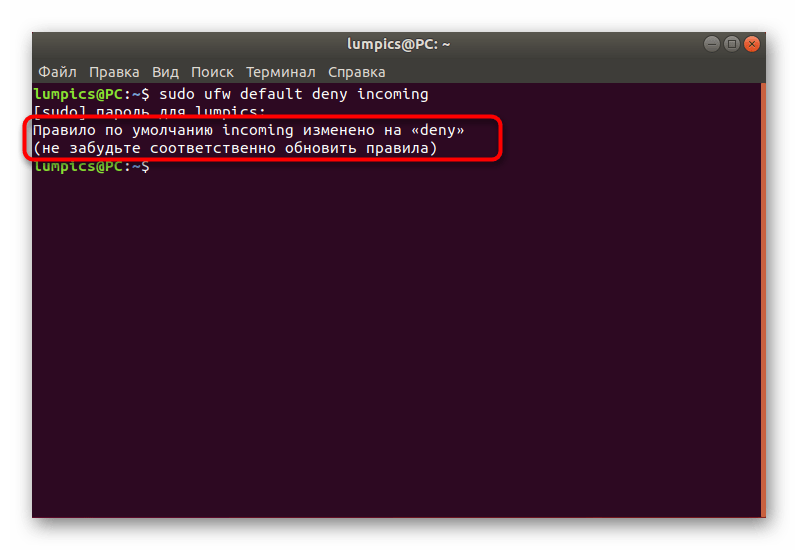

- Після застосування команди ви будете повідомлені про те, що правило за замовчуванням вступило в силу.

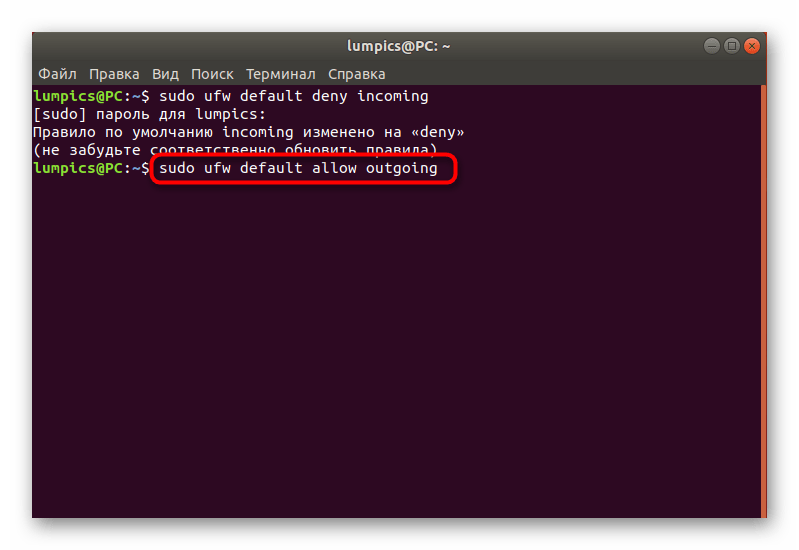

- Відповідно, потрібно задати другу команду, яка буде дозволяти вихідні з'єднання. Виглядає вона так:

sudo ufw default allow outgoing. - Ще раз з'явиться повідомлення про застосування правила.

Тепер ви можете не турбуватися про те, що будь-які невідомі вхідні спроби підключення пройдуть успішно і хтось зуміє отримати доступ до вашої мережі. Якщо ж ви не збираєтеся блокувати абсолютно всі вхідні спроби з'єднання, пропустіть зазначене вище правило і переходите до створення власних, детально вивчивши наступний етап.

Крок 4: додавання власних правил брандмауера

Правила брандмауера &8212; головна настроюється опція, заради якої користувачі і задіють UFW. Ми на прикладі інструменту OpenSSH зараз розглянемо приклад дозволу доступу, а також не забудемо і про блокування по портам. Для початку вам необхідно запам'ятати додаткові команди синтаксису, що відповідають за додавання правил:

Ufw allow ім'я_службиUFW allow портUFW allow порт / протокол

Після цього можете сміливо приступати до створення дозволяють або забороняють правил. Давайте по порядку розберемося з кожним типом політик.

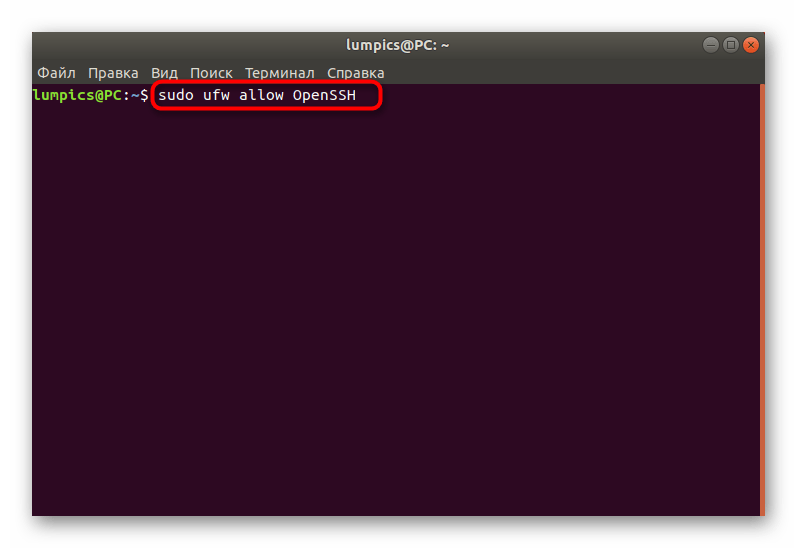

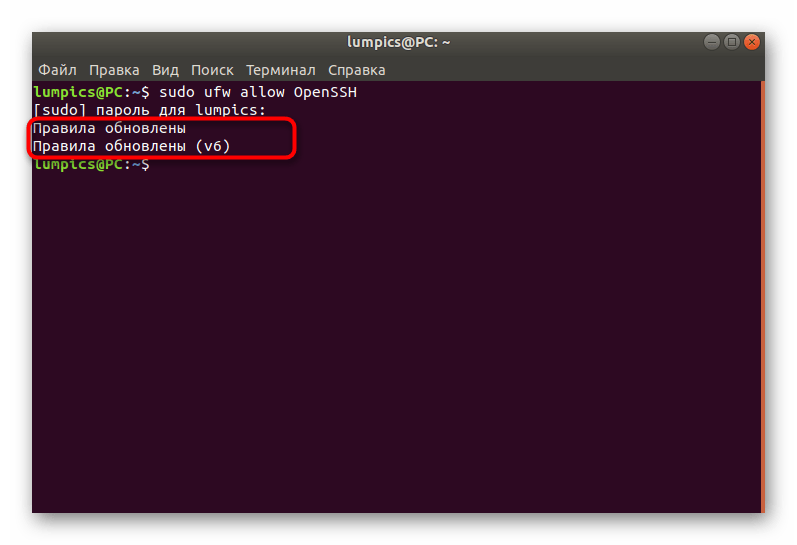

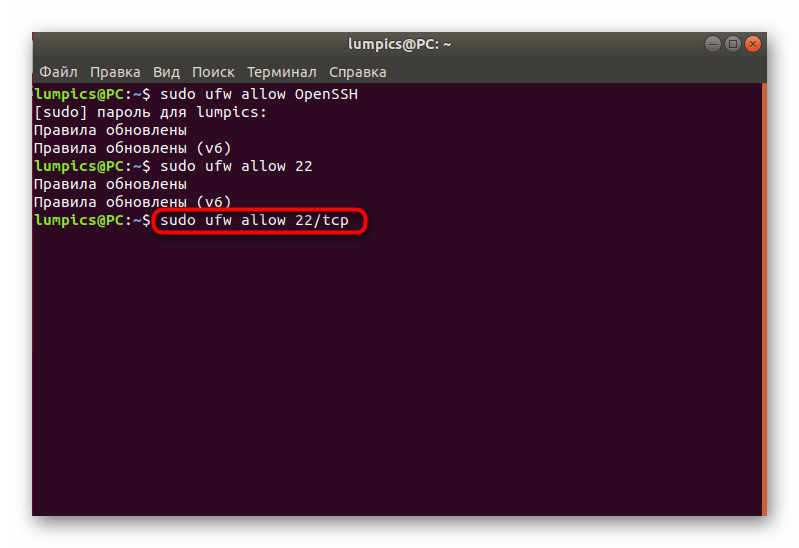

- Використовуйте

sudo ufw allow OpenSSHдля відкриття доступу до портів служби. - Ви будете повідомлені про те, що правила були оновлені.

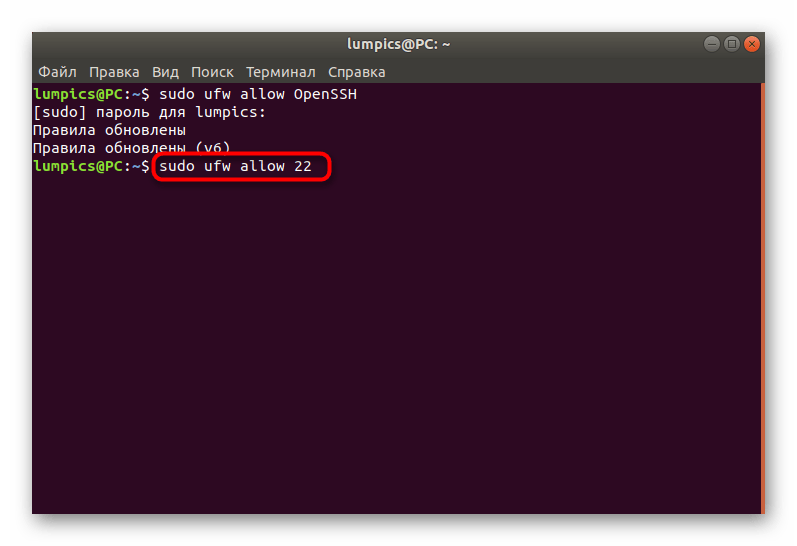

- Відкрити доступ можна і шляхом вказівки порту, а не імені служби, що виглядає так:

sudo ufw allow 22. - Те саме відбувається і через порт / протокол &8212;

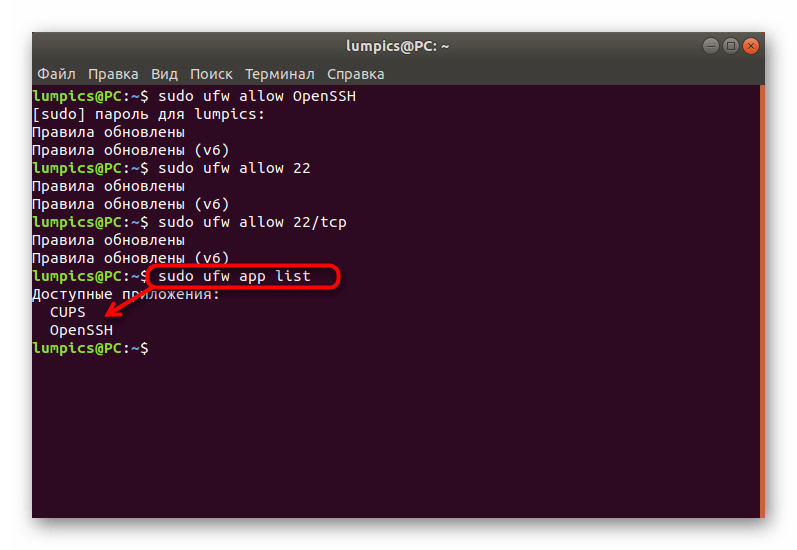

sudo ufw allow 22/tcp. - Після внесення правил перевірте список доступних програм, ввівши

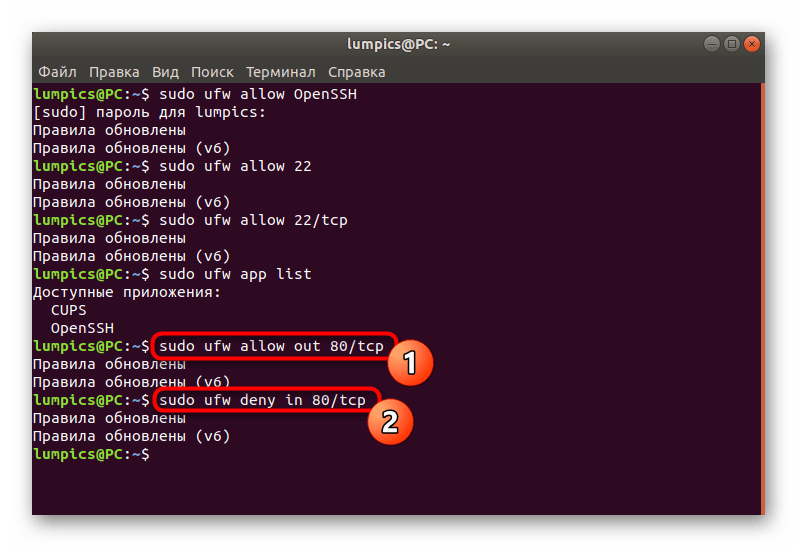

sudo ufw app list. Якщо все було застосовано успішно, необхідна служба відобразиться в одному з наступних рядків. - Що стосується дозволів і заборони передачі трафіку по портам, то це здійснюється шляхом введення синтаксису

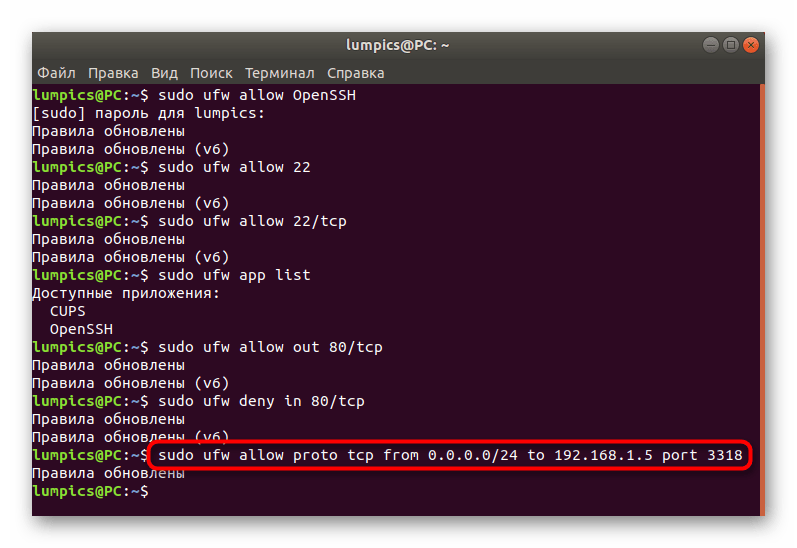

UFW allow напрямок порт. На скріншоті далі ви бачите приклад дозволу вихідного трафіку по порту (sudo ufw allow out 80/tcp), а також заборонну політику з цього ж напрямку у вхідну сторону (sudo ufw deny in 80/tcp). - Якщо вас цікавить приклад додавання політики шляхом введення більш широкого позначення синтаксису, використовуйте приклад

ufw allow proto протокол from ір_істочніка to ір_назначенія port порт_назначенія.

Крок 5: встановлення правил обмеження

Ми винесли тему установки правил limit в окремий етап, оскільки про це необхідно поговорити докладніше. Дане правило обмежує кількість підключених IP-адрес до одного порту. Найбільш очевидне застосування цього параметра &8212; захист від атак, які мають на увазі перебір паролів. Здійснюється установка стандартної політики так:

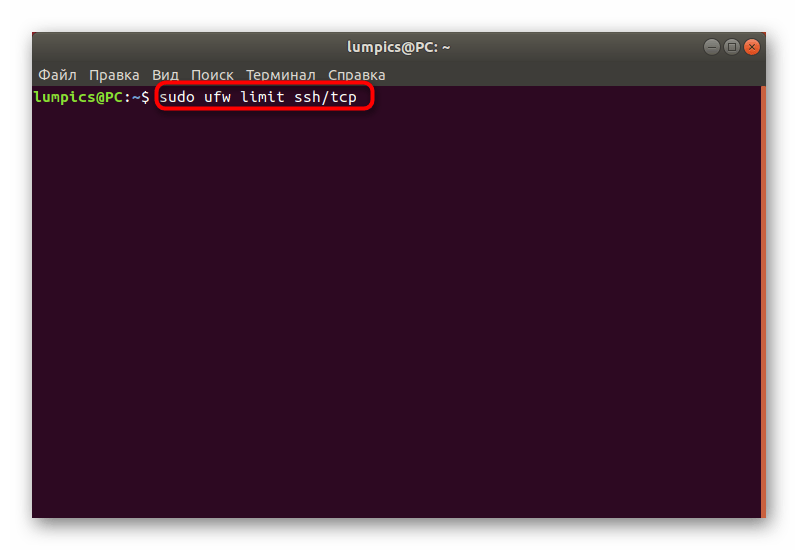

- В консолі пропишіть

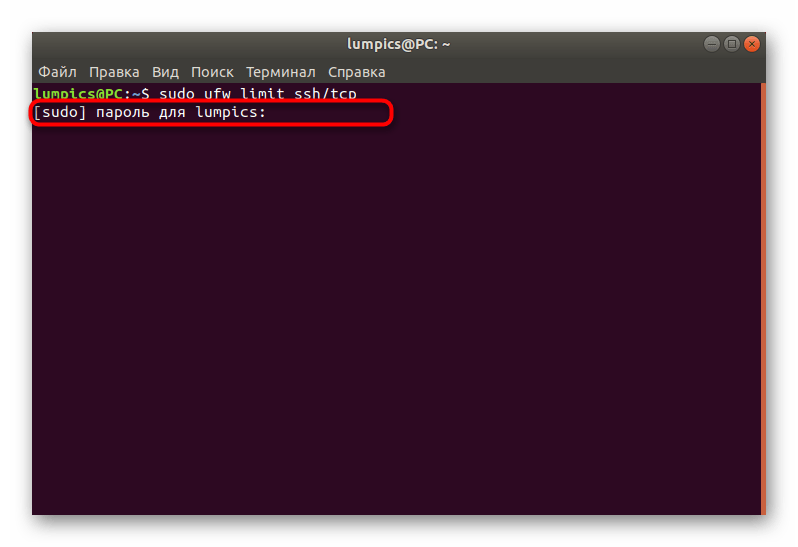

sudo ufw limit ssh/tcpі натисніть на Enter . - Введіть пароль від свого облікового запису суперкористувача.

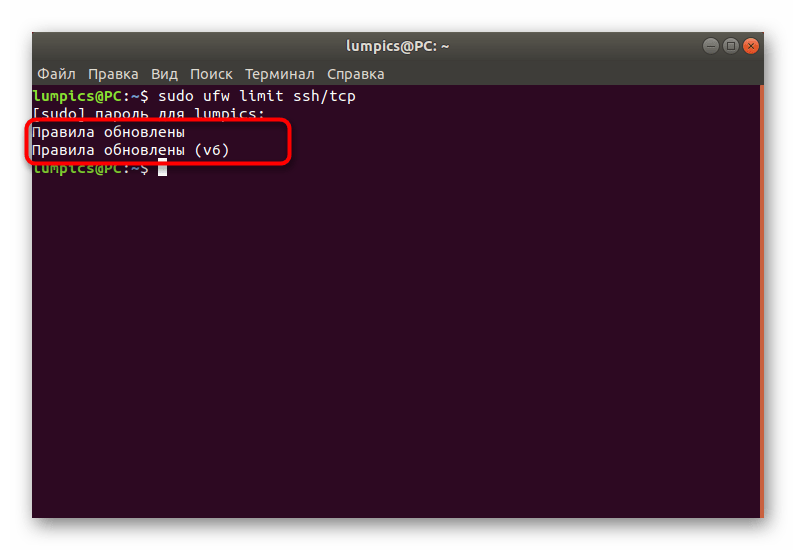

- Ви будете повідомлені про те, що оновлення правил пройшло успішно.

Точно таким же чином встановлюються політики обмежень і на інші додатки. Використовуйте для цього назву служби, порт або порт / протокол.

Крок 6: перегляд стану UFW

Іноді користувачеві потрібно подивитися поточний стан брандмауера не тільки в плані активності, але і встановлених правил. Для цього існує окрема команда, про яку ми говорили раніше, а зараз розглянемо її більш детально.

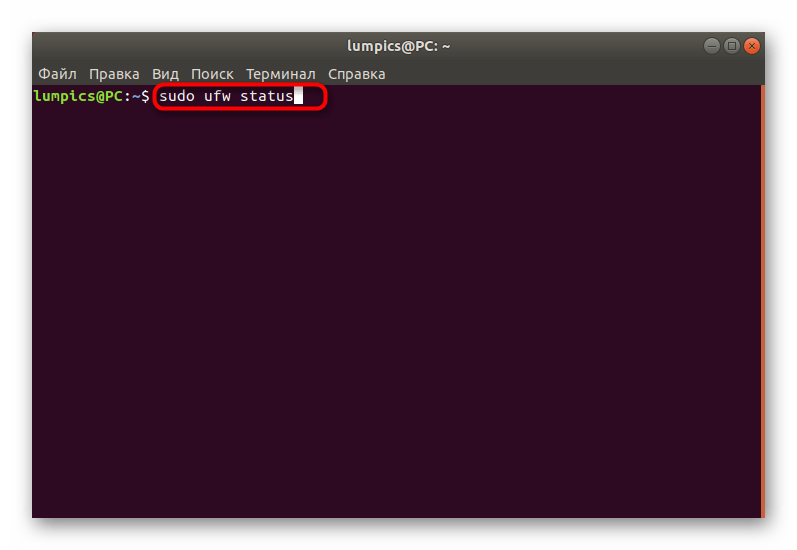

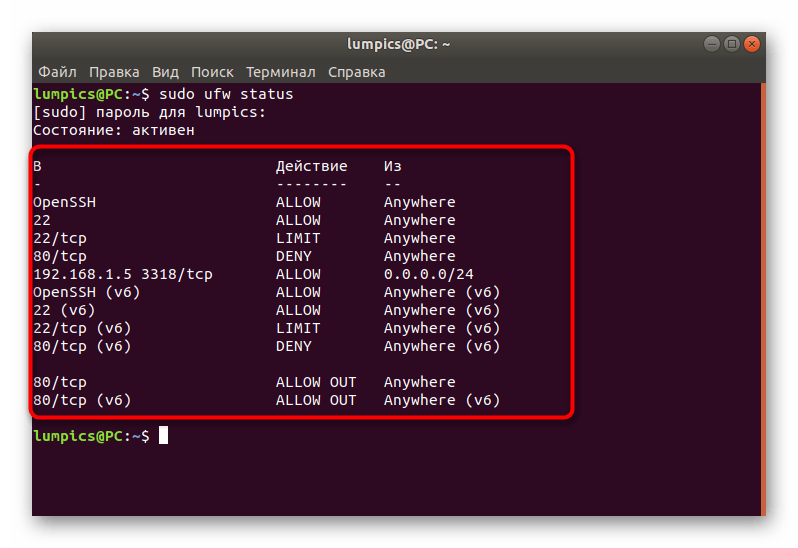

- Пропишіть

sudo ufw status, щоб отримати стандартні відомості. - У нових рядках будуть відображені всі встановлені політики за адресами, протоколами і назвами служб. Справа Показані дії і напрямки.

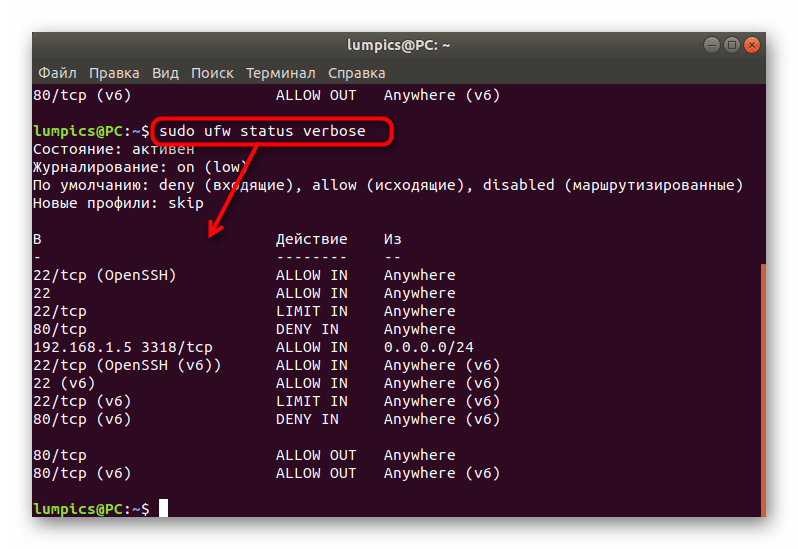

- Більш детальні відомості відображаються при використанні додаткового аргументу, а команда набуває вигляду

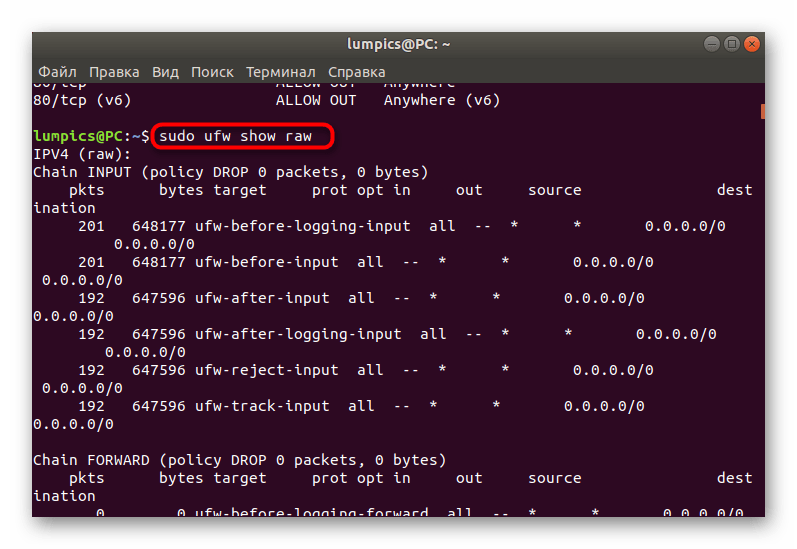

sudo ufw status verbose. - Список всіх правил в незрозумілому для початківців користувачів вигляді виводиться через

sudo ufw show raw.

Є й інші опції, що відображають певні відомості про існуючі правила і стан міжмережевого екрану. Давайте коротко пробіжимося по всіх них:

| Команда | опис |

|---|---|

| raw | показує всі активні правила, використовуючи формат подання iptables |

| builtins | включає лише правила, додані як за замовчуванням |

| before-rules | відображає політику, виконану перед прийняттям пакета із зовнішнього джерела |

| user-rules | відповідно, показує додані користувачем політики |

| after-rules | те ж саме, що і before-rules, але включає тільки ті правила, які активуються вже після прийняття пакетів |

| logging-rules | показує відомості про події, які записуються в журнал |

| listening | використовується для перегляду активних (прослуховуваних) портів |

| added | задіяний під час перегляду нещодавно доданих правил |

У необхідний для Вас момент ви можете використовувати будь-яку з цих опцій, щоб отримати бажану інформацію і задіяти її в своїх цілях.

Крок 7: видалення існуючих правил

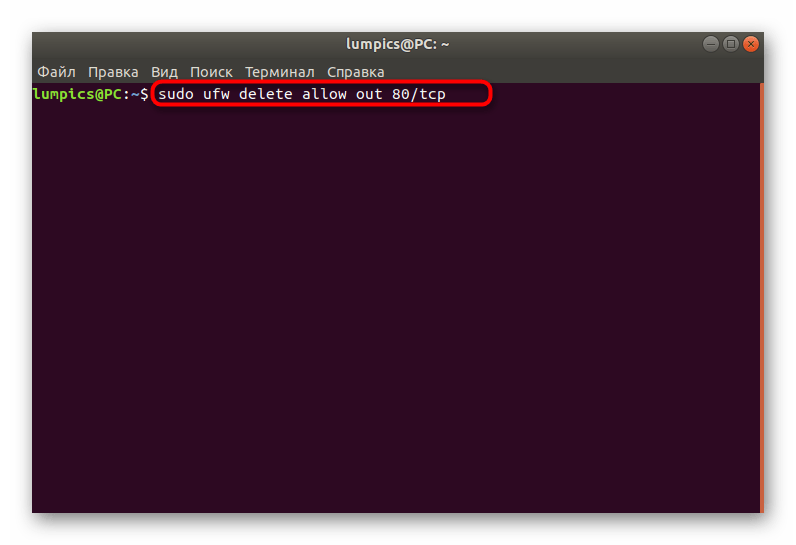

Деякі користувачі, отримавши потрібні відомості про існуючі правила, бажають видалити деякі з них, щоб налагодити з'єднання або задати нові політики. Розглянутий брандмауер дозволяє зробити це в будь-який доступний момент, що здійснюється так:

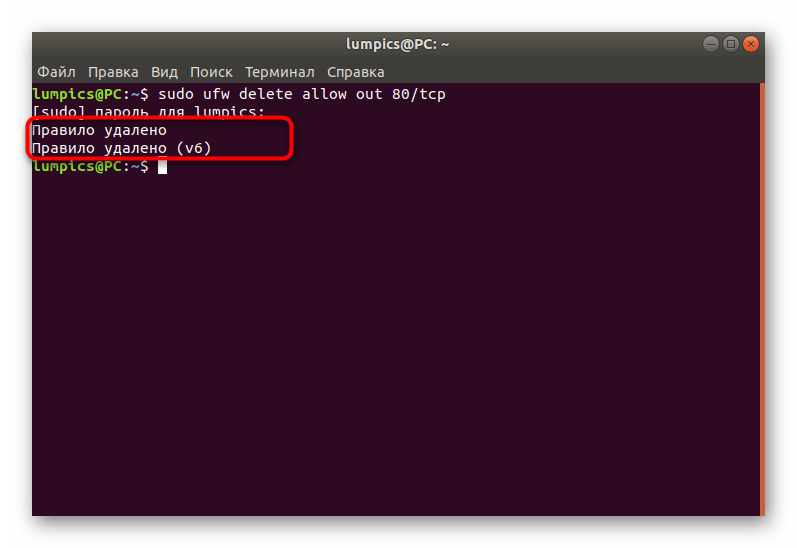

- Вставте команду

sudo ufw delete allow out 80/tcp. Вона автоматично видалить правило, що дозволяє вихідні з'єднання через порт/протокол 80/TCP. - Ви отримаєте сповіщення про те, що політика успішно видалена як для протоколу IPv4, так і для IPv6.

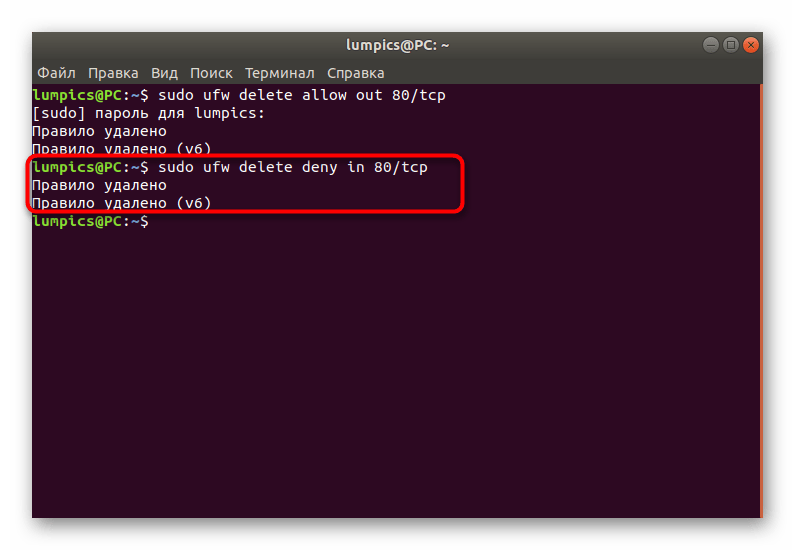

- Це ж стосується і заборонних з'єднань, наприклад,

sudo ufw delete deny in 80/tcp.

Використовуйте параметри перегляду стану, щоб скопіювати необхідні правила та видалити їх так само, як це було продемонстровано у прикладі.

Крок 8: включення логування

Останній етап сьогоднішньої статті передбачає активацію опції, яка автоматично час від часу зберігатиме інформацію про поведінку UFW в окремий файл. Необхідна вона далеко не всім користувачам, А застосовується так:

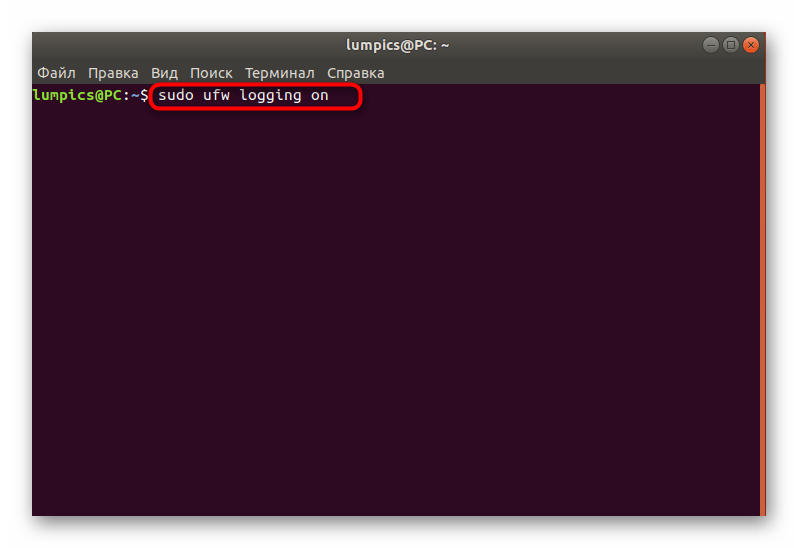

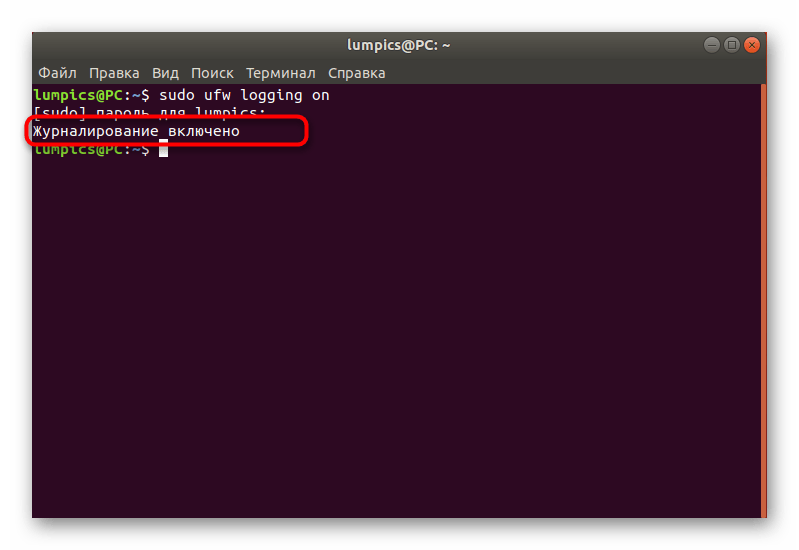

- Напишіть

sudo ufw logging onі натисніть Enter . - Дочекайтеся появи повідомлення про те, що журнал тепер буде зберігатися.

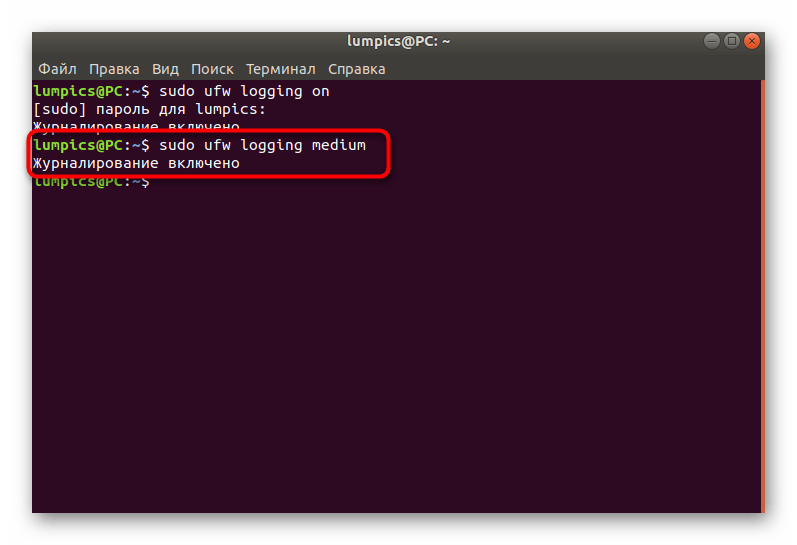

- Ви можете застосувати і іншу опцію, наприклад,

sudo ufw logging medium. Існує ще low (зберігає дані лише про заблоковані пакети) та high (зберігає всю інформацію). Середній варіант записує в журнал заблоковані та дозволені пакети.

Вище ви вивчили цілих вісім етапів, які використовуються для налаштування брандмауера UFW в операційній системі Ubuntu. Як бачите, це дуже простий міжмережевий екран, який підійде навіть початківцям користувачам через легкість освоєння синтаксису. UFW ще можна сміливо назвати хорошою заміною стандартному iptables, якщо він вас не влаштовує.