Зміст

WININIT.EXE-системний процес, який включається при запуску операційної системи.

Деталі процесу

Далі розглянемо цілі і завдання даного процесу в системі, а також деякі особливості його функціонування.

Опис

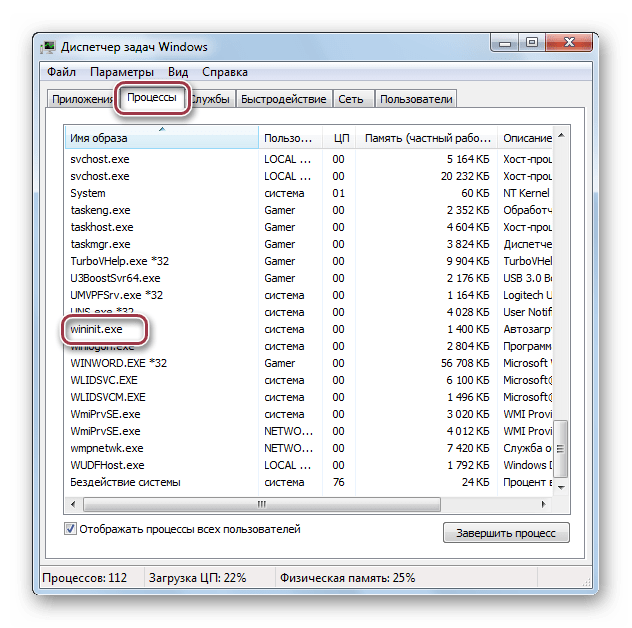

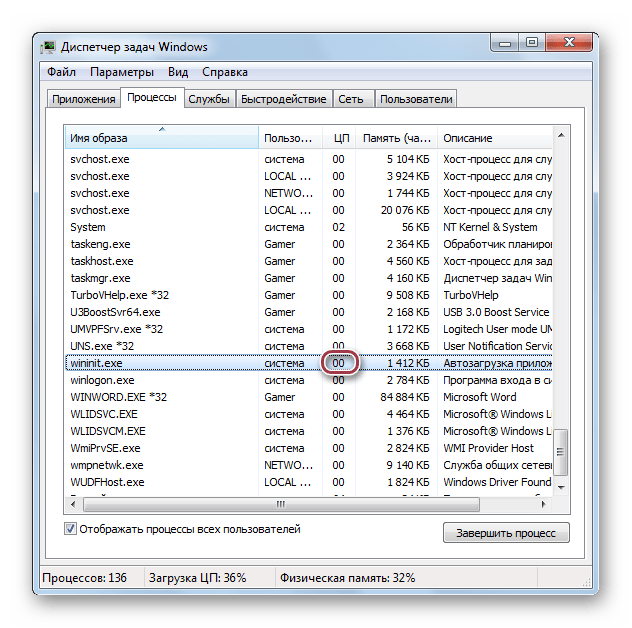

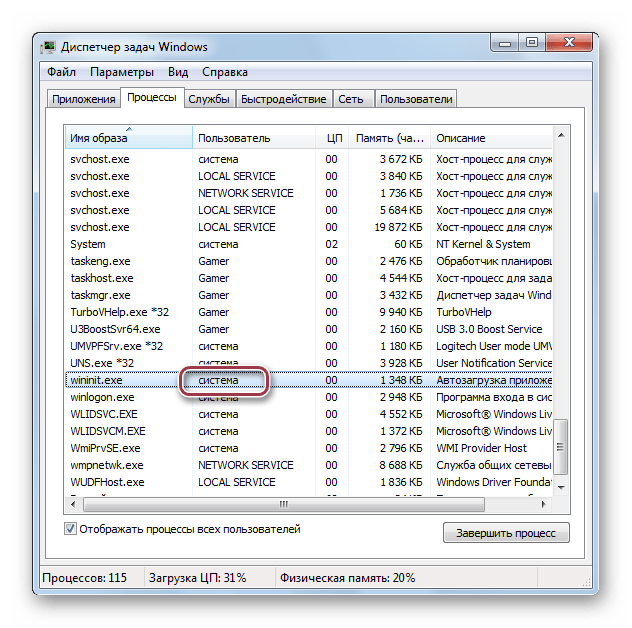

Візуально він відображається у вкладці &171;процеси&187; диспетчера завдань. Належить до системних процесів. Тому, щоб його знайти, треба поставити галочку в &171; відображати процеси всіх користувачів&187; .

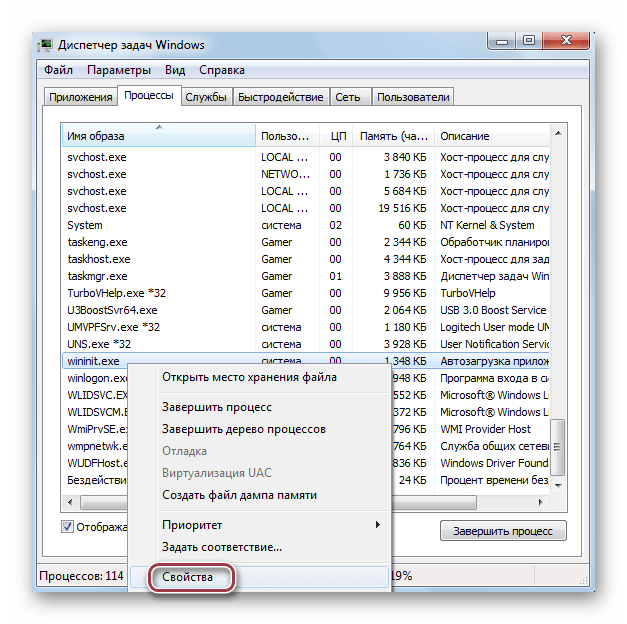

Можна подивитися відомості про об'єкт, натиснувши на &171;властивості&187; в меню.

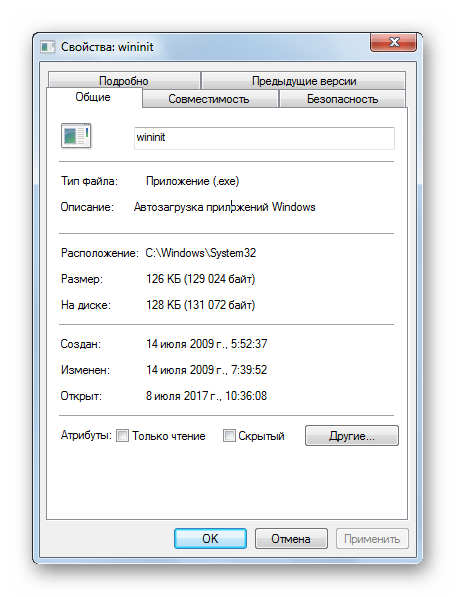

Вікно з описом процесу.

Основні функції

Перерахуємо завдання, які послідовно виконує процес WININIT.EXE при старті операційної системи:

- В першу чергу, він присвоює самому собі статус критичного процесу, щоб уникнути аварійного завершення системи при її виході на налагодження;

- Приводить в дію процес SERVICES.EXE, який відповідає за управління службами;

- Запускає потік LSASS.EXE, який розшифровується як &171;Сервер автентифікації локальної системи безпеки & 187; . Він відповідальний за авторизацію локальних користувачів системи;

- Включає службу менеджера локальних сеансів, яка відображається в диспетчері завдань під назвою LSM.EXE.

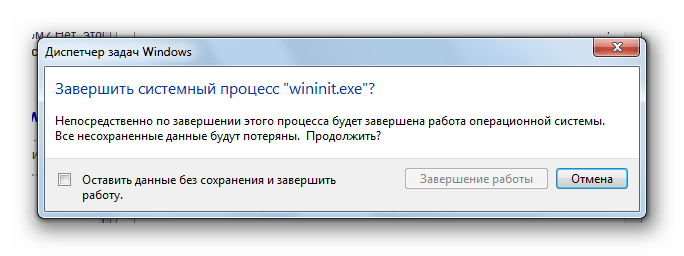

Під діяльність даного процесу також потрапляє створення папки TEMP у системній папці. Важливим свідченням критичності цього WININIT.EXE є повідомлення, яке виводиться при спробі завершити процес за допомогою Диспетчера завдань. Як можна побачити, без WININIT система не може коректно функціонувати.

Проте, цей прийом можна віднести до ще одного способу завершити роботу системи в разі її зависання або виникнення інших аварійних ситуацій.

Розташування файлу

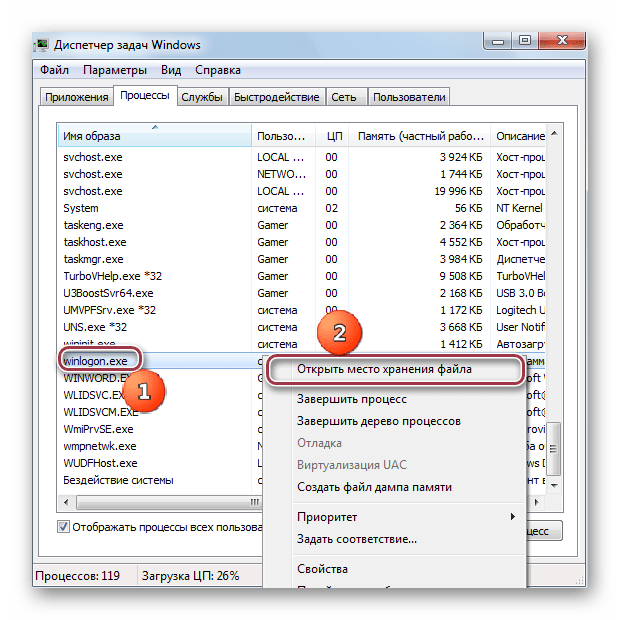

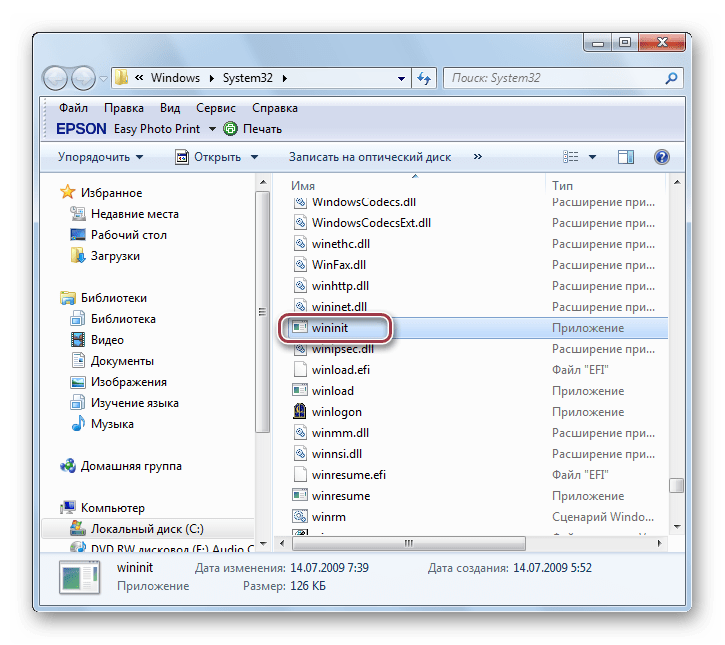

WININIT.EXE розташовується в папці System32, яка, в свою чергу, знаходиться в системній директорії Windows. У цьому можна переконатися, натиснувши &171; відкрити місце зберігання файлу&187; у контекстному меню процесу.

Розташування файлу процесу.

Повний шлях до файлу виглядає наступним чином:

C:\Windows\System32

Ідентифікація файлу

Відомо, що під даним процесом може маскуватися вірус W32/rbot-AOM. При зараженні він підключається до сервера IRC, звідки чекає команд.

Як правило, вірусний файл проявляє високу активність. У той час як, справжній процес знаходиться найчастіше в режимі очікування. Це є ознакою встановлення його справжності.

Іншою ознакою для ідентифікації процесу може послужити розташування файлу. Якщо при перевірці виявиться, що об'єкт посилається на інше розташування, ніж вищевказане, то це швидше за все вірусний агент.

Можна також обчислити процес за належністю до категорії &171;користувачі&187; . Справжній процес завжди запускається від імені &171; системи & 187; .

Усунення загрози

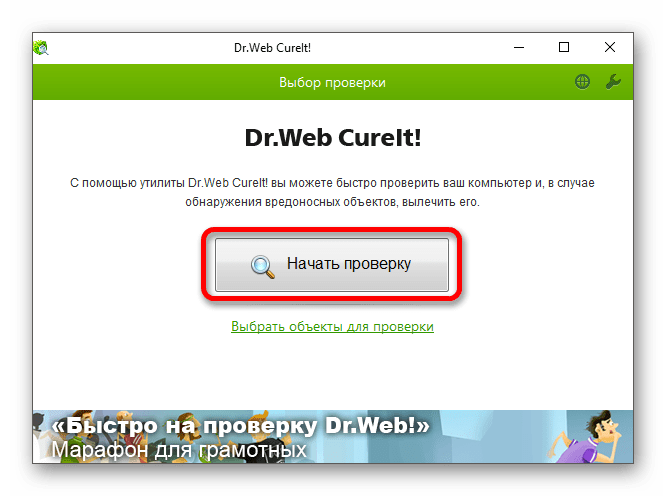

При виникненні підозри на зараження необхідно завантажити Dr.Web CureIt . Потім потрібно запустити сканування всієї системи.

Далі запускаємо перевірку, клацнувши & 171; почати перевірку&187; .

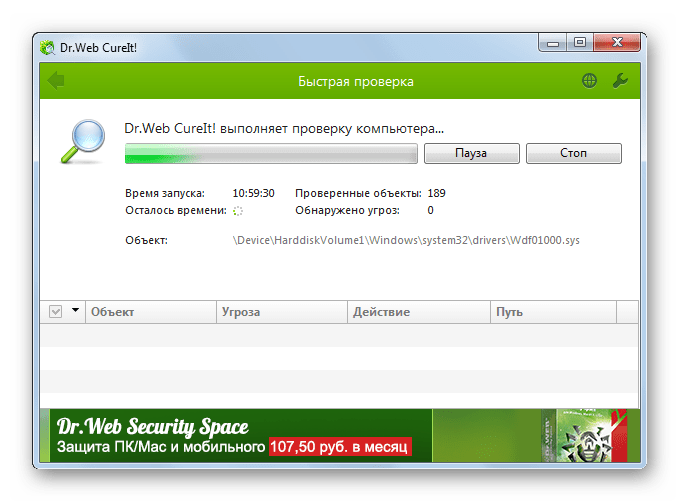

Так виглядає вікно сканування.

При детальному розгляді WININIT.EXE ми з'ясували, що він є критично важливим процесом, який відповідає стабільну роботу при старті системи. Іноді може статися так, що процес підміняється вірусним файлом, і в такому випадку потрібно оперативно усувати потенційну загрозу.