Зміст

OpenVPN - один з варіантів VPN (virtual private network або приватних віртуальних мереж), що дозволяють реалізувати передачу даних по спеціально створеному зашифрованому каналу. Таким чином можна з'єднати два комп'ютери або побудувати централізовану мережу з сервером і декількома клієнтами. У цій статті ми навчимося створювати такий сервер і налаштовувати його.

Налаштовуємо OpenVPN сервер

Як вже було сказано вище, за допомогою технології, про яку йде мова, ми можемо передавати інформацію по безпечному каналу зв'язку. Це може бути обмін файлами або захищений доступ до Інтернету через сервер, який є спільним шлюзом. Для його створення нам не буде потрібно додаткове обладнання і особливі знання – все робиться на тому комп'ютері, який планується використовувати в якості сервера VPN.

Для подальшої роботи необхідно буде також налаштувати і клієнтську частину на машинах користувачів мережі. Вся робота зводиться до створення ключів та сертифікатів, які потім передаються клієнтам. Ці файли дозволяють при підключенні до сервера отримати IP-адресу і створити згаданий вище зашифрований канал. Вся інформація, передана по ньому, може бути прочитана тільки при наявності ключа. Ця особливість дозволяє значно підвищити безпеку і забезпечити збереження даних.

Встановлення OpenVPN на машині сервера

Інсталяція являє собою стандартну процедуру з деякими нюансами, про які і поговоримо докладніше.

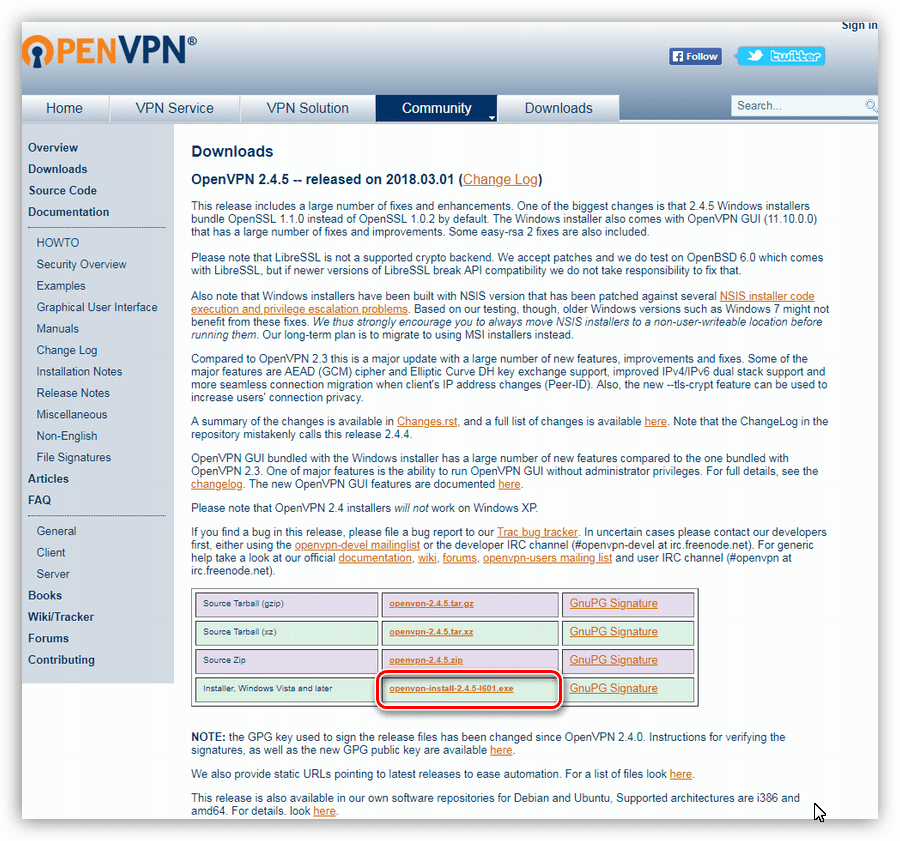

- Насамперед необхідно завантажити програму за посиланням нижче.

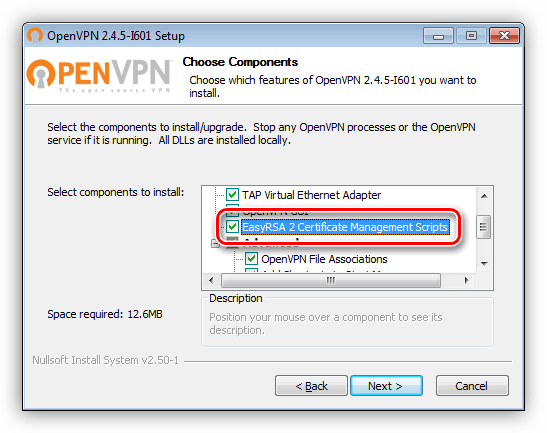

- Далі запускаємо установник і доходимо до вікна вибору компонентів. Тут нам буде потрібно поставити галку біля пункту з назвою «EasyRSA»

, що дозволить створювати файли сертифікатів і ключів, а також управляти ними.

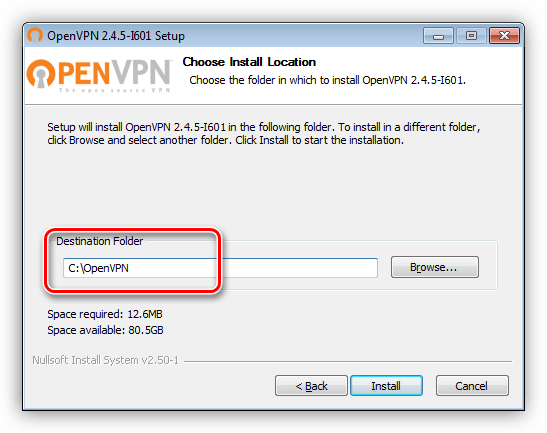

- Наступний крок – вибір місця для інсталяції. Для зручності помістимо програму в корінь системного диска з:. Для цього просто видалимо зайве. Має вийти

C:\OpenVPN

Робимо ми це і для того, щоб уникнути збоїв при виконанні скриптів, так як прогалини в шляху неприпустимі. Можна, звичайно, брати їх в лапки, але уважність може і підвести, а шукати помилки в коді – справа непроста.

- Після всіх налаштувань встановлюємо програму в штатному режимі.

Налаштування серверної частини

При виконанні наступних дій слід бути максимально уважним. Будь-які огріхи приведуть до непрацездатності сервера. Ще одна обов'язкова умова-ваш обліковий запис повинен мати права адміністратора.

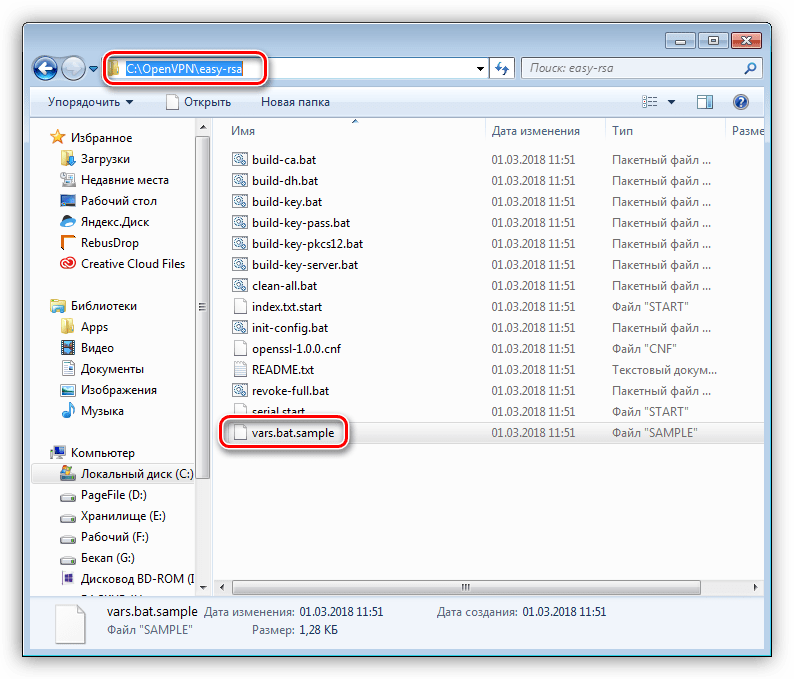

- Переходимо до каталогу «easy-rsa»

, який у нашому випадку знаходиться за адресою

C:\OpenVPN\easy-rsaЗнаходимо файл vars.bat.sample .

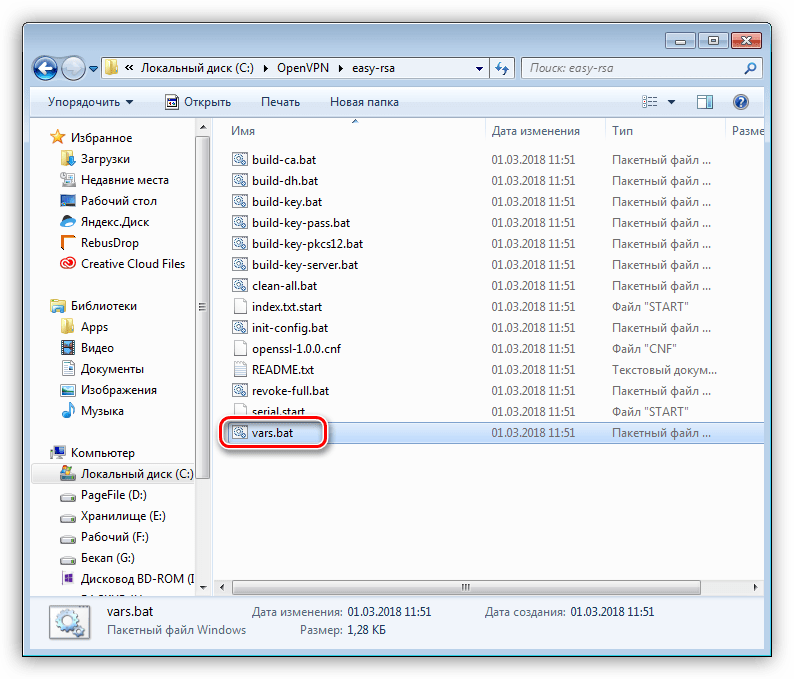

Перейменовуємо його в vars.bat (видаляємо слово «sample» разом з крапкою).

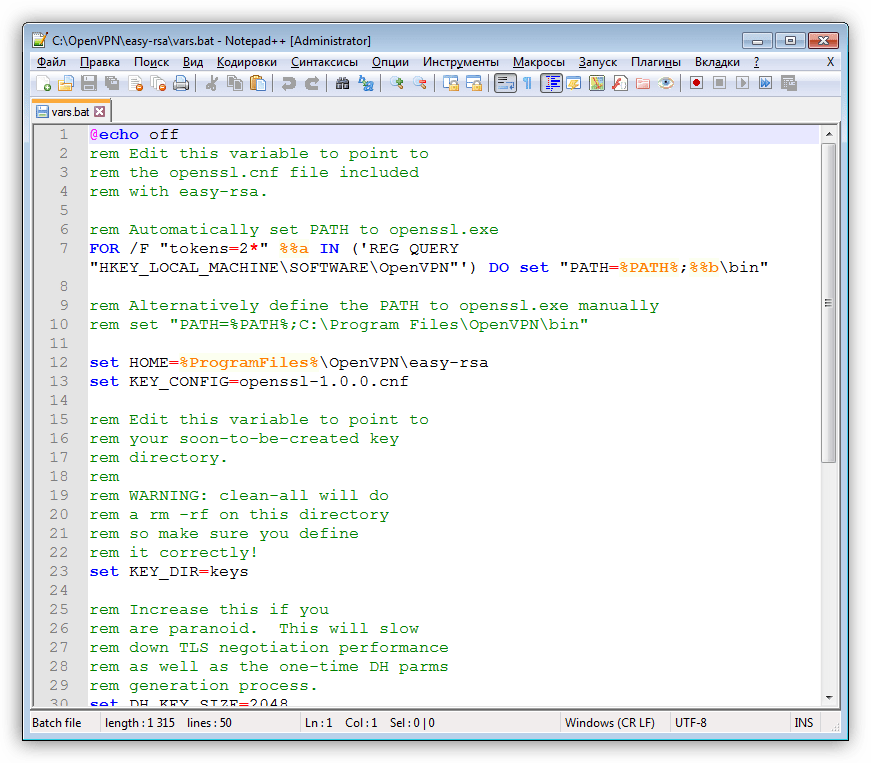

Відкриваємо цей файл в редакторі Notepad++ . Це важливо, так як саме цей блокнот дозволяє правильно редагувати і зберігати коди, що допомагає уникнути помилок при їх виконанні.

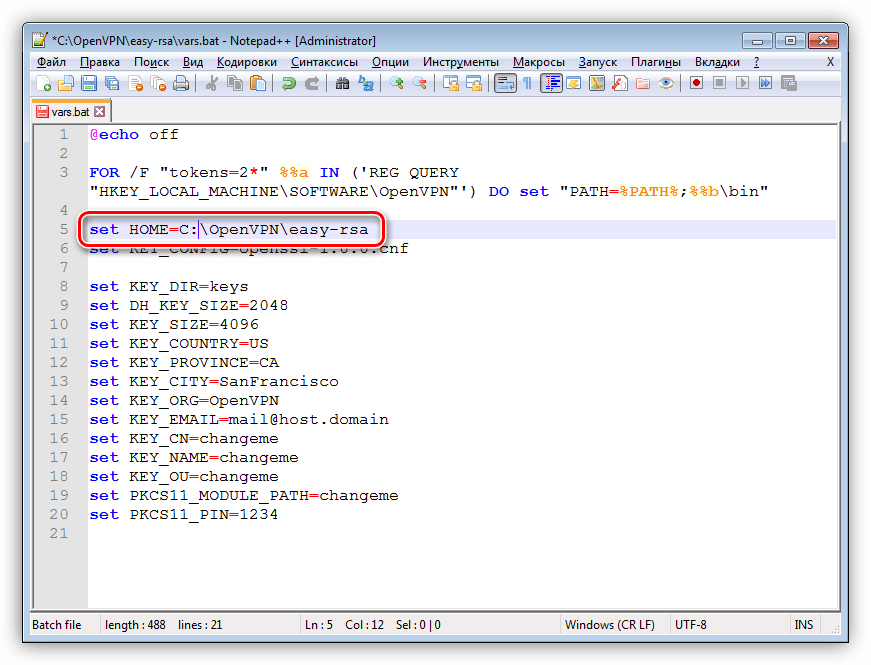

- В першу чергу видаляємо всі коментарі, виділені зеленим кольором – вони нам будуть тільки заважати. Отримаємо наступне:

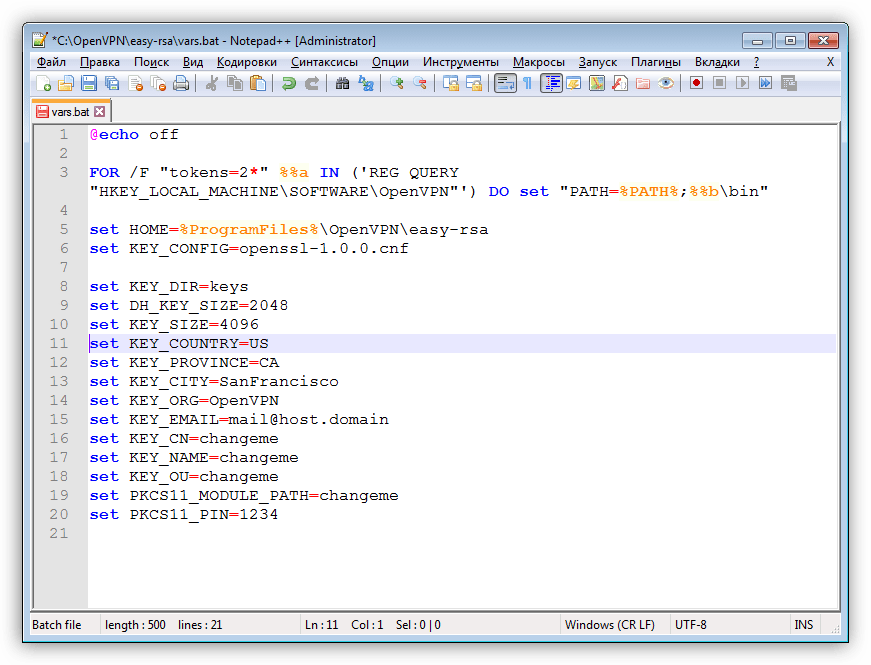

- Далі змінюємо шлях до папки «easy-rsa»

на той, який ми вказували при установці. В даному випадку просто видаляємо змінну

%ProgramFiles%

і міняємо її на

C:

.

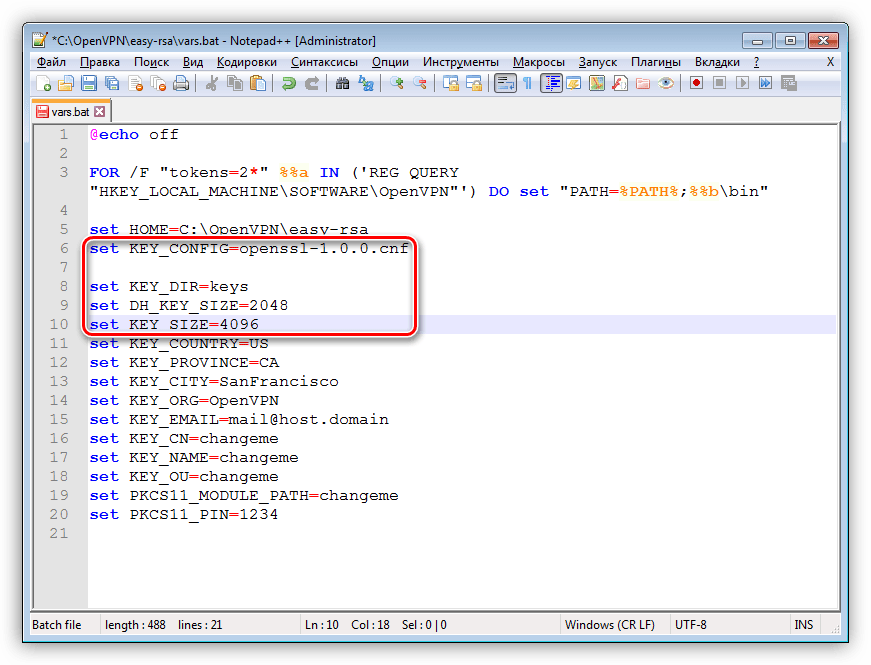

- Наступні чотири параметри залишаємо без змін.

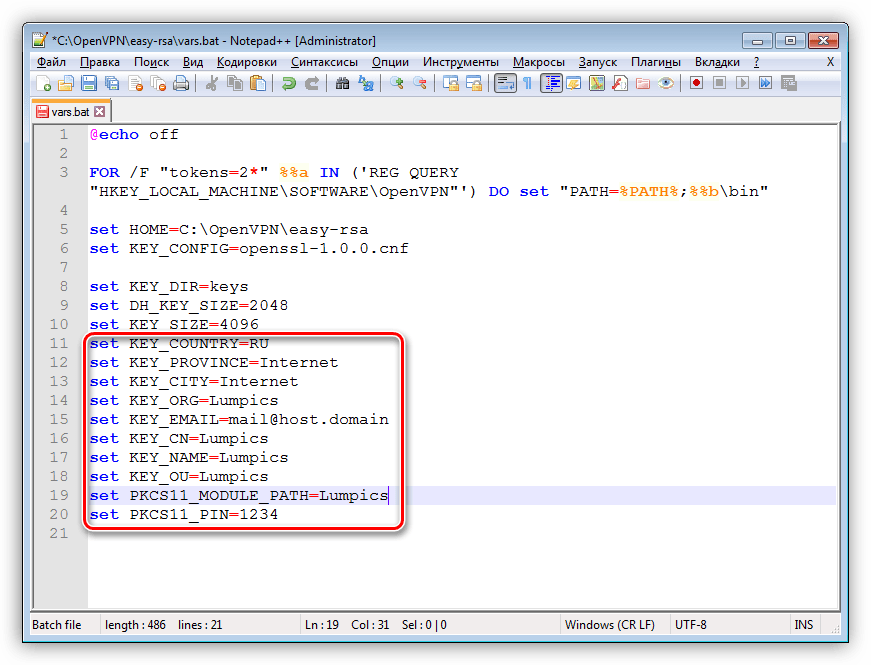

- Інші рядки заповнюємо довільно. Приклад на скріншоті.

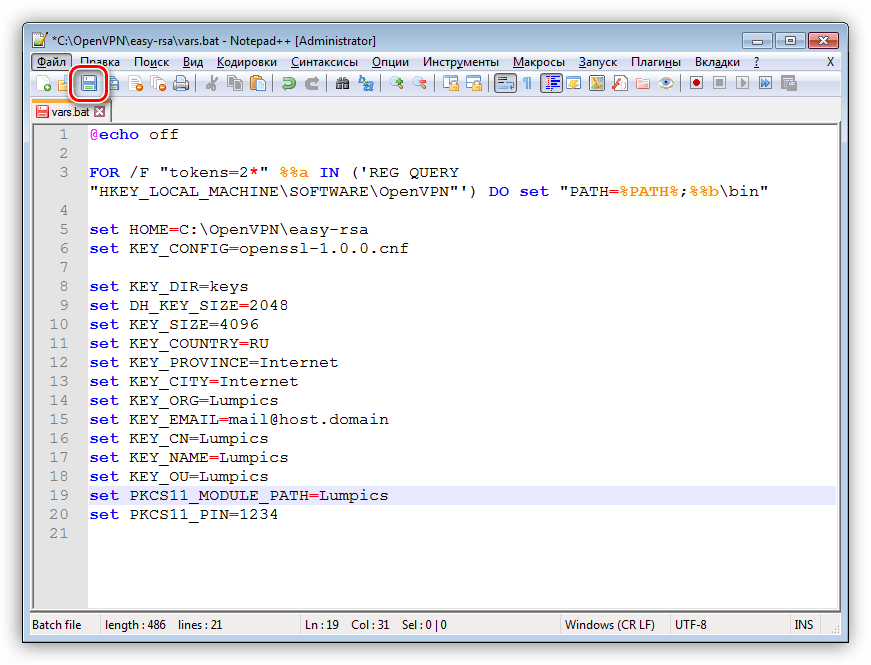

- Зберігаємо файл.

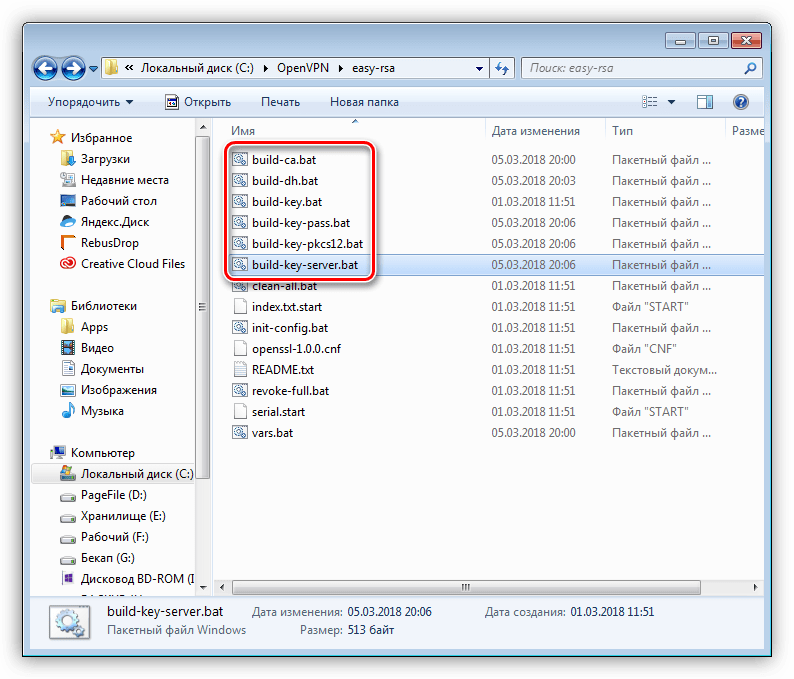

- Потрібно також відредагувати наступні файли:

- Build-ca.bat

- Build-dh.bat

- Build-key.bat

- Build-key-pass.bat

- Build-key-pkcs12.bat

- Build-key-server.bat

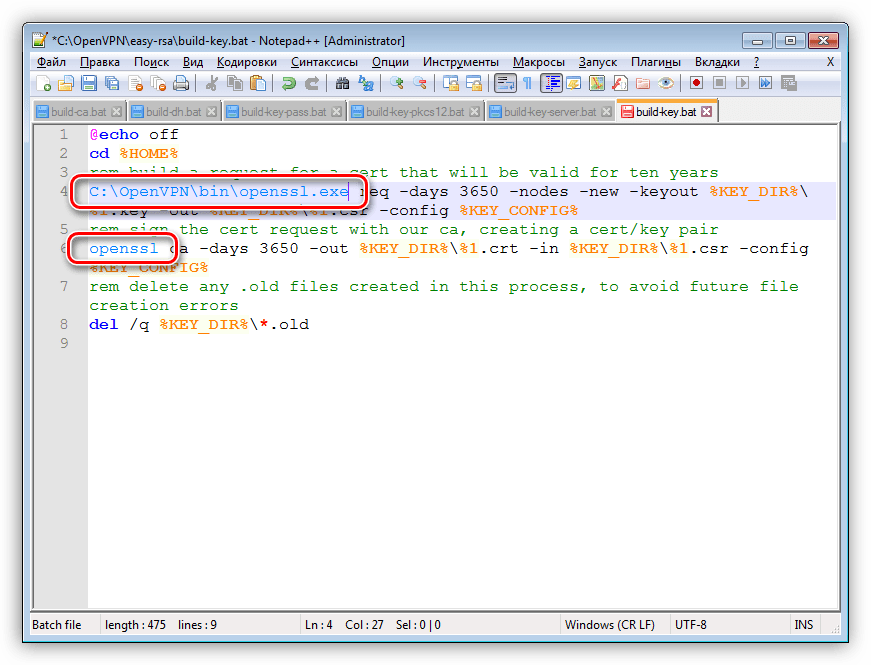

У них потрібно поміняти команду

OpensslНа абсолютний шлях до відповідного їй файлу openssl.exe . Не забуваємо зберігати зміни.

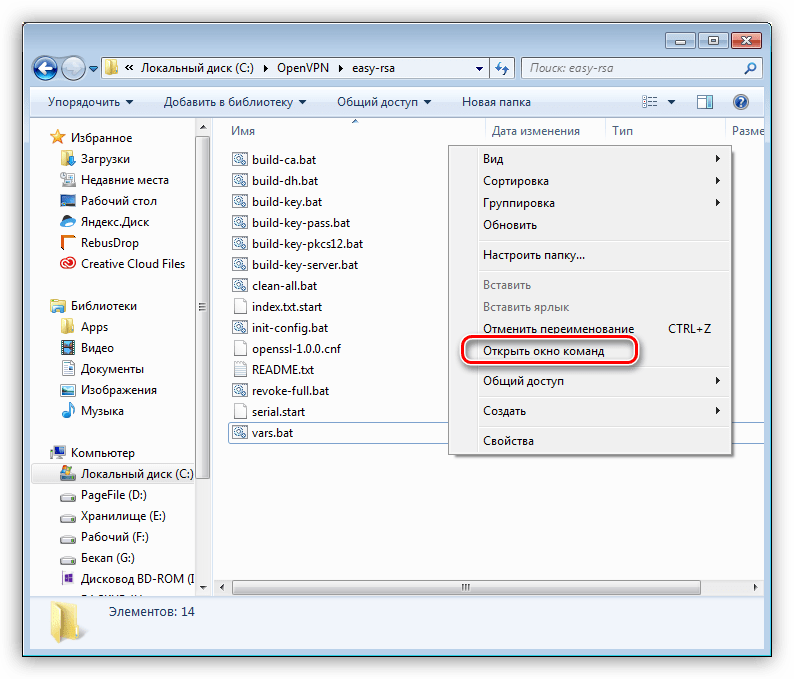

- Тепер відкриваємо папку «easy-rsa»

, затискаємо

SHIFT

і натискаємо ПКМ по вільному місцю (не по файлах). У контекстному меню вибираємо пункт

" відкрити вікно команд»

.

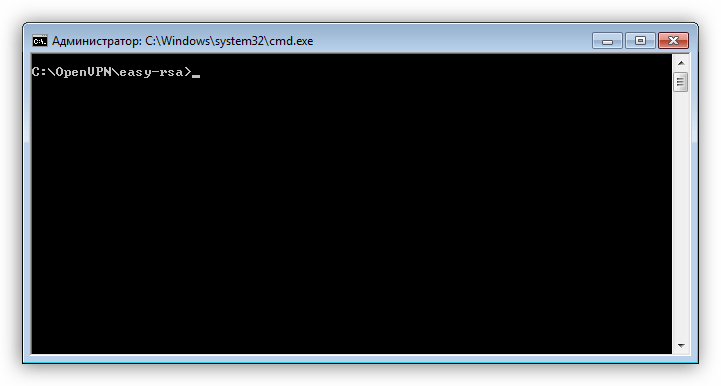

Запуститься " командний рядок» з уже здійсненим переходом до цільового каталогу.

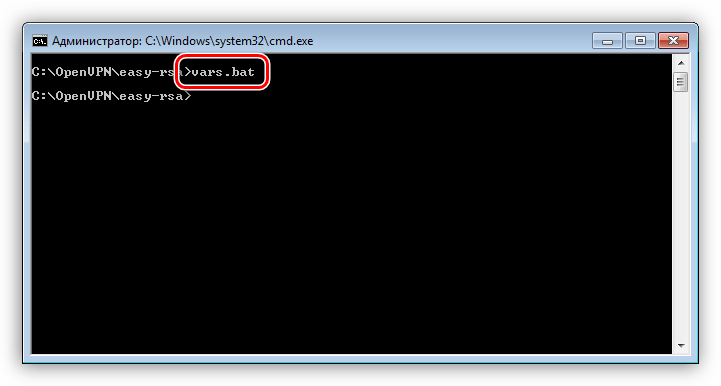

- Вводимо команду, зазначену нижче, і натискаємо ENTER

.

Vars.bat

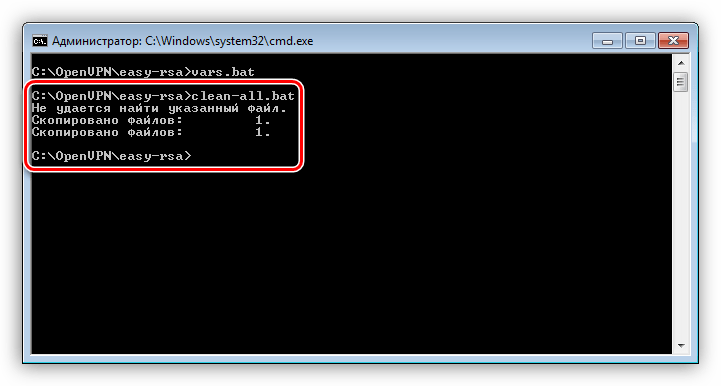

- Далі запускаємо ще один «батник».

Clean-all.bat

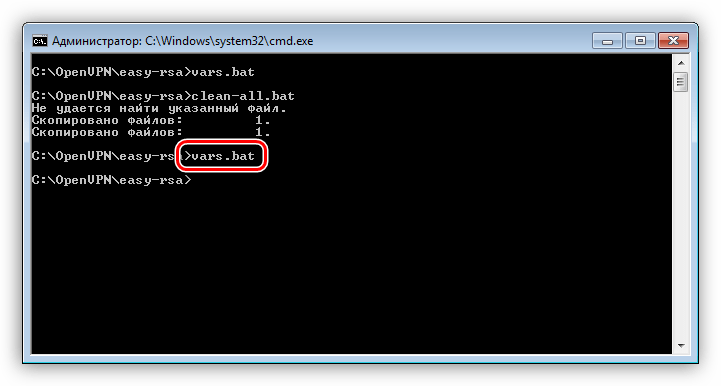

- Повторюємо першу команду.

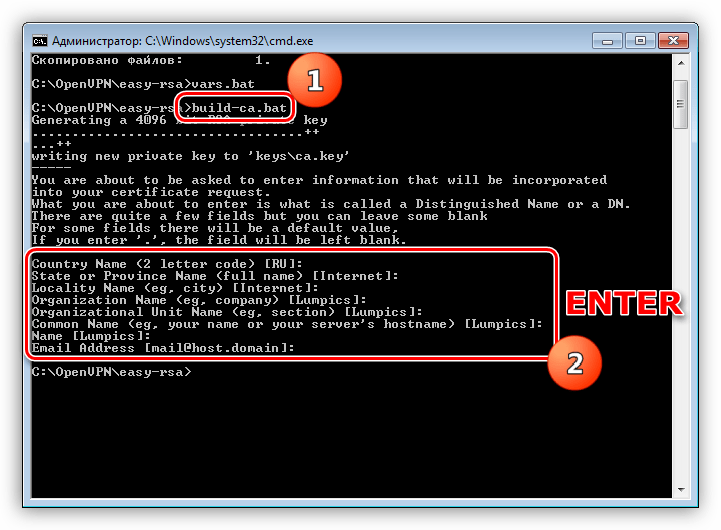

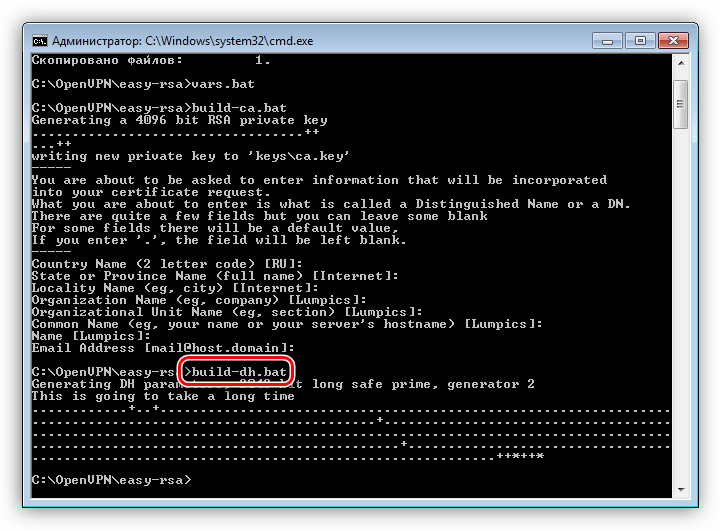

- Наступним кроком є створення необхідних файлів. Для цього використовуємо команду

Build-ca.batПісля виконання система запропонує підтвердити дані, які ми вносили в файл vars.bat. Просто кілька разів натискаємо ENTER , поки не з'явиться оригінальний рядок.

- Створюємо DH-ключ за допомогою запуску файлу

Build-dh.bat

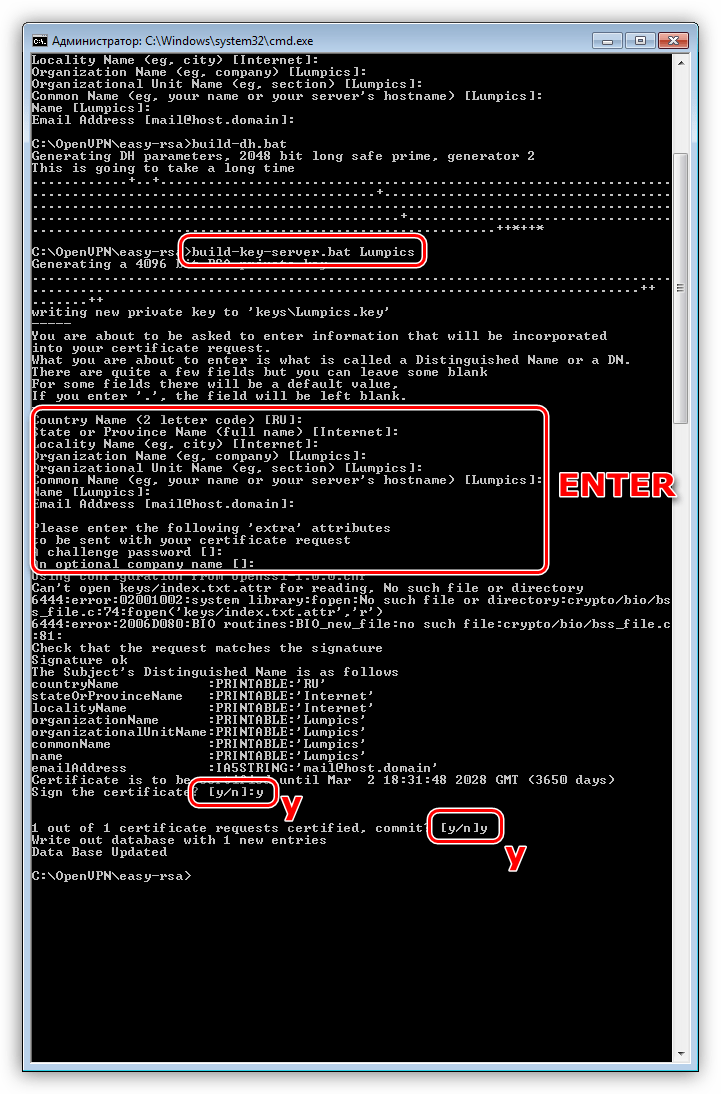

- Готуємо сертифікат для серверної частини. Тут є один важливий момент. Йому потрібно присвоїти те ім'я, яке ми прописали в vars.bat

в рядку

«KEY_NAME»

. У нашому прикладі це

Lumpics

. Команда виглядає наступним чином:

Build-key-server.bat LumpicsТут також потрібно підтвердити дані за допомогою клавіші ENTER , а також два рази ввести букву «y» (yes), де буде потрібно (див.скріншот). Командний рядок можна закрити.

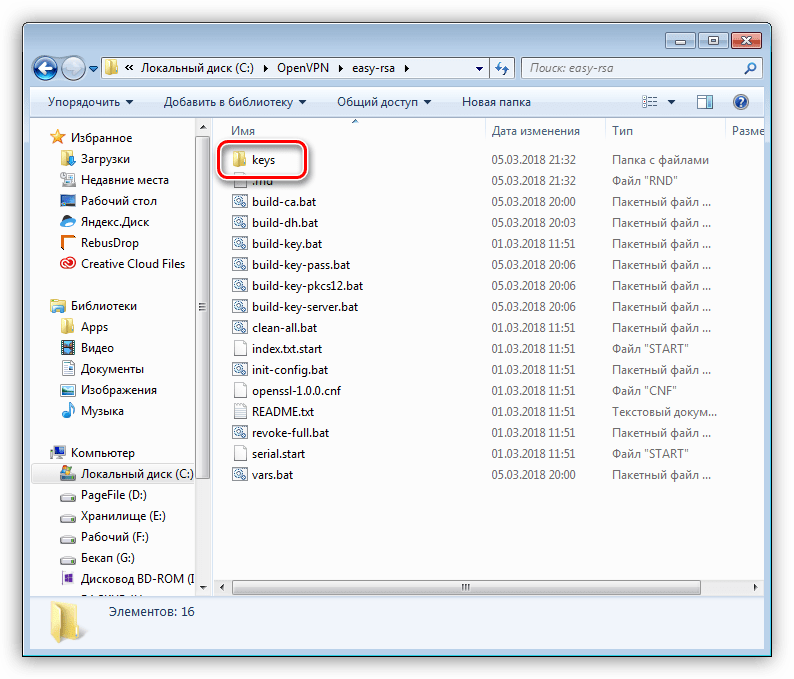

- У нашому каталозі «easy-rsa»

з'явилася Нова папка з назвою

«keys»

.

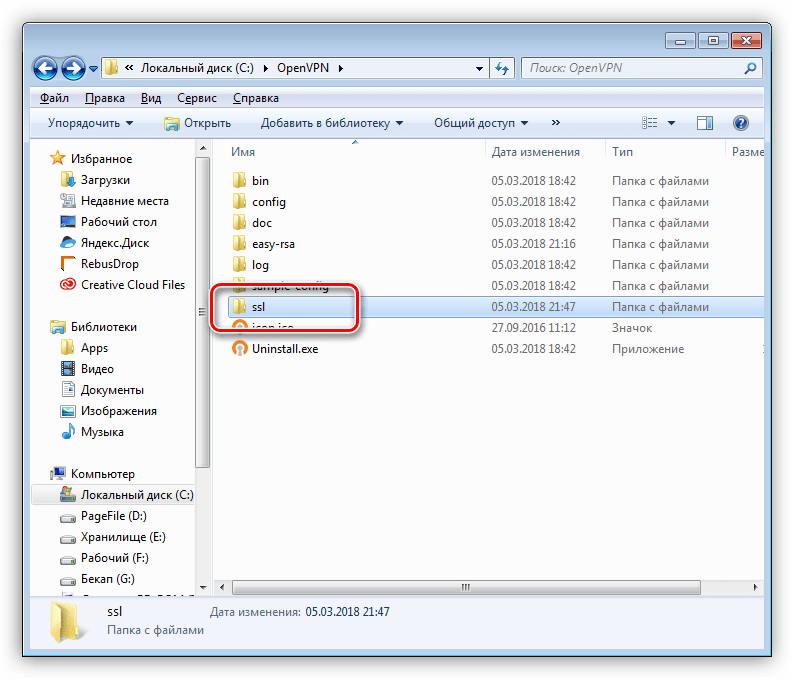

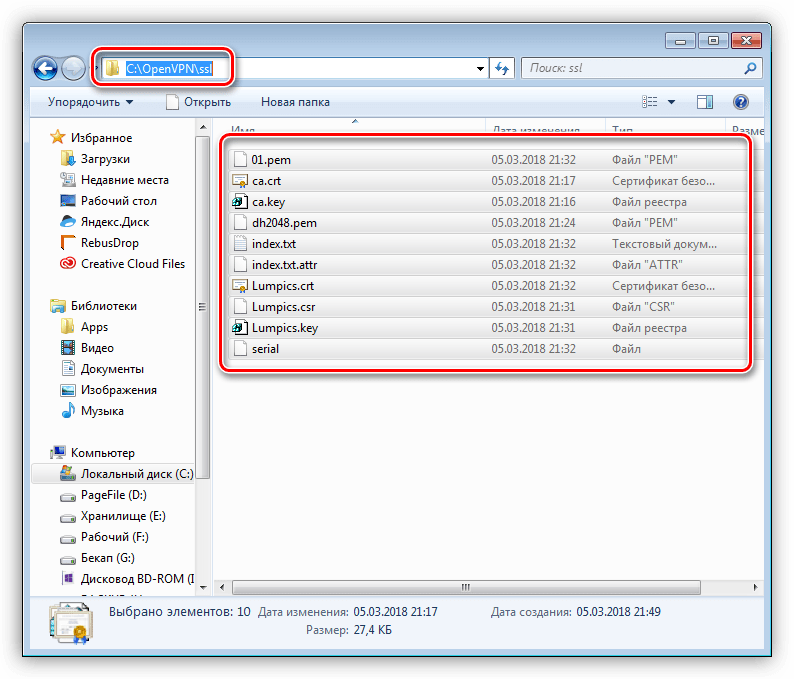

- Її вміст потрібно скопіювати і вставити в папку «ssl»

, яку необхідно створити в кореневому каталозі програми.

Перегляд папки після вставки скопійованих файлів:

- Тепер переходимо до каталогу

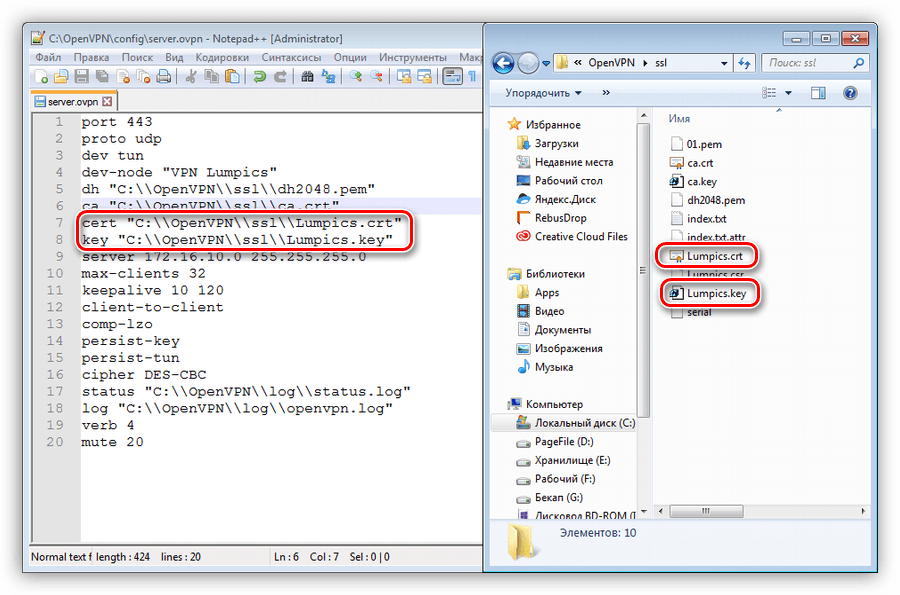

C:\OpenVPN\configСтворюємо тут текстовий документ (ПКМ-створити-текстовий документ), перейменовуємо його в server.ovpn і відкриваємо в Notepad++. Вносимо наступний код:

Port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 4

mute 20Зверніть увагу, що назви сертифікатів і ключів повинні збігатися з розташованими в папці «ssl» .

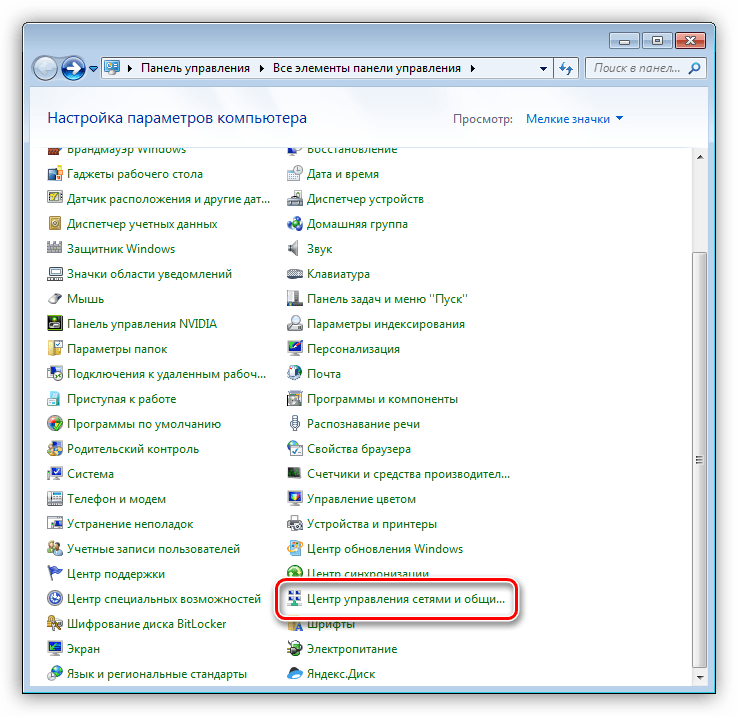

- Далі відкриваємо " Панель управління»

і переходимо в

" центр управління мережами»

.

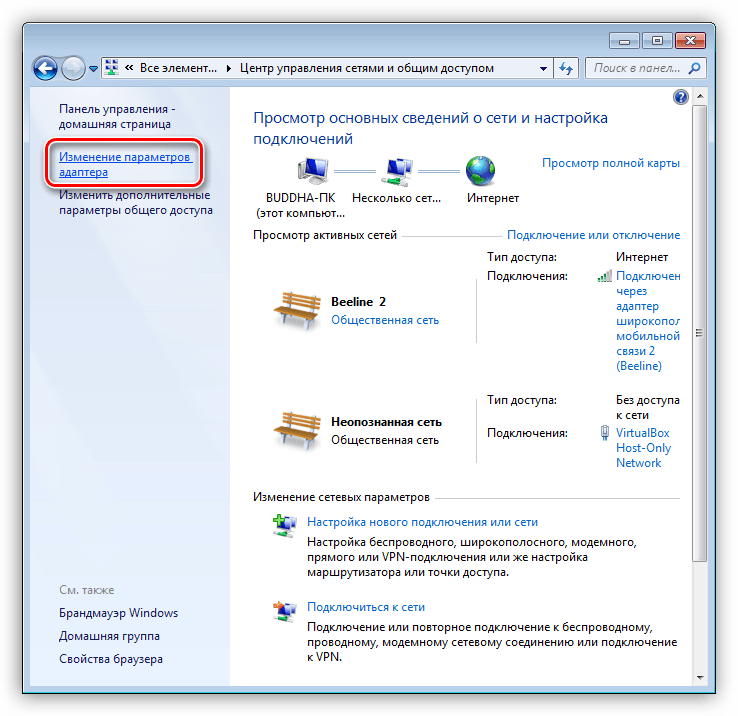

- Натискаємо на посилання " Зміна параметрів адаптера»

.

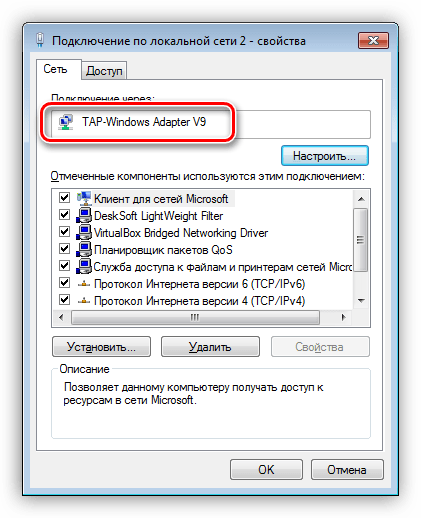

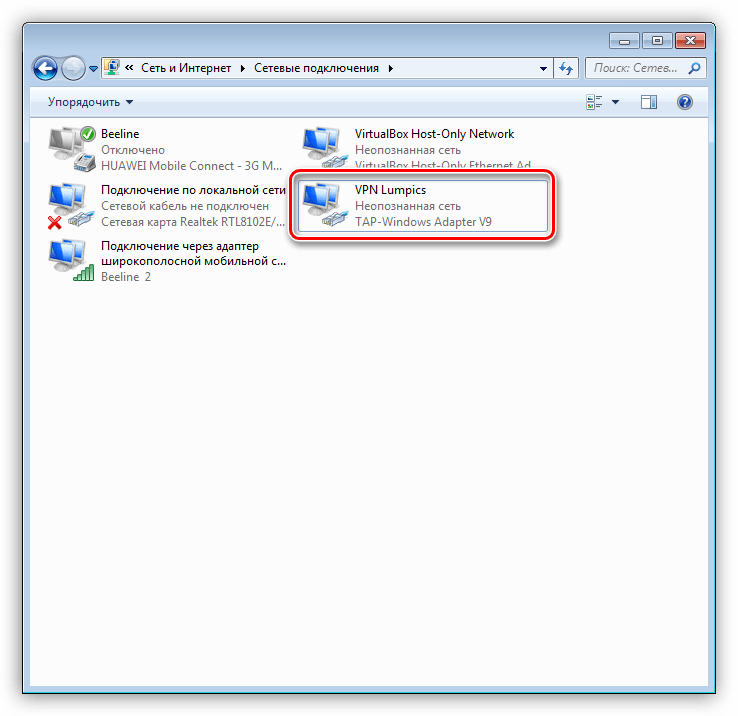

- Тут нам потрібно знайти з'єднання, яке здійснюється через «TAP-Windows Adapter V9»

. Зробити це можна, натиснувши по з'єднанню ПКМ і перейшовши до його властивостей.

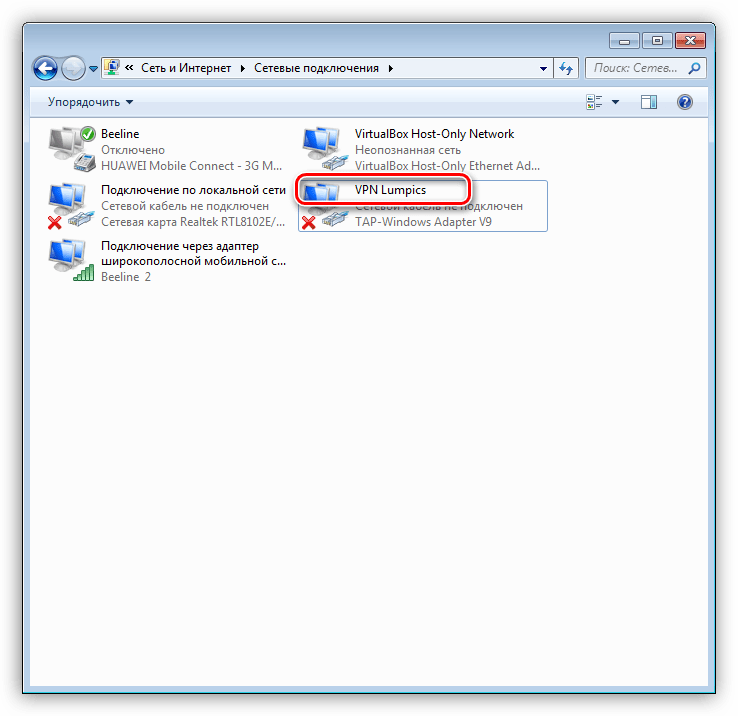

- Перейменовуємо його в «VPN Lumpics»

без лапок. Ця назва повинна збігатися з параметром

«dev-node»

у файлі

server.ovpn

.

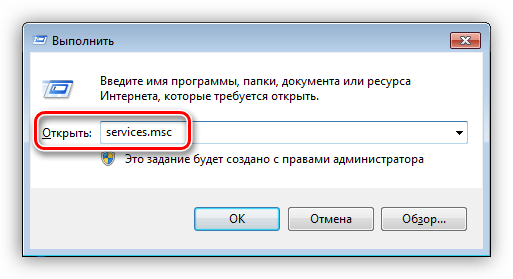

- Заключний етап – запуск служби. Натискаємо поєднання клавіш Win+R

, вводимо рядок, зазначену нижче, і тиснемо

ENTER

.

Services.msc

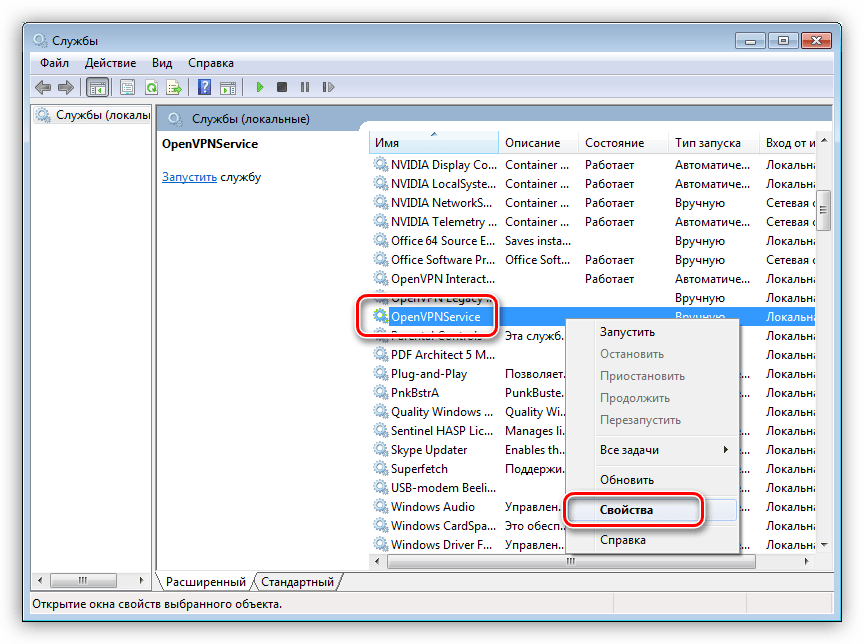

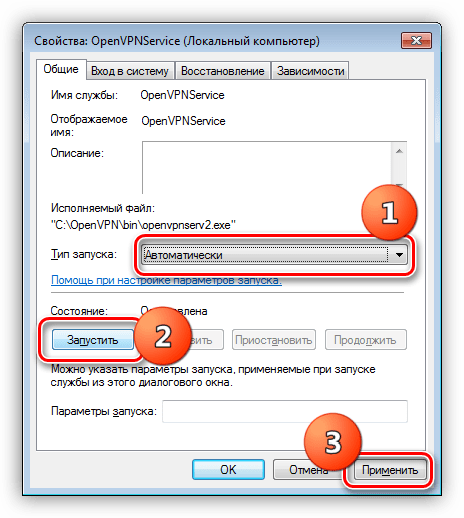

- Знаходимо сервіс з назвою «OpenVpnService»

, натискаємо ПКМ і йдемо в його властивості.

- Тип запуску міняємо на»автоматично"

, запускаємо службу і натискаємо

" застосувати»

.

- Якщо ми все зробили правильно, то біля адаптера повинен пропасти червоний хрестик. Це означає, що підключення готове до роботи.

Налаштування клієнтської частини

Перед початком налаштування клієнта необхідно зробити кілька дій на серверній машині – згенерувати ключі і сертифікат для настройки підключення.

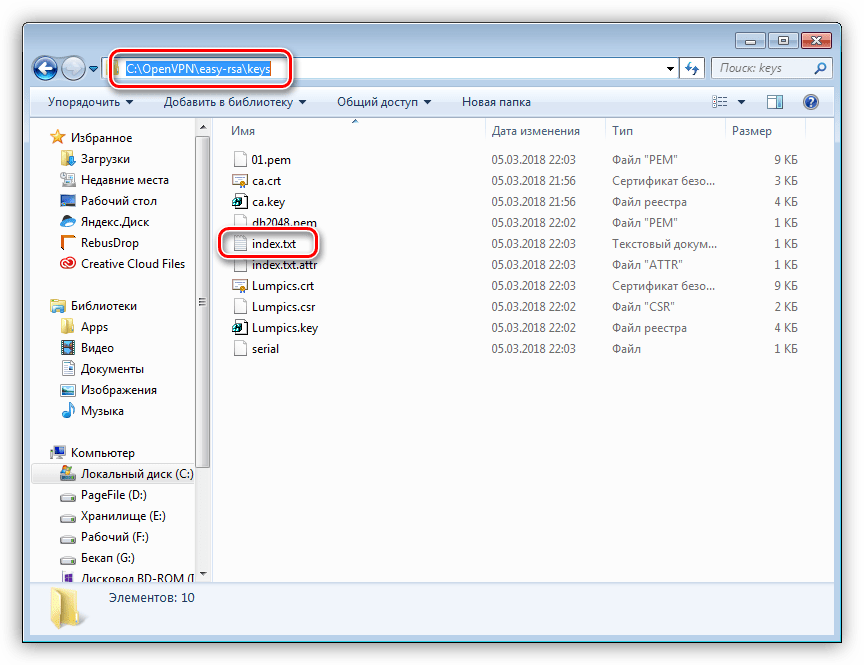

- Йдемо в каталог «easy-rsa»

, потім до папки

«keys»

і відкриваємо файл

index.txt

.

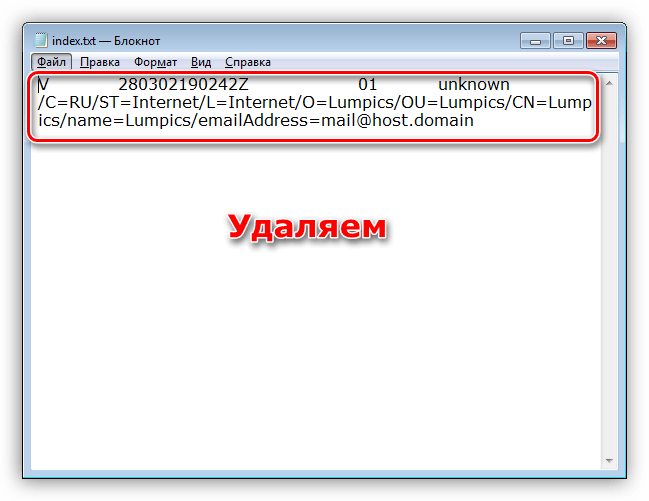

- Відкриваємо файл, видаляємо весь вміст і зберігаємо.

- Переходимо назад в «easy-rsa» і запускаємо «командний рядок» (SHIFT+ПКМ – відкрити вікно команд).

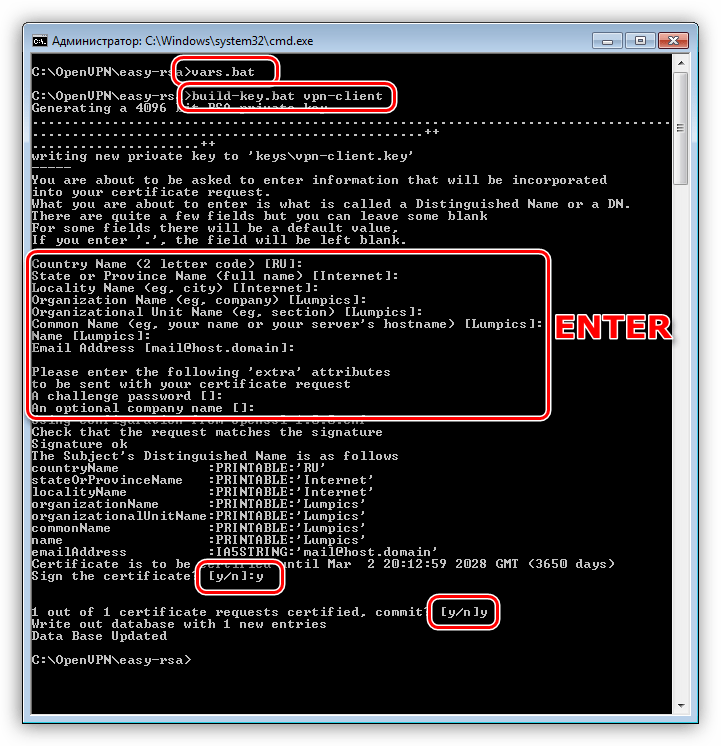

- Далі запускаємо vars.bat

, а потім створюємо клієнтський сертифікат.

Build-key.bat vpn-client

Це загальний сертифікат для всіх машин у мережі. Для підвищення безпеки можна згенерувати для кожного комп'ютера свої файли, але назвати їх по-іншому (не «vpn-client» , а «vpn-client1» і так далі). В цьому випадку необхідно буде повторити всі дії, починаючи з очищення index.txt.

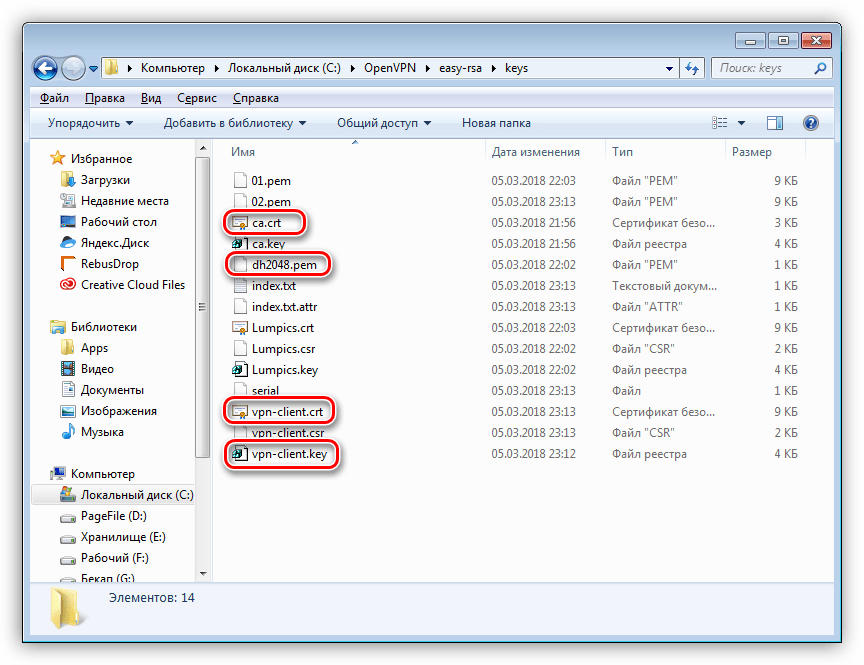

- Заключна дія-передача файлів vpn-client.crt

,

vpn-client.key

,

ca.crt

і

dh2048.pem

клієнту. Зробити це можна будь-яким зручним способом, наприклад, записати на флешку або передати по мережі.

Роботи, які потрібно виконати на клієнтській машині:

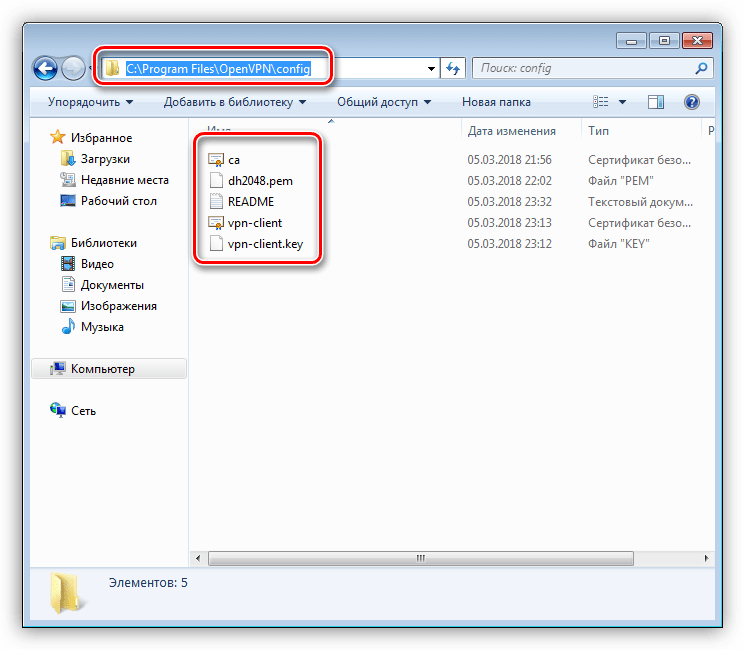

- Встановлюємо OpenVPN звичайним способом.

- Відкриваємо каталог з встановленою програмою і переходимо в папку «config»

. Сюди необхідно вставити наші файли сертифікатів і ключів.

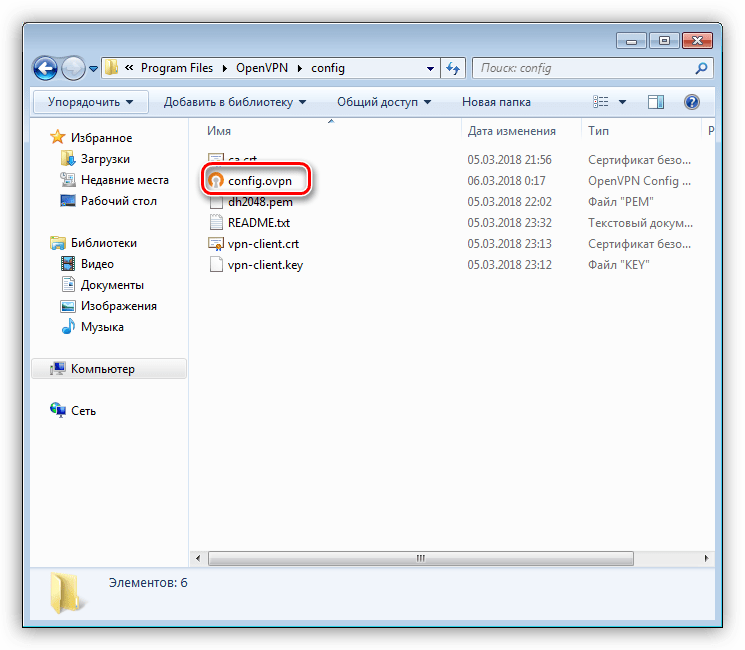

- У цій же папці створюємо текстовий файл і перейменовуємо його в config.ovpn

.

- Відкриваємо в редакторі і прописуємо наступний код:

Client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0В рядку «remote» можна прописати зовнішній IP-адреса серверної машини – так ми отримаємо доступ в інтернет. Якщо залишити все як є, то буде можливо тільки з'єднання з сервером по зашифрованому каналу.

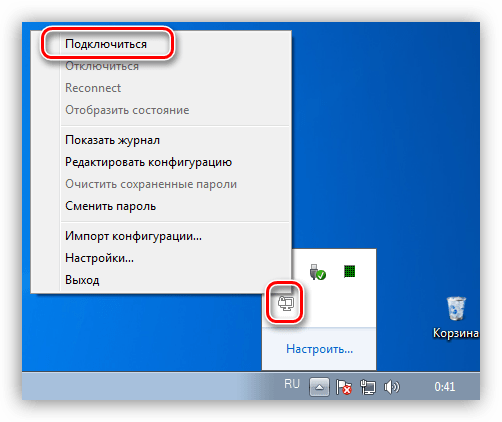

- Запускаємо OpenVPN GUI від імені адміністратора за допомогою ярлика на робочому столі, потім в треї знаходимо відповідну іконку, тиснемо ПКМ і вибираємо перший пункт з назвою " підключитися»

.

На цьому налаштування сервера та клієнта OpenVPN завершено.

Висновок

Організація власної VPN-мережі дозволить вам максимально захистити передану інформацію, а також зробити Інтернет-серфінг більш безпечним. Головне - бути уважнішими при налаштуванні серверної і клієнтської частини, при правильних діях можна буде користуватися всіма перевагами приватної віртуальної мережі.